Esta vulnerabilidad de seguridad podría convertir un dispositivo IoT en un desagradable espía

Publicado: 2021-06-24IoT ha tenido un impacto notable en nuestras vidas. Ahora tenemos dispositivos conectados a través de una red que son capaces de hacernos la vida mucho más fácil y cómoda. Desde teléfonos inteligentes hasta relojes inteligentes, timbres, alarmas de puertas, cámaras de seguridad, parlantes, cerraduras de puertas, luces, bombillas y monitores de bebés alimentados por Internet, la lista es interminable. Sin embargo, con esta bendición, se cierne una pesadilla y es que los malhechores pueden piratear estos dispositivos y, si no se actúa con prontitud, pueden causar estragos en nuestras vidas. Pero, ¿cuándo pueden los hackers alimentarse de dispositivos IoT? La respuesta es cuando detectan una vulnerabilidad de seguridad o cuando nosotros, como usuarios, no practicamos hábitos de seguridad saludables.

Hablaremos de los hábitos de seguridad por parte de un usuario más adelante en el blog, pero primero analicemos cómo una vulnerabilidad de seguridad puede llevar a un pirata informático a su dispositivo IoT y luego a su vida personal o profesional. Recientemente, una vulnerabilidad de seguridad ha afectado a los dispositivos IoT. Esta falla de seguridad puede dar acceso a sus fuentes de audio y video de IoT y convertirse en una herramienta de espionaje.

¿De qué se trata esta vulnerabilidad de seguridad? ¿Qué tan grave es la falla de seguridad?

Según los investigadores de Nozomi Networks Lab y DHS, la falla de seguridad puede permitir que los atacantes malintencionados manipulen un dispositivo IoT. Pueden convertir fácilmente un dispositivo IoT dado, como una cámara de seguridad doméstica, un monitor para bebés o un timbre inteligente, en una herramienta de espionaje. Debido a esta vulnerabilidad, también pueden robar datos cruciales o espiar transmisiones de video. Además de entrometerse en la vida personal de uno a través de los canales antes mencionados, un atacante puede incluso robar datos comerciales cruciales, como datos relacionados con clientes, empleados o incluso técnicas de producción. La falla de seguridad es de hecho muy grave. Tanto es así que el Common Vulnerability Scoring System (CVSS) lo califica en 9,1/10 en una escala de gravedad.

¿Cómo surgió esta falla de seguridad?

La falla es un error de la cadena de suministro que se descubrió en un componente de software (SDK P2P) fabricado por una empresa llamada ThroughTek, que es uno de los proveedores destacados de dispositivos IoT. El SDK de P2P brinda acceso remoto a flujos de audio/video a través de Internet. El SDK se encuentra en sensores inteligentes, cámaras de seguridad, como cámaras de vigilancia de bebés y mascotas, timbres, etc., y ayuda al espectador a obtener acceso a secuencias de audio/video. La falla afecta a la versión 3.1.5 o anterior de P2P. Como ha demostrado Nozomi, las versiones anteriores del SDK permiten interceptar paquetes de datos mientras están en tránsito. Un pirata informático puede restaurar estos paquetes en transmisiones completas de audio o video.

Defensa de ThroughTek

ThroughTek ha contrarrestado este error en la versión 3.3 que se lanzó a mediados de 2020. Aunque el problema es que muchos dispositivos aún ejecutan la versión anterior. En segundo lugar, según ThroughTek, para realizar un ataque, un posible atacante deberá tener un amplio conocimiento de las herramientas de rastreo de red, la seguridad de la red y el algoritmo de cifrado.

También hemos tenido instancias de vulnerabilidades de IoT y ataques de piratería en el pasado

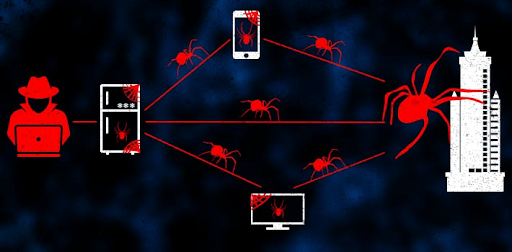

- La red de bots Mirai o el ataque Dyn de 2016: este fue el mayor ataque DDoS contra el proveedor de servicios Dyn que provocó la caída de partes considerables de Internet que incluían a Netflix, Reddit, Twitter y CNN.

- Según los últimos hallazgos del FBI, hay fabricantes de Smart TV para quienes la seguridad es una idea de último momento y un pirata informático puede usar un televisor no seguro no solo para controlar sus canales o volumen, sino incluso para acecharlo.

- Un investigador de la Universidad de Texas en San Antonio afirma que los piratas informáticos pueden usar bombillas inteligentes habilitadas para infrarrojos para infectar otros dispositivos IoT

- Los investigadores descubrieron errores en un famoso cerrojo inteligente que podría permitir a los atacantes ingresar a las casas o incluso abrir puertas.

Algo para reflexionar

Se prevé que para 2025 habrá más de 21 mil millones de dispositivos IoT. Eso es casi 3 veces la población total del mundo. La investigación anterior es una revelación tanto para los desarrolladores como para los usuarios de que, si no se presta atención, solo podemos preguntarnos cuántos usuarios serán víctimas de ciberataques.

¡No hay necesidad de asustarse! Una puntada a tiempo ayudará a esquivar un ataque de IoT

Si bien los desarrolladores ponen su granito de arena, reparan fallas y contrarrestan tales ataques, ¿qué es lo que usted como usuario puede hacer? ¡No! No pretendemos descargar material técnico o asustarlo, hay algunos pasos muy simples que puede seguir para esquivar tales ataques/vulnerabilidades de IoT y proteger sus dispositivos de IoT.

- Según Kaspersky, casi el 86 % de las organizaciones tienen software obsoleto. Por lo tanto, mantenga sus dispositivos IoT actualizados, especialmente si es una empresa cuya vida depende de los dispositivos IoT.

- Antes de comprar un dispositivo IoT: una bombilla inteligente, un timbre inteligente, una cámara, un altavoz, un televisor inteligente o cualquier otra cosa, investigue. Compruebe si el dispositivo se ha encontrado recientemente con un problema de vulnerabilidad o no

- Use una VPN que pueda contrarrestar los ataques DDoS. En caso de que su dispositivo IoT esté conectado a su computadora portátil y lo esté usando en Wi-Fi público, puede optar por una VPN como Systweak VPN . Puede protegerlo contra ataques de intermediarios, ataques DDoS o infecciones de malware mientras usa una red Wi-Fi pública.

Descargar Systweak VPN ahora

Lea la reseña completa sobre Systweak VPN

- Desenchufe su dispositivo IoT por completo cuando no esté en uso. Es simple cuando su dispositivo está desconectado de Internet, un pirata informático no tendrá un objetivo para explotar

- Deshabilite UPnP (Universal Plug and Play). Diseñado para ayudar a los dispositivos a descubrir otros dispositivos de red, los piratas informáticos pueden acceder a su dispositivo con esta función. ¿Su mejor apuesta? Deshabilitar esta función por completo

- Use contraseñas seguras para redes Wi-Fi, cuentas de dispositivos e incluso dispositivos conectados. Si es posible, utilice un administrador de contraseñas. ¿Por qué? Porque en estos días los administradores de contraseñas le permiten generar contraseñas seguras cada vez. Tome LastPass, por ejemplo, tiene un administrador de contraseñas integrado que le permite generar contraseñas aleatorias, largas y difíciles de superar.

- Si no lee la política de privacidad de las aplicaciones, tal vez ahora sea el momento de hacerlo. Al menos tendrás una idea de lo que se te pide que compartas.

En el final

El futuro cercano saluda a los dispositivos IoT. Con ese poder cada vez más accesible, debemos estar más atentos y más informados. Este blog es un pequeño paso después de hacer eso. Nos encanta IoT como a nosotros y queremos trabajar para hacerlo más seguro, háganos saber en la sección de comentarios las formas en que podemos hacer que los dispositivos IoT sean más seguros y agradables. Incluso puede abordar más fallas de seguridad que haya encontrado recientemente en un dispositivo IoT.