Ta luka w zabezpieczeniach może zmienić urządzenie IoT w paskudnego szpiega

Opublikowany: 2021-06-24IoT wywarł niezwykły wpływ na nasze życie. Mamy teraz urządzenia połączone przez sieć, dzięki którym nasze życie jest znacznie łatwiejsze i wygodniejsze. Od smartfonów po smartwatche, dzwonki do drzwi, alarmy do drzwi, kamery bezpieczeństwa, głośniki, zamki do drzwi, światła, żarówki i elektroniczne nianie — lista jest nieskończona. Jednak dzięki temu dobrodziejstwu pojawia się zmora, a to znaczy, że złoczyńcy mogą włamać się do tych urządzeń, a jeśli nie zostaną podjęte natychmiastowe działania, mogą siać spustoszenie w naszym życiu. Ale kiedy hakerzy mogą żywić się urządzeniami IoT? Odpowiedź brzmi, gdy wykryją lukę w zabezpieczeniach lub gdy my jako użytkownicy nie praktykujemy zdrowych nawyków związanych z bezpieczeństwem.

W dalszej części bloga omówimy nawyki związane z bezpieczeństwem użytkownika, ale najpierw omówmy, w jaki sposób luka w zabezpieczeniach może doprowadzić hakera do urządzenia IoT, a następnie do życia osobistego lub zawodowego. Całkiem niedawno luka w zabezpieczeniach trafiła na urządzenia IoT. Ta luka w zabezpieczeniach może zapewnić dostęp do kanałów audio i wideo IoT i przekształcić się w narzędzie szpiegowskie.

Na czym polega ta luka w zabezpieczeniach? Jak poważna jest wada bezpieczeństwa

Według badaczy z Nozomi Networks Lab i DHS, luka w zabezpieczeniach może pozwolić złośliwym napastnikom na manipulowanie urządzeniem IoT. Mogą łatwo przekształcić dane urządzenie IoT, takie jak kamera bezpieczeństwa w domu, niania elektroniczna lub inteligentny dzwonek do drzwi, w narzędzie szpiegowskie. Dzięki tej luce mogą również wykraść kluczowe dane lub szpiegować kanały wideo. Oprócz ingerowania w życie osobiste za pośrednictwem wspomnianych kanałów, osoba atakująca może nawet ukraść kluczowe dane biznesowe, takie jak dane dotyczące klientów, pracowników, a nawet technik produkcyjnych. Wada bezpieczeństwa jest rzeczywiście bardzo poważna. Tak bardzo, że Common Vulnerability Scoring System (CVSS) ocenia go na 9,1/10 w skali istotności.

W jaki sposób ta powierzchnia z błędem bezpieczeństwa?

Luka to błąd łańcucha dostaw, który został wykryty w komponencie oprogramowania (P2P SDK) wyprodukowanym przez firmę o nazwie ThroughTek, która jest jednym z czołowych dostawców urządzeń IoT. SDK P2P zapewnia zdalny dostęp do strumieni audio/wideo przez Internet. SDK znajduje się w inteligentnych czujnikach, kamerach bezpieczeństwa, takich jak kamery monitorujące niemowlęta i zwierzęta domowe, dzwonki do drzwi itp., i pomaga widzowi uzyskać dostęp do strumieni audio/wideo. Błąd dotyczy wersji P2P 3.1.5 lub wcześniejszej. Jak wykazała firma Nozomi, starsze wersje SDK umożliwiają przechwytywanie pakietów danych podczas przesyłania. Haker może przekształcić te pakiety w kompletne strumienie audio lub wideo.

Przez obronę Teka

ThroughTek rozwiązał ten błąd w wersji 3.3, która została wydana w połowie 2020 roku. Chociaż problem polega na tym, że na wielu urządzeniach nadal działa starsza wersja. Po drugie, zgodnie z ThroughTek, aby przeprowadzić atak, potencjalny napastnik będzie musiał posiadać rozległą wiedzę na temat narzędzi sniffera sieciowego, bezpieczeństwa sieci i algorytmu szyfrowania.

W przeszłości mieliśmy też przypadki luk w zabezpieczeniach IoT i ataków hakerskich

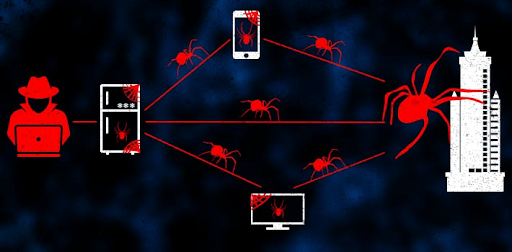

- Mirai Botnet lub Dyn Attack z 2016 r. – był to największy atak DDoS na dostawcę usług Dyn, który doprowadził do awarii znacznej części Internetu, w tym Netflix, Reddit, Twitter i CNN

- Zgodnie z najnowszymi odkryciami FBI, istnieją producenci telewizorów Smart TV, dla których bezpieczeństwo jest refleksją, a niezabezpieczony telewizor może być wykorzystany przez hakera nie tylko do kontrolowania twoich kanałów lub głośności, ale nawet do prześladowania cię

- Badacz z University of Texas w San Antonio twierdzi, że hakerzy mogą używać inteligentnych żarówek na podczerwień do infekowania innych urządzeń IoT

- Naukowcy odkryli błędy w słynnej inteligentnej zasuwce, która może umożliwić atakującym włamanie się do domów, a nawet odblokowanie drzwi

Coś do rozważenia

Przewiduje się, że do 2025 roku będzie ponad 21 miliardów urządzeń IoT. To prawie 3 razy więcej niż całkowita populacja świata. Powyższe badanie otwiera oczy zarówno programistom, jak i użytkownikom, że jeśli nie zwrócimy na to uwagi, możemy się tylko zastanawiać, ilu użytkowników padnie ofiarą cyberataków.

Nie musisz się bać! Ścieg na czas pomoże uniknąć ataku IoT

Podczas gdy programiści robią swoje, łatają błędy i przeciwdziałają takim atakom, co możesz zrobić jako użytkownik? Nie! Nie chcemy rozładowywać technicznych rzeczy ani przestraszyć Cię, istnieje kilka bardzo prostych kroków, które możesz podjąć, aby uniknąć takich ataków/luk IoT i chronić swoje urządzenia IoT.

- Według firmy Kaspersky, prawie 86% organizacji posiada przestarzałe oprogramowanie. Dlatego dbaj o aktualność swoich urządzeń IoT, zwłaszcza jeśli jesteś firmą, której życie zależy od urządzeń IoT.

- Przed zakupem urządzenia IoT – inteligentnej żarówki, inteligentnego dzwonka do drzwi, kamery, głośnika, inteligentnego telewizora lub czegokolwiek innego, przeprowadź badania. Sprawdź, czy urządzenie nie natrafiło ostatnio na problem z luką w zabezpieczeniach, czy nie

- Użyj sieci VPN, która może przeciwdziałać atakom DDoS. Jeśli Twoje urządzenie IoT jest podłączone do laptopa i używasz go w publicznej sieci Wi-Fi, możesz wybrać VPN, taki jak Systweak VPN . Może chronić Cię przed atakami typu man-in-the-middle, atakami DDoS lub infekcjami złośliwym oprogramowaniem podczas korzystania z publicznej sieci Wi-Fi

Pobierz Systweak VPN teraz

Przeczytaj pełną recenzję Systweak VPN

- Odłącz całkowicie urządzenie IoT, gdy nie jest używane. To proste, gdy Twoje urządzenie jest odcięte od internetu, haker nie będzie miał celu do wykorzystania

- Wyłącz UPnP (Universal Plug and Play). Dzięki tej funkcji hakerzy mogą włamać się do Twojego urządzenia, aby ułatwić gadżetom wykrywanie innych urządzeń sieciowych. Twój najlepszy zakład? Całkowicie wyłącz tę funkcję

- Używaj silnych haseł do sieci Wi-Fi, kont urządzeń, a nawet podłączonych urządzeń. Jeśli to możliwe, użyj menedżera haseł. Czemu? Ponieważ w dzisiejszych czasach menedżery haseł umożliwiają generowanie silnych haseł za każdym razem. Weźmy na przykład LastPass, ma on wbudowanego menedżera haseł, który pozwala generować losowe, długie i trudne do przekroczenia hasła

- Jeśli nie czytasz polityki prywatności aplikacji, może teraz jest na to pora. Będziesz przynajmniej miał pojęcie o tym, o czym jesteś proszony

Na końcu

W niedalekiej przyszłości pojawiają się urządzenia IoT. Gdy ta władza staje się bardziej dostępna, musimy stać się bardziej czujni i lepiej poinformowani. Ten blog to mały krok w ślad za tym. Uwielbiamy IoT tak jak my i chcemy pracować nad zwiększeniem jego bezpieczeństwa. Daj nam znać w sekcji komentarzy, w jaki sposób możemy sprawić, że urządzenia IoT będą bezpieczniejsze i przyjemniejsze. Możesz nawet zająć się kolejnymi lukami w zabezpieczeniach, które ostatnio napotkałeś w urządzeniu IoT.