Rociado de contraseñas: la nueva táctica inversa de los piratas informáticos para atacar cuentas

Publicado: 2019-04-18Los piratas informáticos son bien conocidos por utilizar técnicas de ataque de fuerza bruta para secuestrar cuentas y realizar robos de identidad y abuso de información, así como también robar finanzas de cuentas bancarias integradas. Es difícil de imaginar, pero estos piratas informáticos usan cientos y miles de combinaciones de contraseñas para llegar a la correcta e infiltrarse en la cuenta objetivo para el robo de identidad. Sin embargo, los atacantes cibernéticos ahora se han encontrado con una nueva táctica para apuntar a las cuentas y violar la seguridad de los datos tanto a nivel empresarial como personal. ¿Qué es esta técnica y qué peligros plantea para la seguridad de los datos y la protección de la identidad en línea? Lea a continuación para averiguarlo.

Debe leer: Consejos de protección de datos para usuarios y empresas

Pulverización de contraseñas: revertir la fuerza bruta

La pulverización de contraseñas es un tipo de ataque en el que los intrusos o los piratas informáticos prueban una única combinación de la contraseña en varios inicios de sesión y nombres de usuario. Esto se hace para garantizar que al menos uno de los nombres de usuario objetivo sea intruso y que la información del usuario sea robada por mala conducta adicional.

¿En qué se diferencia la pulverización de contraseñas de la fuerza bruta?

En Brute Force, los atacantes prueban varias combinaciones de contraseñas sobre un nombre de usuario para violar esa cuenta por robo de identidad o robo en línea. Sin embargo, ahora, los sistemas han sido diseñados para iniciar un bloqueo si los intentos de inicio de sesión se realizan con contraseñas incorrectas en un número limitado de instancias. Esto asegura que los piratas informáticos no pasen la seguridad y los desvíen de apuntar a cualquier cuenta.

Pero, aquí todo el proceso se invierte. Los atacantes ahora obtienen detalles de múltiples nombres de usuario a través de ataques de phishing o mediante el escrutinio de los perfiles sociales. Luego toman una combinación de contraseña muy común y luego la ejecutan en todos los nombres de usuario adquiridos con la esperanza de que al menos pasen a cualquiera de ellos.

¿Cómo se lleva a cabo el ataque de rociado de contraseñas?

- En primer lugar, los atacantes utilizan el phishing o la ingeniería social para obtener tantos nombres de usuario como puedan. En el phishing, los atacantes intentan recopilar datos de los usuarios atrayéndolos a algún truco de publicidad maliciosa. En la ingeniería social, los piratas informáticos visitan los sitios web de las empresas, las plataformas de redes sociales como LinkedIn y Twitter, y otras publicaciones de cartera.

- La combinación de la contraseña se decide sobre las tendencias humanas básicas, que usan combinaciones de números como "12345" y caracteres especiales comunes como " guión bajo (_)" y "a la tasa (@)" en sus contraseñas.

- Luego, esa combinación se prueba con todos los nombres de usuario. Es muy posible que al menos uno de ellos sea víctima de esta táctica y sea despojado de información y datos personales por mal uso y prácticas ilícitas por parte de los piratas informáticos.

Una amenaza real para las empresas

La pulverización de contraseñas es más peligrosa cuando se trata de empresas en comparación con las cuentas individuales. En casi todas las empresas de mediana a gran escala, las identificaciones de correo electrónico y los nombres de usuario están bajo el dominio del nombre de la empresa. Por ejemplo, en Google, todos los empleados tendrían una identificación de correo electrónico seguida de @google.com. Las combinaciones de nombres de usuario son__ también bastante comunes, por ejemplo, [email protected].

En tal escenario, los piratas probablemente probarían una combinación de contraseña que incluiría una serie de números y el nombre de la empresa. Si incluso una de las cuentas es pirateada, los piratas informáticos pueden acceder a la información de otros accediendo a correos electrónicos privados y archivos de datos compartidos. Esto no solo le costaría a la empresa la información de sus empleados, sino también sus archivos confidenciales y detalles de comunicación contractual. Ahora, estos detalles pueden perjudicar a la empresa en niveles financieros sólidos, así como también pueden obstaculizar su imagen en el mercado.

¿Es el rociado de contraseñas un éxito para los piratas informáticos?

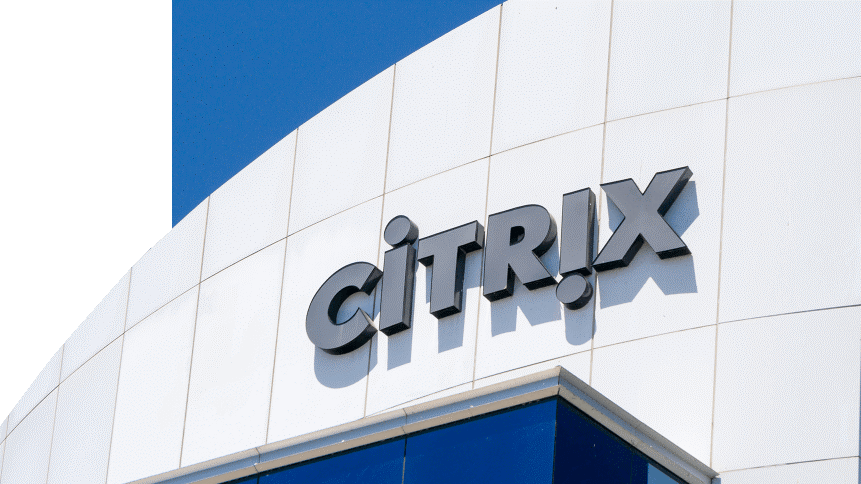

Recientemente, Citrix Inc., una empresa estadounidense proveedora de servicios de red y computación en la nube, fue atacada por secuestradores que utilizaron la técnica de rociado de contraseñas. Aunque la detección temprana de Citrix y la intervención de la Oficina Federal de Investigaciones (FBI) en el caso lo salvaron de grandes pérdidas de información, llevó al FBI a iniciar una investigación especial sobre este tema y publicar declaraciones de advertencia a todas las empresas comerciales en los Estados Unidos. Incluso CERT publicó un informe sobre las capacidades de los métodos de rociado de contraseñas utilizados por los piratas informáticos. El FBI también informó que 36 empresas en Europa y los Estados Unidos se han enfrentado a intentos de violación de datos a través de la táctica de rociado de contraseñas.

Por lo tanto, es bastante obvio que la técnica es viable para los piratas informáticos y es necesario reconocer su potencial amenazante.

¿Cómo se puede detectar el rociado de contraseñas?

Según las instrucciones del CERT, las siguientes medidas pueden ser inicialmente útiles para prevenir la filtración de datos a través de la difusión de contraseñas:

- Use medidas de autenticación de múltiples factores para agregar una capa de un firewall adicional entre los piratas informáticos y sus cuentas.

- Utilice contraseñas complejas y asegúrese de que los equipos de TI de las empresas revisen las políticas de configuración de contraseñas para evitar cualquier instancia de rociado de contraseñas.

- Siga cambiando las contraseñas en intervalos regulares. Incluso cambiar los detalles de los minutos ayudaría a prevenir infracciones de rociado de contraseñas.

- Evite el acceso remoto a cuentas empresariales. Asegúrese de que solo haya un número limitado de portales de cuentas accesibles de forma remota.

Lea también: Datos y estadísticas alarmantes de seguridad cibernética

La pulverización de contraseñas es una técnica más lenta en comparación con la fuerza bruta y, para los piratas informáticos, deja menos posibilidades de violación de datos. Sin embargo, con múltiples organizaciones atacadas a través de la pulverización de contraseñas, los piratas informáticos pueden desarrollar tácticas para mejorar sus habilidades y, por lo tanto, sería mejor si esto se tratara en sus primeras etapas.