HOPLIGHT: Otro intento de Corea del Norte de convertirse en un régimen de piratería

Publicado: 2019-04-15Las tensiones políticas entre Corea del Norte (formalmente conocida como la República Popular Democrática de Corea) y Estados Unidos están en su punto más alto desde que el líder norcoreano, Kim Jong-un, reveló sus planes para fabricar armas nucleares, aparentemente para acabar con su "enemigos". Últimamente, Corea del Norte, consciente de que no puede simplemente superar a Estados Unidos en fuerza militar y economía, ha recurrido al secuestro de redes y ataques cibernéticos para hacer que Estados Unidos sea vulnerable y trata regularmente de acceder a archivos e información del gobierno. Los atacantes, que afirman ser organizaciones privadas y no tener conexión con el gobierno de Corea del Norte, han realizado varios intentos contra organizaciones privadas e instituciones gubernamentales estadounidenses. Incluso han llegado al extremo de amenazar abiertamente con ataques terroristas y masacres si los funcionarios estadounidenses no ceden a sus demandas. Una vez más, los aparentes ataques cibernéticos financiados por el estado de Corea del Norte se han dirigido a las agencias gubernamentales de EE. UU. con un nuevo malware denominado HOPLIGHT. ¿Qué puede hacer HOPLIGHT y qué es Corea del Norte después de este tiempo?

Debe leer: Bloques de construcción de seguridad cibernética

Intentos de ciberataque de Corea del Norte en EE. UU.

HOPLIGHT no es la primera vez que los atacantes cibernéticos de Corea del Norte se dirigen a una entidad o empresa de los Estados Unidos. De hecho, esto ha estado ocurriendo durante casi media década; y aunque el régimen de Corea del Norte continúa negando tener información sobre estos ataques, es un hecho mundialmente conocido que el régimen los ha estado respaldando regularmente.

El primer gran ataque, que llegó a los titulares fue el Sony Pictures Hack, en el que los atacantes piratearon los servidores y las redes de Sony Pictures, un estudio de cine estadounidense. El ataque apuntó a correos electrónicos personales de directores de estudios, archivos de datos, guiones de próximos estrenos de películas y detalles de algunos acuerdos contractuales en proceso. Las demandas eran bloquear el lanzamiento de su película The Interview, que era una burla al líder norcoreano Kim Jong-un. Los tratos de ataques terroristas en la proyección de la película obligaron al estudio a ceder a las demandas. El gobierno de los Estados Unidos inició entonces una serie de investigaciones.

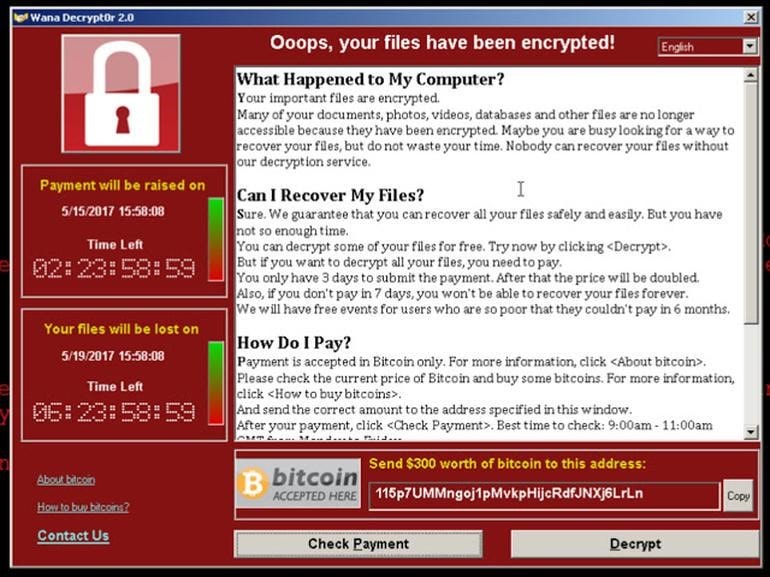

En 2017, un grupo de piratas informáticos llamado The Shadow Brokers utilizó una vulnerabilidad de Microsoft Windows para llevar a cabo ataques cibernéticos en todo el mundo, secuestrando servidores y cuentas corporativas. Este ataque de denegación de servicio llamado ransomware violó más de 200 000 computadoras en todo el mundo y los atacantes exigieron rescates en criptomonedas para revocar su bloqueo sobre estas computadoras. Fue entonces cuando el gobierno de EE. UU. aumentó sus apuestas sobre sus investigaciones en curso y comenzó a investigar a nivel internacional. Para cuando los funcionarios estadounidenses rastrearon los ataques hasta Corea del Norte y confirmaron los cargos oficiales, ya había sufrido más ataques de secuestro en sus servicios públicos y redes eléctricas.

Entonces, ¿quiénes estaban detrás de estos ataques?

El gobierno de los Estados Unidos, la Oficina Federal de Investigaciones (FBI) y el Departamento de Seguridad Nacional de los Estados Unidos (DHS) afirmaron que estos ataques fueron respaldados por el grupo de inteligencia coreano Oficina General de Reconocimiento, y fueron orquestados por la Oficina 121, con el nombre en código del Grupo Lazarus y convocados por muchos nombres más. Se dice que la Oficina 121 es un equipo experto de expertos en seguridad cibernética y piratas informáticos capacitados, que son los únicos responsables de llevar a cabo tales operaciones de violación en las naciones "enemigas" de Corea del Norte. Las investigaciones nombraron específicamente a Park Jin-hyok, un presunto miembro de la Oficina 121, quien ha sido el principal responsable de estos ataques. Y mientras tanto, el régimen de Corea del Norte ha rechazado la existencia de cualquier grupo de este tipo y se ha abstenido de hacer una declaración oficial sobre estos ataques.

HOPLIGHT: Lo último en la línea de ataques de malware de Corea del Norte

El grupo de ataque cibernético de Corea del Norte ahora ha lanzado un nuevo malware llamado HOPLIGHT, que una vez más se dirige a las agencias gubernamentales de EE. UU. en busca de información y datos. Aunque todavía no se ha publicado ningún informe oficial de ningún ataque HOPLIGHT contra una organización pública o privada, el equipo de preparación para emergencias informáticas (CERT) de EE. UU. detectó y rastreó el malware hasta Corea del Norte. El FBI y el DHS han publicado información de que este nuevo malware actúa como un troyano y puede leer, alterar y mover archivos importantes en el sistema. El malware también tiene la capacidad de inyectar códigos de virus en los procesos de red en ejecución y finalizarlos o detenerlos, lo que puede generar interrupciones en el trabajo de la agencia. Además, el malware puede alterar los archivos de registro, lo que puede dificultar los datos almacenados en las redes de las agencias públicas.

CERT ha publicado detalles de nueve tipos diferentes de archivos, la mayoría de los cuales son aplicaciones proxy, que se utilizan para inyectar HOPLIGHT en sistemas y redes. Los proxies llevan certificados SSL falsos y usan servidores de comando para llevar a cabo operaciones de violación.

HOPLIGHT es lo nuevo en la ciudad

Desde los ataques de Wannacry Ransomware, CERT ha estado publicando activamente informes sobre ataques cibernéticos maliciosos y posibles detecciones de malware para advertir a las agencias y organizaciones públicas. Y ninguno de estos informes ha abordado previamente algo como HOPLIGHT y no ha incluido ninguna dirección con HOPLIGHT. Aparentemente, HOPLIGHT nunca se ha usado antes y es el malware más nuevo en la lista de software malicioso de Bureau 121.

¿Por qué Corea del Norte continúa sus ataques cibernéticos contra las agencias estadounidenses?

Corea del Norte es un pequeño régimen de dictadura, muy lejano en el este y no es capaz de tomar naciones supremas como Estados Unidos. No en los frentes militares al menos. La nación está rodeada en el mar por las fuerzas navales estadounidenses y ha sido constantemente degradada por los medios de comunicación mundiales debido a las intenciones maliciosas del líder norcoreano Kim Jong-un contra la paz y la seguridad mundiales. Además, el débil sistema educativo y económico del país ha dejado a la nación sin un centavo y, por lo tanto, los motivos detrás de estos ataques también han sido las ganancias financieras. Y, por supuesto, ninguna nación puede realizar espionaje desde el principio, mientras que un atacante cibernético es indetectable o, sin embargo, es imposible de detener fuera del alcance de las fuerzas del orden. Por lo tanto, los ataques cibernéticos y las violaciones de la seguridad cibernética siguen siendo la opción más factible para que Corea del Norte participe activamente en la adquisición de información e inteligencia, una práctica seguida por todas las demás naciones en el espionaje.

Pero, ¿cómo Corea del Norte es capaz de llevar a cabo estas infracciones?

Es una pregunta muy viable, dado el hecho de que Corea del Norte ha sido capaz de ejecutar ataques de gran impacto, a pesar de restringir su presencia en línea a gran escala. La nación tiene dos conexiones de Internet con el mundo exterior y, aun así, ha logrado convertirse en un atacante cibernético letal y bastante poderoso.

Esto se debe a que el régimen ha estado entrenando extensivamente a los jóvenes en ciberseguridad y piratería informática. De acuerdo con los informes de investigación del DHS y el FBI, los jóvenes de Corea del Norte son evaluados en sus habilidades matemáticas y logarítmicas y son capacitados para convertirse en expertos en piratería en el marco de proyectos financiados por el estado. Muchos de estos piratas informáticos entrenados residen en tierras extranjeras, viviendo encubiertos para proporcionar inteligencia sobre el terreno a Corea del Norte.

que tan grande es el problema?

Aunque se ha detectado la última interferencia de HOPLIGHT de Corea del Norte, sus amenazas no pueden pasarse por alto tan pronto. Corea del Norte no ha estado callada desde los últimos dos años sobre los ataques de seguridad cibernética e incluso se ha involucrado en cualquiera de estos ataques bajo el disfraz de conversaciones falsas y tranquilidad sobre el desarrollo potencial de armas nucleares. De hecho, los ataques continuaron incluso después de una reunión oficial entre el presidente estadounidense Trump y Kim Jong-un. Entonces, el problema es bastante grande y no parece desaparecer pronto.

Corea del Norte ya ha intentado ataques directos de aplastar y agarrar antes, pero HOPLIGHT es una nueva forma de espionaje para Corea del Norte, que aún no ha apuntado oficialmente a ninguna organización.

Debe leer: ¿Están los datos gubernamentales y militares a salvo de los ataques cibernéticos?

La respuesta a si Corea del Norte impulsará sus movimientos con HOPLIGHT o se retirará a la luz de la revelación temprana de su nuevo malware aún no se puede determinar. Sin embargo, con las infracciones incesantes y los intentos de piratería de los grupos respaldados por el estado de la nación, significa que se debe abordar la experiencia de piratería de Corea del Norte.