HOPLIGHT: еще одна попытка Северной Кореи стать хакерским режимом

Опубликовано: 2019-04-15Политическая напряженность между Северной Кореей (официально известной как Корейская Народно-Демократическая Республика) и Соединенными Штатами находится на рекордно высоком уровне с тех пор, как северокорейский лидер Ким Чен Ын раскрыл свои планы по созданию ядерного оружия, по-видимому, чтобы уничтожить его «враги». В последнее время Северная Корея, зная, что она не может просто превзойти Соединенные Штаты в военной мощи и экономике, обратилась к захвату сети и кибератакам, чтобы сделать США уязвимыми, и регулярно пытается проникнуть в правительственные файлы и информацию. Злоумышленники, которые утверждают, что являются частными организациями и не имеют никакого отношения к правительству Северной Кореи, совершили несколько покушений на частные организации и государственные учреждения США. Они даже пошли на то, чтобы открыто угрожать террористическими атаками и массовыми убийствами, если официальные лица США не уступят их требованиям. И снова очевидные кибератаки, финансируемые государством в Северной Корее, нацелены на правительственные учреждения США с помощью новой вредоносной программы, получившей название HOPLIGHT. Что может сделать HOPLIGHT и что будет с Северной Кореей после этого времени?

Обязательно прочтите: строительные блоки кибербезопасности

Попытки северокорейской кибератаки на США

HOPLIGHT — это не первый случай, когда северокорейские кибератаки нацелились на юридическое лицо или фирму в США. Фактически, это продолжается уже почти полвека; и хотя северокорейский режим продолжает отрицать наличие какой-либо информации об этих атаках, всемирно известный факт, что режим регулярно поддерживает их.

Первой крупной атакой, которая попала в заголовки газет, стал взлом Sony Pictures, когда злоумышленники взломали серверы и сети американской киностудии Sony Pictures. Атака была нацелена на личные электронные письма руководителей студий, файлы данных, сценарии предстоящих выпусков фильмов и детали некоторых контрактных соглашений, находящихся в процессе. Требование состояло в том, чтобы заблокировать выпуск их фильма «Интервью», который был издевательством над северокорейским лидером Ким Чен Ыном. Трактовки терактов на кинопоказе вынудили студию пойти на уступки. Затем правительство Соединенных Штатов начало серию расследований.

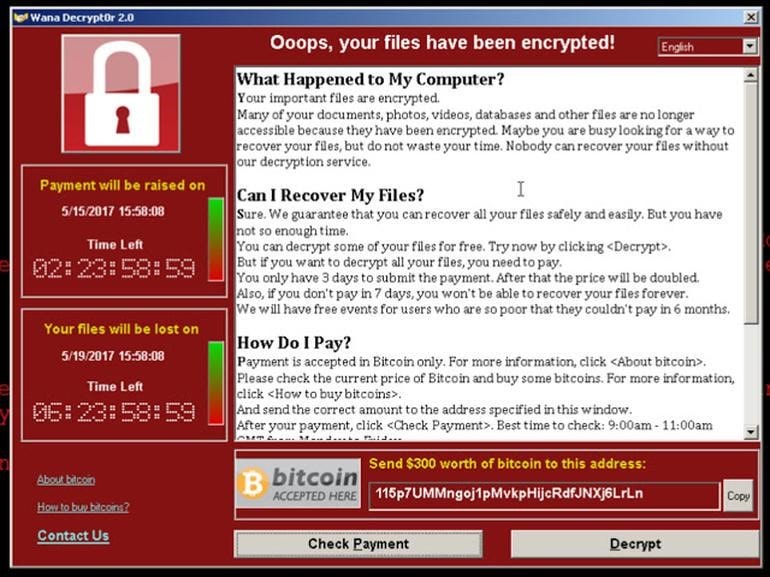

В 2017 году хакерская группа The Shadow Brokers использовала уязвимость Microsoft Windows для проведения кибератак по всему миру, захватывая корпоративные серверы и учетные записи. Эта атака типа «отказ в обслуживании» под названием Ransomware взломала более 200 000 компьютеров по всему миру, и злоумышленники потребовали выкуп в криптовалюте, чтобы снять блокаду этих компьютеров. Именно тогда правительство США подняло ставки по поводу продолжающихся расследований и начало раскопки на международном уровне. К тому времени, когда официальные лица США проследили атаки до Северной Кореи и подтвердили официальные обвинения, она уже пострадала от новых атак на свои коммунальные услуги и электрические сети.

Итак, кто стоял за этими атаками

Правительство Соединенных Штатов, Федеральное бюро расследований (ФБР) и Министерство внутренней безопасности США (DHS) заявили, что эти атаки были поддержаны корейской разведывательной группой «Главное разведывательное бюро» и были организованы Бюро 121 под кодовым названием «Группа Лазаря». еще много имён. Утверждается, что Бюро 121 представляет собой группу экспертов по кибербезопасности и обученных хакеров, которые несут исключительную ответственность за проведение таких операций по взлому «вражеских» стран Северной Кореи. В ходе расследования был конкретно назван Пак Джин Хёк, предполагаемый член Бюро 121, который руководил этими атаками. А между тем северокорейский режим отрицает существование любой такой группировки и воздерживается от официальных заявлений по поводу этих нападений.

HOPLIGHT: новейшие атаки северокорейского вредоносного ПО

Северокорейская группа кибератак выпустила новое вредоносное ПО под названием HOPLIGHT, которое снова нацелено на правительственные учреждения США для получения информации и данных. Хотя официального отчета о какой-либо атаке HOPLIGHT на частную или государственную организацию еще не было, вредоносное ПО было обнаружено и отслежено до Северной Кореи группой готовности к компьютерным чрезвычайным ситуациям США (CERT). ФБР и DHS опубликовали информацию о том, что это новое вредоносное ПО действует как троян и может читать, изменять и перемещать важные файлы в системе. Вредоносное ПО также может внедрять вирусные коды в запущенные сетевые процессы и завершать или останавливать их, что может привести к сбоям в работе агентства. Кроме того, вредоносное ПО способно изменять файлы реестра, что может помешать хранению данных в сетях государственных учреждений.

CERT опубликовал подробную информацию о девяти различных типах файлов, большинство из которых являются прокси-приложениями, которые используются для внедрения HOPLIGHT в системы и сети. Прокси-серверы несут поддельные SSL-сертификаты и используют командные серверы для выполнения операций взлома.

HOPLIGHT — новинка в городе

После атак Wannacry Ransomware CERT активно публикует отчеты о вредоносных кибератаках и возможных обнаружениях вредоносных программ, чтобы предупредить агентства и общественные организации. И ни один из этих отчетов ранее не касался ничего подобного HOPLIGHT и не включал никаких адресов с HOPLIGHT. Судя по всему, HOPLIGHT никогда ранее не использовался и является новейшим вредоносным ПО в списке вредоносных программ Bureau 121.

Почему Северная Корея продолжает свои кибератаки на агентства США?

Северная Корея — это небольшой диктаторский режим далеко на востоке, и он не способен захватить высшие нации, такие как Америка. По крайней мере, на военных фронтах. Страна окружена на море военно-морскими силами США, и мировые СМИ постоянно принижают ее рейтинг из-за злонамеренных намерений северокорейского лидера Ким Чен Ына против мира и безопасности во всем мире. Более того, слабая система образования и экономики страны сделала нацию без гроша в кармане, и поэтому мотивами этих нападений также была финансовая выгода. И, конечно же, ни одна страна не может заниматься шпионажем, а кибер-злоумышленника невозможно обнаружить или, тем не менее, невозможно задержать за пределами досягаемости правоохранительных органов. Таким образом, кибератаки и нарушения кибербезопасности остаются для Северной Кореи наиболее подходящим вариантом для активного участия в сборе информации и разведке — практике, которой придерживаются все остальные страны в шпионаже.

Но как Северная Корея может осуществить эти нарушения?

Это очень актуальный вопрос, учитывая тот факт, что Северная Корея смогла провести очень серьезные атаки, несмотря на то, что воздерживается от крупномасштабного присутствия в Интернете. У страны есть два интернет-соединения с внешним миром, и, тем не менее, ей удалось стать смертоносным и довольно мощным кибер-злоумышленником.

Это связано с тем, что режим интенсивно обучает молодежь кибербезопасности и взлому. Согласно отчетам о расследованиях DHS и ФБР, молодых парней из Северной Кореи оценивают по их математическим и логарифмическим способностям, и они обучаются, чтобы стать экспертами в области хакерства, в рамках проектов, финансируемых государством. Многие из этих обученных хакеров проживают за границей, живя под прикрытием, чтобы предоставлять разведывательные данные Северной Корее.

Насколько велика проблема?

Несмотря на то, что последнее вмешательство северокорейского HOPLIGHT было обнаружено, его угрозы нельзя игнорировать так рано. Северная Корея не молчала последние два года по поводу атак на кибербезопасность и даже принимает участие в любой из этих атак под прикрытием фальшивых разговоров и молчания по поводу потенциальной разработки ядерного оружия. На самом деле атаки продолжались даже после официальной встречи президента США Трампа и Ким Чен Ына. Так что проблема довольно большая и, похоже, она не исчезнет в ближайшее время.

Северная Корея уже пыталась проводить атаки с разгромом и захватом, но HOPLIGHT — это новая форма шпионажа для Северной Кореи, которая пока официально не нацелена ни на одну организацию.

Обязательно к прочтению: защищены ли правительственные и военные данные от кибератак?

Ответ на вопрос, будет ли Северная Корея продолжать свои действия с HOPLIGHT или отступит в свете раннего раскрытия своего нового вредоносного ПО, пока не может быть определен. Тем не менее, непрекращающиеся взломы и попытки взлома со стороны национальных групп, поддерживаемых государством, означают, что с хакерским опытом Северной Кореи необходимо иметь дело.