Magecart: новая угроза для владельцев кредитных карт

Опубликовано: 2019-04-15Недавно в объединенном отчете, опубликованном RiskIQ и Flashpoint, пролился новый свет на деятельность нескольких онлайн-преступных групп. Эта группа использует JavaScript для просмотра информации о карте и названа Magecart исследователями RiskIQ. Они активны с последних трех лет.

Некоторых это может сбить с толку, поскольку Magecart в прошлом использовался для описания вредоносного ПО, установленного хакерской группой во время ее первой атаки, обнаруженной в 2016 году. А теперь имя Magecart используется для определения действий семи хакерских групп.

Читайте также: Как обойти скиммеры кредитных карт и банкоматов?

Ключевой указатель : эти скиммеры цифровых карт работают так же, как скиммеры физических карт, и тип выполняемых ими атак известен как «межсайтовый скриптинг».

Что такое Магекарт?

С таким вопросом, как кто такой/кто такой Мэджикарт? Это общий термин для тех, кто использует такой метод? Что можно сделать, чтобы защититься от этих широко распространенных атак? Рост.

В 59-страничном отчете, представленном этими компаниями, Magecart определяется как общий термин, под которым на данный момент признаются семь различных групп киберпреступников. Все они имеют свою тактику, цели, скиммер и другие элементы.

Пять противников, используемых Magecart

Эти группы оставались незамеченными в течение примерно трех лет, пока недавно, после нападения на British Airways, Ticketmaster и другие известные направления, они не привлекли к себе внимание.

Обзор групп Magecart

Группа 1: определена в 2015 году и на сегодняшний день нацелена на 2500 жертв. Эта группа использует компьютеризированные инструменты для компрометации сайта и загрузки кода скиммера.

Группа 2 : В конце 2016 года группа 1 начала действовать как группа Magecart 2, поэтому она объединена в одну. Эта группа использует автоматизированные инструменты.

Группа 3 : с 2016 года исследователи следят за этой группой.

Группа 3 стремится собрать как можно больше деталей, чтобы поразить большое количество жертв. На сегодняшний день более 800 жертв были скомпрометированы. Эта группа использует другой подход: вместо проверки URL-адреса группа проверяет, содержит ли какая-либо форма на странице оформления заказа данные карты. Это делает его уникальным по сравнению с другими группами Magecart.

Группа 4 : расширенная группа, пытается смешиваться с обычным веб-трафиком, чтобы скрыться на виду и регистрировать домены, копируя поставщиков аналитики, поставщиков рекламы и других.

Группа 5 : эта группа в первую очередь нацелена на сторонних поставщиков услуг. Впервые он был замечен в 2016 году и насчитывает 12+ жертв.

Группа 6: Эта группа использует простую технику скиммера и нацелена на компании высшего уровня, такие как British Airways и другие.

Группа 7 : Последняя группа в этом списке не имеет определенного метода работы. Эта группа пытается скомпрометировать любую обнаруженную группу электронной коммерции. Кроме того, взломанные сайты используются в качестве прокси для украденных данных.

Источник изображения: blog.trendmicro

Как происходит атака Mageccart?

Все взломы, выполненные группой Magecart, хорошо зарекомендовали себя и следуют шаблону. Первый шаг, используемый хакерами для получения доступа к серверной части интернет-магазина, — это поиск уязвимостей и доступ к зараженной системе.

Тот же подход был использован Magecart для таргетинга на магазины Magento. Для осуществления этой атаки хакеры использовали автоматические сканеры для поиска магазинов Magento в Интернете и использовали уязвимости в Magento CMS для захвата зараженных систем.

Как только информация была собрана, хакеры изменили исходный код сайта, чтобы загрузить кусок JavaScript, который будет следить за платежными формами на страницах оформления заказа, чтобы получить доступ к новым данным, введенным пользователями.

Хронология веб-скимминга

Компании, атакованные Magecart

- Мадженто

- PertaShop

- OpenCart

- Платформы с пользовательским кодом

В дополнение к этому также наблюдается, что некоторые группы не идут сразу после магазина. Вместо этого они нацелены на сторонние сервисы на сайте, такие как виджет чата, поддержка, виджет рейтинга и другие.

Как хакеры используют эти сторонние сервисы?

Злоумышленники находят золотую середину и прячут свой вредоносный код JavScript в эти виджеты для просмотра. Именно так в последнее время происходили большинство крупных взломов Magecart.

Недавние компромиссы:

- Билетмастер

- АБС-CBN

- Feedify

Как украденные реквизиты карты превращаются в деньги?

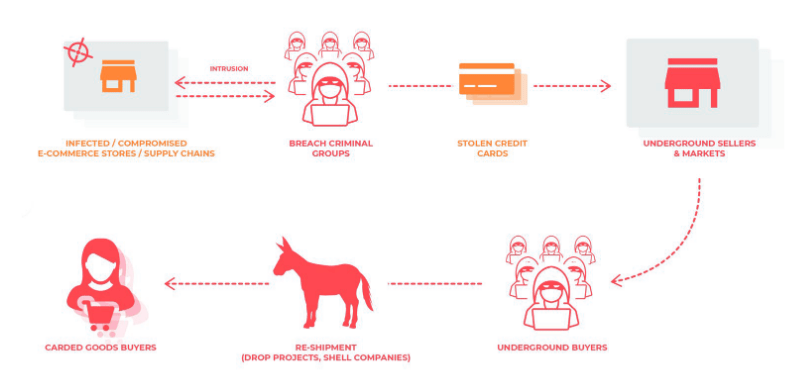

Украденные данные бесполезны, если их нельзя монетизировать. Таким образом, самый простой способ, принятый группой Magecart для конвертации данных карты в деньги, — это организовать продажу на карточных форумах, то есть на форумах даркнета.

Обычно в покупке таких деталей заинтересованы киберпреступники и другие группы, специализирующиеся на отмывании денег. Что они делают, так это покупают дорогие продукты, используя данные карты, известные как денежные мулы, и продают их в другом месте по низкой цене, конвертируя цену скомпрометированной карты в отмытые деньги, которые распределяются среди членов группы мулов.

Каково количество групп Magecart?

В настоящее время RiskIQ отслеживает семь групп Magecrat. По приблизительным подсчетам, эти группы несут ответственность за взломы более 110 000 различных магазинов.

Как проводились эти взломы?

- Эти группы обманом заставляют людей и соискателей отправлять товары, купленные с помощью украденных карт.

- Массовый таргетинг на интернет-сайты, но держитесь подальше от дорогих магазинов

- Каждая группа имеет разную скиммерную и серверную инфраструктуру.

- Страницы оформления заказа идентифицируются скиммером путем просмотра исходного кода страницы для оформления заказа.

- Эти группы используют автоматизированные инструменты для выявления скомпрометированных сайтов.

- Согласно RiskIQ, некоторые из этих групп могли разработать банковские трояны еще до того, как занялись взломом интернет-магазинов.

- Код скиммера слишком велик, и он работает, отображая фальшивую форму поверх настоящей формы оформления заказа. Кроме того, он содержит действия по предотвращению анализа, чтобы помешать исследователям в области безопасности изучить его.

- Цель этой группы — собрать как можно больше данных, и обычно они поддерживаются сторонними поставщиками услуг.

- Коды скиммера обычно активируются на основе ключевых слов URL.

- Группа идет только за важными целями

Как оставаться защищенным?

- Перед оплатой отключите JavaScript в браузере. Эта практика предотвратит запуск кода скимминга карт, что предотвратит атаку Magecart.

- Будьте бдительны, проверяйте выписки/счета своего банка и кредитной карты на предмет подозрительной активности.

- Атаки такого типа будут продолжаться; следовательно, мы должны действовать разумно. Такие инструменты, как Advanced Identity Protector, помогут защитить данные вашей карты от кражи идентификационных данных. Кроме того, это добавит дополнительный уровень защиты, чтобы помочь скрыть вашу личность.

Помня об этих мелочах, мы можем защититься от скимминга и других типов цифровых атак. Если вы думаете, что это повлияет на ваш опыт покупок в Интернете? Тогда перестаньте думать, потому что большинство современных платформ электронной коммерции предназначены для работы даже при отключенном JavaScript.

Обязательно прочтите: как отключить информацию о вашей кредитной карте в Chrome

Безопасность ваших данных имеет первостепенное значение, поэтому сосредоточьтесь на ней.

Мы надеемся, что предоставленная информация оказалась для вас интересной и полезной. Если это так, пожалуйста, поделитесь им с другими и оставьте нам комментарий. Ваши отзывы помогают нам узнать, что вам нравится и что бы вы хотели, чтобы мы написали.