Magecart : une nouvelle menace pour les propriétaires de cartes de crédit

Publié: 2019-04-15Récemment, dans un rapport combiné publié par RiskIQ et Flashpoint, la lumière a jeté un nouvel éclairage sur les activités menées par plusieurs groupes criminels en ligne. Ces groupes utilisent JavaScript pour parcourir les détails des cartes et sont nommés Magecart par les chercheurs de RiskIQ. Ils sont actifs depuis trois ans.

Pour certains, cela peut être déroutant car Magecart, dans le passé, était utilisé pour décrire un malware installé par un groupe de piratage lors de sa première attaque détectée en 2016. Et maintenant, Magecart, le nom est utilisé pour définir les activités de sept groupes de piratage.

Lisez aussi : Comment contourner les écumeurs de carte de crédit et de guichet automatique ?

Pointeur clé : ces écumeurs de cartes numériques fonctionnent comme des écumeurs de cartes physiques et le type d'attaques qu'ils effectuent est connu sous le nom de "script intersite".

Qu'est-ce que Magecart ?

Avec cette question comme, qui est/qui est Magecart ? Est-ce un terme générique pour toute personne utilisant une telle méthode ? Que peut-on faire pour rester protégé contre ces attaques généralisées ? Augmenter.

Dans un rapport de 59 pages soumis par ces sociétés, Magecart est défini comme un terme générique sous lequel, à l'heure actuelle, sept groupes de cybercriminalité différents sont reconnus. Tous ont leurs propres tactiques, cibles, écumoire et autres éléments.

Cinq adversaires utilisés par Magecart

Ces groupes sont restés inaperçus pendant environ trois ans, jusqu'à récemment, après avoir ciblé British Airways, Ticketmaster et d'autres destinations prestigieuses, ils ont attiré l'attention.

Un aperçu des groupes de Magecart

Groupe 1 : identifié en 2015 a ciblé jusqu'à présent 2 500 victimes. Ce groupe utilise des outils informatisés pour compromettre le site et télécharger le code du skimmer.

Groupe 2 : Fin 2016, le groupe 1 a commencé à agir comme un groupe Magecart 2, il est donc combiné en un seul. Ce groupe utilise des outils automatisés.

Groupe 3 : depuis 2016 les chercheurs ont gardé un œil sur ce groupe.

Le groupe 3 vise à collecter le plus de détails possible pour toucher un grand nombre de victimes. À ce jour, plus de 800 victimes ont été compromises. Ce groupe adopte une approche différente au lieu de vérifier l'URL, le groupe vérifie si un formulaire de la page de paiement contient des données de carte. Cela le rend unique par rapport aux autres groupes Magecart.

Groupe 4 : groupe avancé, essaie de se confondre avec le trafic Web régulier pour se cacher à la vue de tous et enregistrer des domaines en copiant les fournisseurs d'analyse, les fournisseurs de publicité et autres.

Groupe 5 : ce groupe cible principalement les fournisseurs de services tiers. Pour la première fois, il a été vu en 2016 et compte plus de 12 victimes.

Groupe 6 : Ce groupe utilise une technique d'écumage simple et cible des entreprises de premier plan comme British Airways et d'autres.

Groupe 7 : Le dernier groupe de cette liste n'a pas de modus operandi défini. Ce groupe tente de compromettre tout groupe de commerce électronique détecté. De plus, les sites compromis sont exploités comme proxy pour ses données volées.

Source de l'image : blog.trendmicro

Comment se déroule l'attaque Magecart ?

Tous les hacks effectués par le groupe Magecart sont bien établis et suivent un modèle. La première étape utilisée par les pirates pour accéder au backend de la boutique en ligne consiste à rechercher les vulnérabilités et à accéder au système infecté.

Cette même approche a été utilisée par Magecart pour cibler les magasins Magento. Pour effectuer cette attaque, les pirates ont utilisé des scanners automatisés pour rechercher les magasins Magento en ligne et ont utilisé les vulnérabilités du CMS Magento pour s'emparer des systèmes infectés.

Une fois les informations collectées, les pirates ont modifié le code source du site, pour charger un morceau de JavaScript qui garderait un œil sur les formulaires de paiement sur les pages de paiement pour accéder aux nouvelles données saisies par les utilisateurs.

Chronologie des activités d'écrémage Web

Entreprises attaquées par Magecart

- Magento

- PertaShop

- OpenCart

- Plateformes codées sur mesure

En plus de cela, on observe également que certains groupes ne vont pas directement après la boutique. Au lieu de cela, ils ciblent des services tiers sur le site comme le widget de chat, le support, le widget de notation et autres.

Comment les pirates utilisent ces services tiers ?

Les auteurs de menaces trouvent un terrain d'entente et cachent leur code JavScript malveillant dans ces widgets pour les parcourir. C'est ainsi que la plupart des gros piratages de Magecart ont récemment eu lieu.

Les compromis récents sont :

- Ticketmaster

- ABS-CBN

- Nourrir

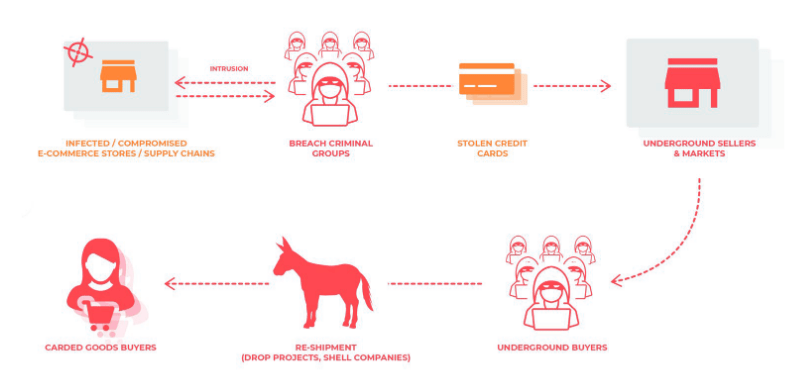

Comment les détails des cartes volées sont-ils convertis en argent ?

Les détails volés ne sont d'aucune utilité s'ils ne peuvent pas être monétisés. Par conséquent, le moyen le plus simple adopté par le groupe Magecart pour convertir les détails de la carte en argent est de mettre en place une vente sur les forums de cartes, c'est-à-dire les forums du dark web.

Habituellement, les cybercriminels et autres groupes spécialisés dans le blanchiment d'argent sont intéressés par l'achat de tels détails. Ce qu'ils font, c'est qu'ils achètent des produits coûteux en utilisant les détails de la carte connus sous le nom de mules d'argent et les vendent à un autre endroit à un prix bon marché, convertissant le prix de la carte compromise en argent blanchi qui est distribué entre les membres du groupe de mules.

Quel est le nombre de groupes Magecart ?

Actuellement, sept groupes Magecrat ont été suivis par RiskIQ. Selon une estimation approximative, ces groupes sont responsables de piratages sur plus de 110 000 magasins différents.

Comment ces hacks ont-ils été exécutés ?

- Ces groupes trompent les individus et les demandeurs d'emploi en leur faisant expédier des articles achetés via des cartes volées

- Ciblez massivement les sites en ligne, mais évitez les boutiques haut de gamme

- Chaque groupe a une infrastructure de skimmer et de serveur différente

- Les pages de paiement sont identifiées par skimmer en consultant le code source de la page pour le paiement

- Ces groupes utilisent des outils automatisés pour identifier les sites compromis

- Selon RiskIQ, certains de ces groupes pourraient avoir développé des chevaux de Troie bancaires avant même de se lancer dans le piratage de boutiques en ligne.

- Le code du skimmer est trop volumineux et fonctionne en affichant un faux formulaire sur un véritable formulaire de paiement. De plus, il contient des actions anti-analyse pour empêcher les chercheurs en sécurité de l'examiner

- L'objectif de ce groupe est de collecter autant de données que possible et ils sont généralement derrière des fournisseurs de services tiers

- Les codes de skimmer sont généralement activés sur la base de mots-clés d'URL

- Le groupe ne poursuit que des cibles de haut niveau

Comment rester protégé ?

- Désactivez JavaScript dans le navigateur avant d'effectuer un paiement. Cette pratique empêchera le code d'écrémage de la carte de s'exécuter, empêchant ainsi l'attaque de Magecart.

- Soyez vigilant, vérifiez vos relevés/comptes bancaires et de carte de crédit pour toute activité suspecte.

- Ce type d'attaques continuera d'avoir lieu ; nous devons donc agir intelligemment. Des outils comme Advanced Identity Protector aideront à protéger les détails de votre carte contre le vol d'identité. De plus, cela ajoutera une couche de protection supplémentaire pour aider à protéger votre identité.

En gardant ces petites choses à l'esprit, nous pouvons rester protégés contre l'écrémage et d'autres types d'attaques numériques. Si vous pensez que cela affectera votre expérience d'achat en ligne ? Alors arrêtez de penser, car la plupart des plateformes de commerce électronique modernes sont conçues pour fonctionner même lorsque JavaScript est désactivé.

Doit lire: Comment désactiver les informations de votre carte de crédit à partir de Chrome

La sécurité de vos données est de la plus haute importance, alors concentrez-vous dessus.

Nous espérons que vous avez trouvé les informations partagées intéressantes et utiles. Si oui, partagez-le avec d'autres et laissez-nous un commentaire. Vos commentaires nous aident à savoir ce que vous aimez et ce que vous voudriez que nous écrivions.