Magecart:信用卡持有者的新威胁

已发表: 2019-04-15最近,RiskIQ 和 Flashpoint 发布的一份综合报告揭示了几个在线犯罪集团的活动。 这些小组使用 JavaScript 浏览卡片详细信息,并被 RiskIQ 的研究人员命名为 Magecart。 自过去三年以来,他们一直很活跃。

对于某些人来说,这可能会让人感到困惑,因为 Magecart 过去被用来描述黑客组织在 2016 年检测到的第一次攻击中安装的恶意软件。现在,Magecart 这个名字被用来定义七个黑客组织的活动。

另请阅读:如何绕过信用卡和 ATM 撇油器?

关键点:这些数字卡片窃取器的工作方式与物理卡片窃取器类似,它们执行的攻击类型被称为“跨站点脚本”。

什么是Magecart?

像这样的问题,谁是/谁是 Magecart? 对于使用这种方法的任何人来说,它是一个总称吗? 可以做些什么来保护免受这些广泛的攻击? 上升。

在这些公司提交的一份长达 59 页的报告中,Magecart 被定义为一个总称,根据该总称,截至目前,已识别出七个不同的网络犯罪集团。 它们都有自己的战术、目标、撇渣器和其他元素。

Magecart 使用的五个对手

这些团体大约三年没有受到关注,直到最近在瞄准英国航空公司、Ticketmaster 和其他备受瞩目的目的地之后,他们才获得了关注。

Magecart 组的见解

第 1 组:于 2015 年确定,迄今已针对 2,500 名受害者。 该组织使用计算机化工具来破坏站点并上传撇取代码。

第 2 组:2016 年末第 1 组开始充当 Magecart 第 2 组,因此合并为一个。 该组使用自动化工具。

第 3 组:自 2016 年以来,研究人员一直关注该组。

第 3 组旨在收集尽可能多的细节以打击大量受害者。 迄今为止,已有 800 多名受害者受到攻击。 该小组采用不同的方法,而不是检查 URL,该小组检查结帐页面上的任何表格是否包含卡片数据。 这使得它与其他 Magecart 组相比是独一无二的。

第 4 组:高级组,尝试与常规网络流量混合,通过复制分析提供商、广告提供商和其他人来隐藏并注册域。

第 5 组:该组主要针对第三方服务提供商。 2016 年首次出现,有 12 名以上的受害者。

第 6 组:该组使用简单的撇渣器技术,针对英国航空公司等顶级公司。

第 7组:此列表中的最后一组没有定义的操作方式。 该组试图破坏任何检测到的电子商务组。 此外,受感染的网站被用作其被盗数据的代理。

图片来源:blog.trendmicro

Magecart攻击是如何发生的?

Magecart 小组执行的所有黑客攻击都已经确立,并且遵循一定的模式。 黑客进入在线商店后台的第一步是寻找漏洞并访问受感染的系统。

Magecart 使用相同的方法来定位 Magento 商店。 为了执行此攻击,黑客使用自动扫描程序在线搜索 Magento 商店,并使用 Magento CMS 中的漏洞来控制受感染的系统。

一旦收集到信息,黑客就会更改网站的源代码,以加载一段 JavaScript,该 JavaScript 将密切关注结帐页面上的支付表格,以访问用户输入的新数据。

网页浏览活动时间表

被 Magecart 攻击的公司

- Magento

- PertaShop

- 打开购物车

- 自定义编码平台

除此之外,还观察到一些团体不直接去商店。 相反,他们针对网站上的第三方服务,如聊天小部件、支持、评级小部件等。

黑客如何使用这些第三方服务?

威胁参与者找到中间立场,将他们的恶意 JavScript 代码隐藏到这些小部件中以进行浏览。 这就是最近发生的大多数大型 Magecart 黑客事件。

最近的妥协是:

- 售票员

- ABS-CBN

- 饲料化

被盗的卡详细信息如何转换成金钱?

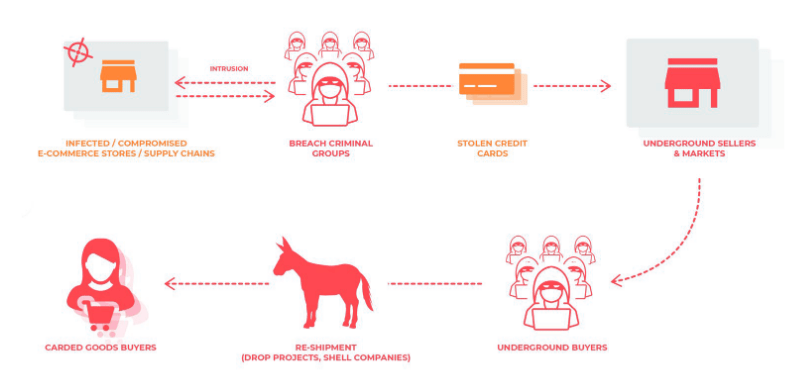

如果无法将被盗的详细信息用于货币化,它们将毫无用处。 因此,Magecart 集团将卡片详细信息转换为金钱的最简单方法是在卡片论坛(即暗网论坛)上进行销售。

通常,网络犯罪分子和其他专门从事洗钱活动的团体有兴趣购买此类详细信息。 他们所做的是,他们使用被称为钱骡的卡详细信息购买昂贵的产品,然后以低廉的价格将它们出售到其他地方,将受损卡的价格转换为在骡子集团成员之间分配的洗钱资金。

Magecart 组的数量是多少?

目前,RiskIQ 已经跟踪了七个 Magecrat 组。 据粗略估计,这些组织对超过 110,000 家不同的商店进行了黑客攻击。

这些黑客是如何进行的?

- 这些团体愚弄个人和求职者运送通过被盗卡购买的物品

- 大众目标在线网站,但远离高端商店

- 每个组都有不同的撇取器和服务器基础设施

- 撇渣器通过查看页面的源代码来识别结帐页面以进行结帐

- 这些组使用自动化工具来识别受感染的站点

- 根据 RiskIQ 的说法,其中一些团体甚至在进入在线商店黑客攻击之前就可能已经开发了银行木马

- 撇渣器代码太大,它通过在真正的结帐表格上显示假表格来工作。 此外,它还包含反分析操作,以防止安全研究人员对其进行检查

- 该小组的目的是收集尽可能多的数据,他们通常落后于第三方服务提供商

- 撇渣器代码通常根据 URL 关键字激活

- 集团只追求高调的目标

如何保持保护?

- 付款前禁用浏览器内的 JavaScript。 这种做法将防止卡片浏览代码运行,从而防止 Magecart 攻击。

- 请注意,检查您的银行和信用卡对帐单/账户是否有可疑活动。

- 这种类型的攻击将继续发生; 因此,我们需要采取聪明的行动。 Advanced Identity Protector 等工具将有助于保护您的卡详细信息免遭 ID 盗窃。 此外,它将增加一层额外的保护,以帮助保护您的身份。

通过牢记这些小事,我们可以免受浏览和其他类型的数字攻击。 如果您认为这会影响您的在线购物体验? 然后停止思考,因为大多数现代电子商务平台都设计为即使在禁用 JavaScript 时也能正常工作。

必读:如何从 Chrome 中禁用您的信用卡信息

您的数据安全至关重要,因此请关注它。

我们希望您发现分享的信息有趣且有用。 如果是这样,请与他人分享并给我们留下评论。 您的反馈有助于我们了解您喜欢什么以及您希望我们写什么。