Magecart: una nuova minaccia per i possessori di carte di credito

Pubblicato: 2019-04-15Di recente, in un rapporto combinato pubblicato da RiskIQ e Flashpoint, la luce ha gettato nuova luce sulle attività svolte da diversi gruppi criminali online. Questi gruppi utilizzano JavaScript per scorrere i dettagli della carta e sono chiamati Magecart dai ricercatori di RiskIQ. Sono attivi da tre anni.

Per alcuni, questo potrebbe confondere poiché Magecart, in passato veniva utilizzato per descrivere un malware installato da un gruppo di hacker nel suo primo attacco rilevato nel 2016. E ora, il nome Magecart viene utilizzato per definire le attività di sette gruppi di hacker.

Leggi anche: Come bypassare gli skimmer per carte di credito e bancomat?

Puntatore chiave : questi skimmer di carte digitali funzionano come skimmer di carte fisici e il tipo di attacchi da loro eseguiti è noto come "scripting cross-site".

Cos'è Magcart?

Con questa domanda del tipo, chi è/chi sono Magecart? È un termine generico per chiunque utilizzi tale metodo? Cosa si può fare per rimanere protetti da questi attacchi diffusi? Salita.

In un rapporto di 59 pagine presentato da queste società, Magecart è definito come un termine generico, in base al quale, ad oggi, vengono riconosciuti sette diversi gruppi di criminalità informatica. Tutti hanno le proprie tattiche, obiettivi, skimmer e altri elementi.

Cinque avversari usati da Magecart

Questi gruppi sono rimasti inosservati per circa tre anni, fino a quando recentemente, dopo aver preso di mira British Airways, Ticketmaster e altre destinazioni di alto profilo, hanno attirato l'attenzione.

Uno sguardo ai Gruppi di Magecart

Gruppo 1: identificato nel 2015 ha finora preso di mira 2.500 vittime. Questo gruppo utilizza strumenti informatici per compromettere il sito e caricare il codice dello skimmer.

Gruppo 2 : Alla fine del 2016 il gruppo 1 ha iniziato ad agire come Magecart Gruppo 2, quindi è stato combinato in uno solo. Questo gruppo utilizza strumenti automatizzati.

Gruppo 3 : dal 2016 i ricercatori tengono d'occhio questo gruppo.

Il gruppo 3 mira a raccogliere quanti più dettagli possibili per colpire un gran numero di vittime. Ad oggi sono state compromesse più di 800 vittime. Questo gruppo adotta un approccio diverso invece di controllare l'URL, il gruppo controlla se un modulo nella pagina di pagamento contiene dati della carta. Questo lo rende unico rispetto ad altri gruppi di Magecart.

Gruppo 4 : gruppo avanzato, cerca di confondersi con il traffico web regolare per nascondersi in bella vista e registrare domini copiando fornitori di analisi, fornitori di annunci e altri.

Gruppo 5 : questo gruppo si rivolge principalmente a fornitori di servizi di terze parti. Per la prima volta è stato visto nel 2016 e ha più di 12 vittime.

Gruppo 6: questo gruppo utilizza una semplice tecnica skimmer e si rivolge a compagnie di alto livello come British Airways e altre.

Gruppo 7 : l'ultimo gruppo in questo elenco non ha un modus operandi definito. Questo gruppo tenta di compromettere qualsiasi gruppo di e-commerce rilevato. Inoltre, i siti compromessi vengono sfruttati come proxy per i dati rubati.

Fonte immagine: blog.trendmicro

Come avviene l'attacco di Magecart?

Tutti gli hack eseguiti dal gruppo Magecart sono consolidati e seguono uno schema. Il primo passo utilizzato dagli hacker per accedere al back-end del negozio online è cercare le vulnerabilità e accedere al sistema infetto.

Questo stesso approccio è stato utilizzato da Magecart per indirizzare i negozi Magento. Per eseguire questo attacco, gli hacker hanno utilizzato scanner automatici per cercare negozi Magento online e hanno utilizzato le vulnerabilità nel CMS Magento per impadronirsi dei sistemi infetti.

Una volta raccolte le informazioni, gli hacker hanno modificato il codice sorgente del sito, per caricare un pezzo JavaScript che avrebbe tenuto d'occhio i moduli di pagamento alle pagine di pagamento per accedere ai nuovi dati inseriti dagli utenti.

Cronologia delle attività di web skimming

Aziende attaccate da Magecart

- Magento

- PertaShop

- OpenCart

- Piattaforme con codice personalizzato

In aggiunta a questo, si osserva anche che alcuni gruppi non vanno direttamente dopo il negozio. Al contrario, prendono di mira servizi di terze parti sul sito come widget di chat, supporto, widget di valutazione e altri.

In che modo gli hacker utilizzano questi servizi di terze parti?

Gli attori delle minacce trovano una via di mezzo e nascondono il loro codice JavScript dannoso in questi widget per scremare. Questo è il modo in cui di recente sono avvenuti i più grandi hack di Magecart.

I recenti compromessi sono:

- Bigliettaio

- ABS-CBN

- Nutrire

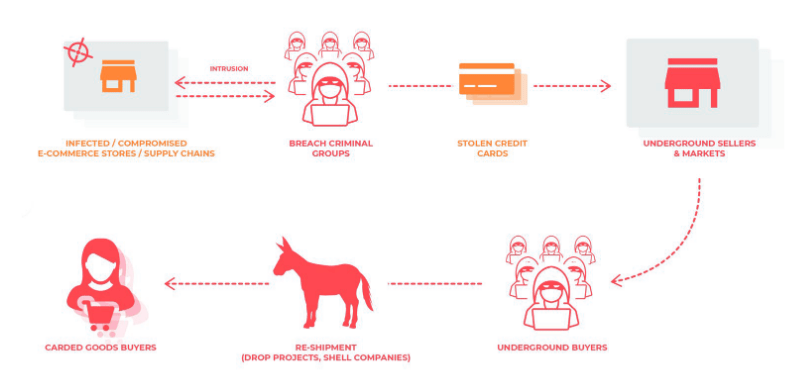

Come vengono convertiti in denaro i dati della carta rubata?

I dettagli rubati non servono a nulla se non possono essere monetizzati. Pertanto, il modo più semplice adottato dal gruppo Magecart per convertire i dettagli delle carte in denaro è fare una vendita sui forum delle carte, ad esempio i forum del dark web.

Di solito i criminali informatici e altri gruppi specializzati nel riciclaggio di denaro sono interessati all'acquisto di tali dettagli. Quello che fanno è acquistare prodotti costosi utilizzando i dettagli della carta noti come money mules e venderli in un altro luogo a un prezzo economico convertendo il prezzo dalla carta compromessa in denaro riciclato che viene distribuito tra i membri del gruppo di muli.

Qual è il numero di gruppi di Magecart?

Attualmente, sette gruppi di Magecra sono stati monitorati da RiskIQ. Secondo una stima approssimativa, questi gruppi sono responsabili di hack in oltre 110.000 negozi diversi.

Come sono stati eseguiti questi hack?

- Questi gruppi ingannano le persone e le persone in cerca di lavoro facendogli spedire oggetti acquistati tramite carte rubate

- Siti online di destinazione di massa, ma stai lontano dai negozi di fascia alta

- Ogni gruppo ha una diversa infrastruttura di skimmer e server

- Le pagine di pagamento sono identificate dallo skimmer guardando il codice sorgente della pagina per il pagamento

- Questi gruppi utilizzano strumenti automatizzati per identificare i siti compromessi

- Secondo RiskIQ, alcuni di questi gruppi potrebbero aver sviluppato trojan bancari anche prima di entrare nell'hacking dei negozi online

- Il codice dello skimmer è troppo grande e funziona visualizzando un modulo falso su un modulo di pagamento autentico. Inoltre, contiene azioni anti-analisi per impedire ai ricercatori di sicurezza di esaminarlo

- L'obiettivo di questo gruppo è raccogliere quanti più dati possibile e di solito sono dietro fornitori di servizi di terze parti

- I codici skimmer vengono solitamente attivati sulla base di parole chiave URL

- Il gruppo va solo dopo obiettivi di alto profilo

Come rimanere protetti?

- Disabilita JavaScript all'interno del browser prima di effettuare un pagamento. Questa pratica impedirà l'esecuzione del codice di scrematura delle carte prevenendo così l'attacco di Magecart.

- Stai attento, controlla la tua banca e gli estratti conto/conti delle carte di credito per attività sospette.

- Questo tipo di attacchi continuerà a verificarsi; quindi dobbiamo agire in modo intelligente. Strumenti come Advanced Identity Protector ti aiuteranno a proteggere i dettagli della tua carta dal furto di identità. Inoltre, aggiungerà un ulteriore livello di protezione per aiutare a proteggere la tua identità.

Tenendo presenti queste piccole cose, possiamo proteggerci dallo skimming e da altri tipi di attacchi digitali. Se pensi che questo influirà sulla tua esperienza di acquisto online? Quindi smetti di pensare, perché la maggior parte delle moderne piattaforme di e-commerce sono progettate per funzionare anche quando JavaScript è disabilitato.

Deve leggere: come disabilitare i dati della tua carta di credito da Chrome

La sicurezza dei tuoi dati è della massima importanza, quindi concentrati su di essa.

Ci auguriamo che tu abbia trovato le informazioni condivise interessanti e utili. Se è così, condividilo con gli altri e lasciaci un commento. Il tuo feedback ci aiuta a sapere cosa ti piace e cosa vorresti che scrivessimo.