Magecart: o nouă amenințare pentru posesorii de carduri de credit

Publicat: 2019-04-15Recent, într-un raport combinat lansat de RiskIQ și Flashpoint, lumina a aruncat o lumină nouă asupra activităților desfășurate de mai multe grupuri criminale online. Aceste grupuri folosesc JavaScript pentru a trece detaliile cardului și sunt denumite Magecart de către cercetătorii de la RiskIQ. Aceștia sunt activi din ultimii trei ani.

Pentru unii, acest lucru poate fi confuz, deoarece Magecart, în trecut, era folosit pentru a descrie un malware instalat de un grup de hacking în primul său atac detectat în 2016. Și acum, numele Magecart este folosit pentru a defini activitățile a șapte grupuri de hacking.

Citiți și: Cum să ocoliți skimmerele cardului de credit și ATM?

Indicator cheie : Aceste skimmer-uri digitale de carduri funcționează ca skimmer-uri fizice de carduri, iar tipul de atacuri efectuate de ei este cunoscut sub numele de „scriptare încrucișată”.

Ce este Magecart?

Cu această întrebare de genul, cine este/cine sunt Magecart? Este un termen umbrelă pentru oricine folosește o astfel de metodă? Ce se poate face pentru a rămâne protejat de aceste atacuri larg răspândite? Creştere.

Într-un raport de 59 de pagini transmis de aceste companii, Magecart este definit ca un termen umbrelă, în temeiul căruia, de acum, sunt recunoscute șapte grupuri diferite de criminalitate cibernetică. Toate au propriile lor tactici, ținte, skimmer și alte elemente.

Cinci adversari folosiți de Magecart

Aceste grupuri au rămas neobservate timp de aproximativ trei ani, până de curând, după ce au vizat British Airways, Ticketmaster și alte destinații de mare profil, au câștigat atenția.

O perspectivă asupra Grupurilor Magecart

Grupul 1: identificat în 2015 a vizat 2.500 de victime până în prezent. Acest grup folosește instrumente computerizate pentru a compromite site-ul și pentru a încărca codul skimmer.

Grupul 2 : La sfârșitul anului 2016, grupul 1 a început să acționeze ca Magecart Group 2, prin urmare este combinat într-unul singur. Acest grup folosește instrumente automate.

Grupa 3 : din 2016 cercetătorii au urmărit acest grup.

Grupa 3 își propune să colecteze cât mai multe detalii posibil pentru a lovi un număr mare de victime. Până în prezent, peste 800 de victime au fost compromise. Acest grup adoptă o abordare diferită în loc să verifice adresa URL, grupul verifică dacă vreun formular de pe pagina de finalizare a comenzii conține date despre card. Acest lucru îl face unic în comparație cu alte grupuri Magecart.

Grupul 4 : grup avansat, încearcă să se amestece cu traficul web obișnuit pentru a se ascunde la vedere și pentru a înregistra domenii prin copierea furnizorilor de analize, furnizorilor de anunțuri și alții.

Grupul 5 : acest grup vizează în primul rând furnizorii de servicii terți. Pentru prima dată a fost văzut în 2016 și are peste 12 victime.

Grupul 6: Acest grup folosește o tehnică simplă de skimmer și vizează companii de top, cum ar fi British Airways și altele.

Grupul 7 : Ultimul grup din această listă nu are un modus operandi definit. Acest grup încearcă să compromită orice grup de comerț electronic detectat. În plus, site-urile compromise sunt utilizate ca proxy pentru datele furate.

Sursa imagine: blog.trendmicro

Cum are loc atacul Magecart?

Toate hackurile efectuate de grupul Magecart sunt bine stabilite și urmează un model. Primul pas folosit de hackeri pentru a obține acces la backend-ul magazinului online este să caute vulnerabilități și să acceseze sistemul infectat.

Aceeași abordare a fost folosită de Magecart pentru a viza magazinele Magento. Pentru a realiza acest atac, hackerii au folosit scanere automate pentru a căuta magazine Magento online și au folosit vulnerabilități din CMS Magento pentru a pune mâna pe sistemele infectate.

Odată ce informațiile au fost colectate, hackerii au schimbat codul sursă al site-ului, pentru a încărca o bucată JavaScript care să țină un ochi pe formularele de plată din paginile de plată pentru a accesa datele noi introduse de utilizatori.

Cronologia activităților de skimming web

Companii atacate de Magecart

- Magento

- PertaShop

- OpenCart

- Platforme cu coduri personalizate

Pe lângă aceasta, se mai observă că unele grupuri nu merg direct după magazin. În schimb, vizează servicii terțe de pe site, cum ar fi widgetul de chat, asistența, widgetul de evaluare și altele.

Cum folosesc hackerii aceste servicii terțe?

Actorii amenințărilor găsesc o cale de mijloc și își ascund codul JavScript rău intenționat în aceste widget-uri pentru a le trece. Așa au avut loc recent cele mai mari hack-uri Magecart.

Compromisurile recente sunt:

- Ticketmaster

- ABS-CBN

- Feedify

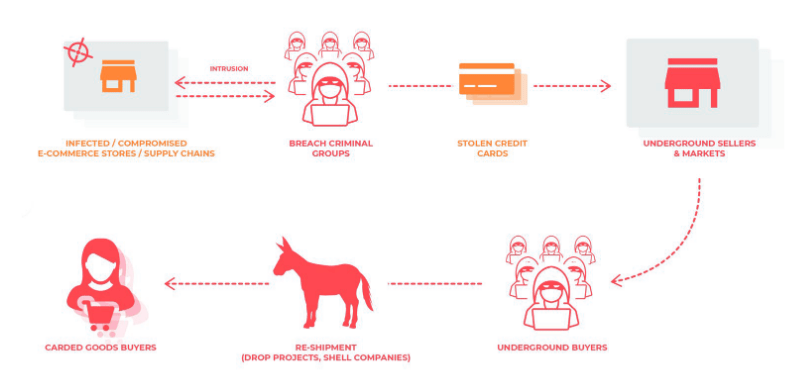

Cum sunt convertite în bani detaliile cardului furat?

Detaliile furate nu sunt de nici un folos dacă nu pot fi monetizate. Prin urmare, cea mai simplă modalitate adoptată de grupul Magecart de a converti detaliile cardului în bani este de a face vânzare pe forumuri de carduri, adică forumuri dark web.

De obicei, infractorii cibernetici și alte grupuri specializate în spălarea banilor sunt interesați să cumpere astfel de detalii. Ceea ce fac ei este că cumpără produse scumpe folosind detaliile cardului cunoscute sub numele de catâri de bani și le vând în altă locație la un preț ieftin, transformând prețul din cardul compromis în bani spălați, care sunt distribuiti între membrii grupului de catâri.

Care este numărul de grupuri Magecart?

În prezent, șapte grupuri Magecrat au fost urmărite de RiskIQ. Potrivit unei estimări aproximative, aceste grupuri sunt responsabile pentru hack-uri în peste 110.000 de magazine diferite.

Cum au fost efectuate aceste hack-uri?

- Aceste grupuri păcălesc indivizii și solicitanții de locuri de muncă pentru a expedia articole achiziționate prin carduri furate

- Vizează în masă site-urile online, dar stai departe de magazinele de lux

- Fiecare grup are o infrastructură diferită de skimmer și server

- Paginile de finalizare a plății sunt identificate de skimmer, uitându-se la codul sursă al paginii pentru finalizare

- Aceste grupuri folosesc instrumente automate pentru a identifica site-urile compromise

- Potrivit RiskIQ, unele dintre aceste grupuri ar fi putut dezvolta troieni bancari chiar înainte de a intra în hacking-ul magazinelor online

- Codul Skimmer este prea mare și funcționează prin afișarea unui formular fals peste formularul de plată autentic. În plus, conține acțiuni anti-analiza pentru a împiedica cercetătorii de securitate să-l examineze

- Scopul acestui grup este de a colecta cât mai multe date posibil și, de obicei, se află în spatele furnizorilor de servicii terți

- Codurile Skimmer sunt de obicei activate pe baza cuvintelor cheie URL

- Grupul merge numai după ținte de profil înalt

Cum să fii protejat?

- Dezactivați JavaScript în browser înainte de a efectua o plată. Această practică va împiedica rularea codului de skimming card, prevenind astfel atacul Magecart.

- Fiți atenți, verificați extrasele/conturile bancare și ale cardului de credit pentru activități suspecte.

- Acest tip de atacuri vor continua să aibă loc; prin urmare, trebuie să acționăm inteligent. Instrumente precum Advanced Identity Protector vă vor ajuta să vă securizați detaliile cardului împotriva furtului de identitate. În plus, va adăuga un strat suplimentar de protecție pentru a vă proteja identitatea.

Ținând cont de aceste lucruri mici, putem rămâne protejați de skimming și alte tipuri de atacuri digitale. Dacă vă gândiți că acest lucru vă va afecta experiența de cumpărături online? Atunci nu mai sta pe gânduri, deoarece majoritatea platformelor moderne de comerț electronic sunt concepute să funcționeze chiar și atunci când JavaScript este dezactivat.

Trebuie să citiți: Cum să dezactivați informațiile cardului dvs. de credit din Chrome

Securitatea datelor tale este de cea mai mare importanță, așa că concentrează-te asupra ei.

Sperăm că ați găsit informațiile partajate interesante și utile. Dacă da, vă rugăm să-l împărtășiți cu alții și să ne lăsați un comentariu. Feedback-ul dumneavoastră ne ajută să știm ce vă place și ce ați dori să scriem.