Magecart: una nueva amenaza para los propietarios de tarjetas de crédito

Publicado: 2019-04-15Recientemente, en un informe combinado publicado por RiskIQ y Flashpoint, Light ha arrojado nueva luz sobre las actividades realizadas por varios grupos delictivos en línea. Este grupo usa JavaScript para hojear los detalles de la tarjeta y los investigadores de RiskIQ los nombran como Magecart. Han estado activos desde los últimos tres años.

Para algunos, esto puede ser confuso ya que Magecart, en el pasado, se usó para describir un malware instalado por un grupo de piratas informáticos en su primer ataque detectado en 2016. Y ahora, Magecart, el nombre se usa para definir las actividades de siete grupos de piratas informáticos.

Lea también: ¿Cómo evitar los skimmers de tarjetas de crédito y cajeros automáticos?

Punto clave : estos skimmers de tarjetas digitales funcionan como skimmers de tarjetas físicos y el tipo de ataques que realizan se conoce como "secuencias de comandos entre sitios".

¿Qué es Magecart?

Con esta pregunta como, ¿quién es/quiénes son Magecart? ¿Es un término general para cualquiera que use ese método? ¿Qué se puede hacer para mantenerse protegido de estos ataques generalizados? Aumento.

En un informe de 59 páginas presentado por estas empresas, Magecart se define como un término general, bajo el cual, a partir de ahora, se reconocen siete grupos diferentes de ciberdelincuencia. Todos ellos tienen sus propias tácticas, objetivos, skimmer y otros elementos.

Cinco adversarios utilizados por Magecart

Estos grupos pasaron desapercibidos durante unos tres años, hasta que recientemente, después de apuntar a British Airways, Ticketmaster y otros destinos de alto perfil, llamaron la atención.

Una visión de los grupos de Magecart

Grupo 1: identificado en 2015 se ha dirigido a 2.500 víctimas hasta ahora. Este grupo usa herramientas computarizadas para comprometer el sitio y cargar el código del skimmer.

Grupo 2 : a fines de 2016, el grupo 1 comenzó a actuar como Magecart Group 2, por lo tanto, se combina en uno. Este grupo utiliza herramientas automatizadas.

Grupo 3 : desde 2016 los investigadores vigilan a este grupo.

El Grupo 3 tiene como objetivo recopilar la mayor cantidad de detalles posible para atacar a una gran cantidad de víctimas. Hasta la fecha, más de 800 víctimas han sido comprometidas. Este grupo adopta un enfoque diferente en lugar de verificar la URL, el grupo verifica si algún formulario en la página de pago contiene datos de la tarjeta. Esto lo hace único en comparación con otros grupos de Magecart.

Grupo 4 : grupo avanzado, intenta mezclarse con el tráfico web regular para ocultarse a simple vista y registrar dominios copiando proveedores de análisis, proveedores de anuncios y otros.

Grupo 5 : este grupo se dirige principalmente a proveedores de servicios de terceros. Por primera vez se vio en 2016 y tiene más de 12 víctimas.

Grupo 6: este grupo utiliza una técnica de skimmer simple y se dirige a empresas de primer nivel como British Airways y otras.

Grupo 7 : El último grupo de esta lista no tiene un modus operandi definido. Este grupo intenta comprometer cualquier grupo de comercio electrónico detectado. Además, los sitios comprometidos se aprovechan como servidores proxy para sus datos robados.

Fuente de la imagen: blog.trendmicro

¿Cómo se produce el ataque de Magecart?

Todos los hacks realizados por el grupo Magecart están bien establecidos y siguen un patrón. El primer paso utilizado por los piratas informáticos para obtener acceso al backend de la tienda en línea es buscar vulnerabilidades y acceder al sistema infectado.

Este mismo enfoque fue utilizado por Magecart para apuntar a las tiendas Magento. Para realizar este ataque, los piratas informáticos utilizaron escáneres automáticos para buscar tiendas Magento en línea y usaron vulnerabilidades en el CMS de Magento para apoderarse de los sistemas infectados.

Una vez que se recopiló la información, los piratas informáticos cambiaron el código fuente del sitio para cargar una pieza de JavaScript que vigilaría los formularios de pago en las páginas de pago para acceder a los nuevos datos ingresados por los usuarios.

Cronología de las actividades de skimming web

Empresas atacadas por Magecart

- Magento

- PertaShop

- carro abierto

- Plataformas codificadas a la medida

Además de esto, también se observa que algunos grupos no van directamente tras la tienda. En su lugar, apuntan a servicios de terceros en el sitio, como widget de chat, soporte, widget de calificación y otros.

¿Cómo utilizan los hackers estos servicios de terceros?

Los actores de amenazas encuentran un término medio y ocultan su código JavScript malicioso en estos widgets para hojearlos. Así es como recientemente se llevaron a cabo la mayoría de los grandes hackeos de Magecart.

Los compromisos recientes son:

- Ticketmaster

- ABS-CBN

- Feedify

¿Cómo se convierten en dinero los datos de las tarjetas robadas?

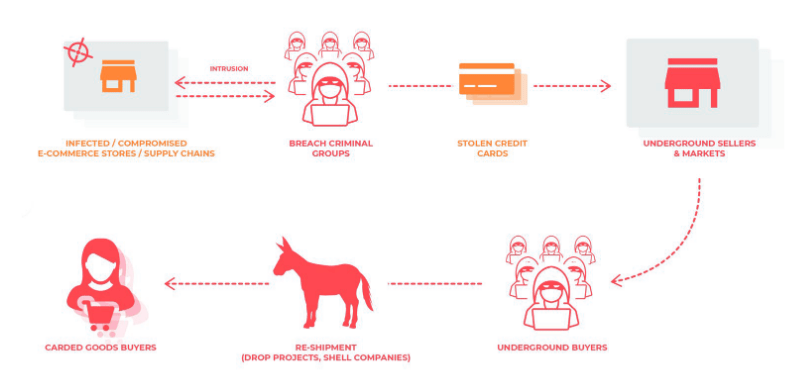

Los detalles robados no sirven de nada si no se pueden monetizar. Por lo tanto, la forma más fácil adoptada por el grupo Magecart para convertir los detalles de la tarjeta en dinero es realizar una venta en los foros de tarjetas, es decir, en los foros de la dark web.

Por lo general, los ciberdelincuentes y otros grupos especializados en lavado de dinero están interesados en comprar dichos detalles. Lo que hacen es comprar productos caros utilizando los detalles de la tarjeta conocidos como mulas de dinero y venderlos en otro lugar a un precio barato, convirtiendo el precio de la tarjeta comprometida en dinero lavado que se distribuye entre los miembros del grupo de mulas.

¿Cuál es el número de grupos de Magecart?

Actualmente, RiskIQ ha rastreado siete grupos de Magecrat. Según una estimación aproximada, estos grupos son responsables de ataques a más de 110 000 tiendas diferentes.

¿Cómo se realizaron estos hacks?

- Este grupo engaña a las personas y a los solicitantes de empleo para que envíen artículos comprados con tarjetas robadas.

- Diríjase a sitios en línea masivos, pero manténgase alejado de las tiendas de alto nivel

- Cada grupo tiene una infraestructura diferente de skimmer y servidor

- Skimmer identifica las páginas de pago mirando el código fuente de la página para el pago

- Estos grupos usan herramientas automatizadas para identificar sitios comprometidos

- Según RiskIQ, algunos de estos grupos podrían haber desarrollado troyanos bancarios incluso antes de entrar en la piratería de tiendas en línea.

- El código Skimmer es demasiado grande y funciona mostrando un formulario falso sobre un formulario de pago genuino. Además, contiene acciones antianálisis para evitar que los investigadores de seguridad lo examinen.

- El objetivo de este grupo es recopilar la mayor cantidad de datos posible y, por lo general, están detrás de proveedores de servicios externos.

- Los códigos de skimmer generalmente se activan en función de las palabras clave de URL

- El grupo va solo tras objetivos de alto perfil

¿Cómo mantenerse protegido?

- Deshabilite JavaScript dentro del navegador antes de realizar un pago. Esta práctica evitará que se ejecute el código de robo de tarjetas, lo que evitará el ataque de Magecart.

- Esté atento, controle sus estados de cuenta/cuentas bancarias y de tarjetas de crédito para detectar actividades sospechosas.

- Este tipo de ataques se seguirán dando; por lo tanto, tenemos que actuar con inteligencia. Herramientas como Advanced Identity Protector ayudarán a proteger los datos de su tarjeta contra el robo de identidad. Además, agregará una capa adicional de protección para ayudar a proteger su identidad.

Al tener en cuenta estas pequeñas cosas, podemos mantenernos protegidos contra el skimming y otros tipos de ataques digitales. ¿Está pensando que esto afectará su experiencia de compra en línea? Entonces deja de pensar, porque la mayoría de las plataformas de comercio electrónico modernas están diseñadas para funcionar incluso cuando JavaScript está deshabilitado.

Debe leer: Cómo deshabilitar la información de su tarjeta de crédito de Chrome

La seguridad de sus datos es de suma importancia, por lo tanto, concéntrese en ella.

Esperamos que haya encontrado la información compartida interesante y útil. Si es así, compártalo con otros y déjenos un comentario. Tus comentarios nos ayudan a saber qué te gusta y qué te gustaría que escribiésemos.