Magecart: Kredi Kartı Sahipleri İçin Yeni Bir Tehdit

Yayınlanan: 2019-04-15Yakın zamanda, RiskIQ ve Flashpoint tarafından yayınlanan birleşik bir raporda, çeşitli çevrimiçi suç grupları tarafından gerçekleştirilen faaliyetlere yeni bir ışık tuttu. Bu grup, kart ayrıntılarını gözden geçirmek için JavaScript kullanır ve RiskIQ'daki araştırmacılar tarafından Magecart olarak adlandırılır. Son üç yıldan beri aktifler.

Bazıları için bu, Magecart'ın geçmişte 2016'da tespit edilen ilk saldırısında bir hacker grubu tarafından yüklenen bir kötü amaçlı yazılımı tanımlamak için kullanıldığı için kafa karıştırıcı olabilir. Ve şimdi, Magecart adı yedi hack grubunun faaliyetlerini tanımlamak için kullanılıyor.

Ayrıca Okuyun: Kredi Kartı ve ATM Skimmers Nasıl Atlanır?

Anahtar İşaretçi : Bu dijital kart sıyırıcılar, fiziksel kart sıyırıcılar gibi çalışır ve onlar tarafından gerçekleştirilen saldırı türü, "siteler arası komut dosyası oluşturma" olarak bilinir.

Magecart nedir?

Bu soruyla, Magecart kimdir/kimdir? Böyle bir yöntemi kullanan herkes için bir şemsiye terim midir? Bu yaygın saldırılardan korunmak için ne yapılabilir? Çocuk büyütmek.

Bu şirketler tarafından sunulan 59 sayfalık bir raporda Magecart, şu anda yedi farklı siber suç grubunun kabul edildiği bir şemsiye terim olarak tanımlanmaktadır. Hepsinin kendi taktikleri, hedefleri, skimmer ve diğer unsurları var.

Magecart tarafından kullanılan beş düşman

Bu gruplar, British Airways, Ticketmaster ve diğer yüksek profilli destinasyonları hedefledikten sonra yakın zamana kadar, yaklaşık üç yıl boyunca farkedilmeden kaldılar.

Magecart'ın Gruplarına bir bakış

Grup 1: 2015 yılında belirlenen şu ana kadar 2.500 kurbanı hedef aldı. Bu grup, siteyi tehlikeye atmak ve skimmer kodunu yüklemek için bilgisayarlı araçlar kullanır.

Grup 2 : 2016'nın sonlarında grup 1, Magecart Grup 2 olarak hareket etmeye başladı, dolayısıyla tek bir grup halinde birleştirildi. Bu grup otomatik araçlar kullanır.

Grup 3 : 2016'dan beri araştırmacılar bu gruba göz kulak oldular.

Grup 3, çok sayıda kurbanı vurmak için mümkün olduğunca fazla ayrıntı toplamayı hedefliyor. Bugüne kadar 800'den fazla kurbanın güvenliği ihlal edildi. Bu grup, URL'yi kontrol etmek yerine farklı bir yaklaşım benimser, grup, ödeme sayfasındaki herhangi bir formun kart verisi içerip içermediğini kontrol eder. Bu, diğer Magecart gruplarıyla karşılaştırıldığında onu benzersiz kılar.

Grup 4 : gelişmiş grup, analitik sağlayıcıları, reklam sağlayıcıları ve diğerlerini kopyalayarak açık görüşte saklanmak ve etki alanlarını kaydetmek için normal web trafiğiyle karıştırmaya çalışır.

Grup 5 : Bu grup öncelikle üçüncü taraf hizmet sağlayıcıları hedefler. İlk kez 2016'da görüldü ve 12'den fazla kurbanı var.

6. Grup: Bu grup, basit skimmer tekniğini kullanır ve British Airways ve diğerleri gibi üst düzey şirketleri hedefler.

Grup 7 : Bu listedeki son grubun tanımlı bir çalışma şekli yoktur. Bu grup, tespit edilen herhangi bir e-ticaret grubunun güvenliğini aşmaya çalışır. Ayrıca, güvenliği ihlal edilmiş siteler, çalınan verileri için proxy olarak kullanılır.

Resim Kaynağı: blog.trendmicro

Magecart saldırısı nasıl gerçekleşir?

Magecart grubu tarafından gerçekleştirilen tüm hack'ler köklüdür ve bir kalıp izlerler. Bilgisayar korsanlarının çevrimiçi mağazanın arka ucuna erişmek için kullandığı ilk adım, güvenlik açıklarını aramak ve virüslü sisteme erişmektir.

Bu aynı yaklaşım Magecart tarafından Magento mağazalarını hedeflemek için kullanıldı. Bu saldırıyı gerçekleştirmek için bilgisayar korsanları, çevrimiçi Magento mağazalarını aramak için otomatik tarayıcılar kullandılar ve virüslü sistemleri ele geçirmek için Magento CMS'deki güvenlik açıklarını kullandılar.

Bilgi toplandıktan sonra bilgisayar korsanları, kullanıcılar tarafından girilen yeni verilere erişmek için ödeme sayfalarındaki ödeme formlarına göz kulak olacak bir JavaScript parçası yüklemek için sitenin kaynak kodunu değiştirdi.

Web kayması etkinliklerinin zaman çizelgesi

Magecart tarafından saldırıya uğrayan şirketler

- magento

- PertaShop

- OpenCart

- Özel kodlanmış platformlar

Bunun yanı sıra bazı grupların doğrudan dükkânın peşinden gitmediği de görülmektedir. Bunun yerine sitedeki sohbet aracı, destek, derecelendirme aracı ve diğerleri gibi üçüncü taraf hizmetlerini hedeflerler.

Bilgisayar korsanları bu üçüncü taraf hizmetlerini nasıl kullanıyor?

Tehdit aktörleri bir orta yol bulur ve gözden geçirmek için kötü niyetli JavScript kodlarını bu widget'lara gizler. Son zamanlarda en büyük Magecart hack'leri bu şekilde gerçekleşti.

Son uzlaşmalar şunlardır:

- biletçi

- ABS-CBN

- beslemek

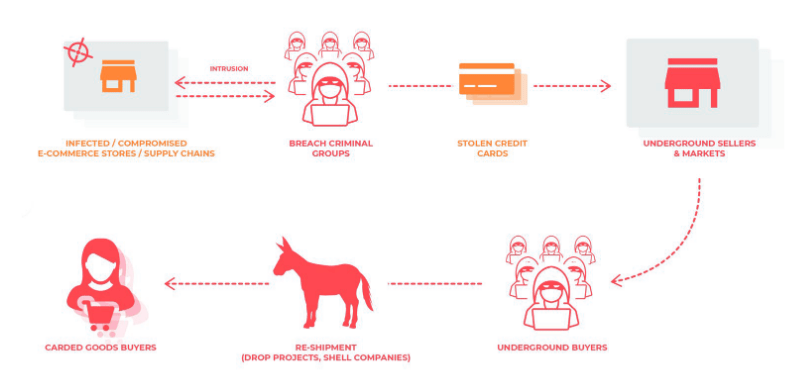

Çalınan kart bilgileri nasıl paraya çevrilir?

Çalınan ayrıntılar, para kazanılamıyorsa hiçbir işe yaramaz. Bu nedenle, Magecart grubunun kart bilgilerini paraya dönüştürmenin en kolay yolu kart forumlarında yani dark web forumlarında satış yapmaktır.

Genellikle siber suçlular ve kara para aklama konusunda uzmanlaşmış diğer gruplar bu tür ayrıntıları satın almakla ilgilenir. Yaptıkları şey, para katırları olarak bilinen kart detaylarını kullanarak pahalı ürünleri satın almak ve bunları ucuz bir fiyata başka bir yere satmak, fiyatı tehlikeye atılmış karttan katır grubu üyeleri arasında dağıtılan aklanmış paraya dönüştürmek.

Magecart gruplarının sayısı nedir?

Şu anda, yedi Magecrat grubu RiskIQ tarafından izleniyor. Kaba bir tahmine göre, bu gruplar 110.000'den fazla farklı mağazanın hacklenmesinden sorumludur.

Bu hackler nasıl gerçekleştirildi?

- Bu grup, bireyleri ve iş arayanları, çalıntı kartlarla satın alınan ürünleri göndermeleri için kandırır.

- Çevrimiçi siteleri toplu olarak hedefleyin, ancak üst düzey mağazalardan uzak durun

- Her grup farklı skimmer ve sunucu altyapısına sahiptir.

- Ödeme sayfaları, ödeme için sayfanın kaynak koduna bakılarak skimmer tarafından tanımlanır

- Bu gruplar, güvenliği ihlal edilmiş siteleri belirlemek için otomatik araçlar kullanır

- RiskIQ'ya göre, bu gruplardan bazıları, çevrimiçi mağaza korsanlığına girmeden önce bile bankacılık truva atları geliştirmiş olabilir.

- Skimmer kodu çok büyük ve orijinal ödeme formu yerine sahte bir form görüntüleyerek çalışıyor. Ayrıca, güvenlik araştırmacılarının incelemesini önlemek için anti analiz eylemleri içerir.

- Bu grubun amacı mümkün olduğu kadar çok veri toplamaktır ve genellikle üçüncü taraf hizmet sağlayıcıların arkasındadırlar.

- Skimmer kodları genellikle URL anahtar kelimeleri temelinde etkinleştirilir

- Grup yalnızca yüksek profilli hedeflerin peşinden gider

Nasıl korunmalı?

- Ödeme yapmadan önce tarayıcının içindeki JavaScript'i devre dışı bırakın. Bu uygulama, kart gözden geçirme kodunun çalışmasını engelleyerek Magecart saldırısını önleyecektir.

- Dikkatli olun, şüpheli etkinlik için banka ve kredi kartı ekstrelerinizi/hesaplarınızı kontrol edin.

- Bu tür saldırılar gerçekleşmeye devam edecek; bu nedenle akıllıca hareket etmemiz gerekiyor. Advanced Identity Protector gibi araçlar, kart ayrıntılarınızı kimlik hırsızlığına karşı korumanıza yardımcı olur. Ayrıca, kimliğinizi korumaya yardımcı olmak için ekstra bir koruma katmanı ekleyecektir.

Bu küçük şeyleri aklımızda tutarak, gözden geçirme ve diğer dijital saldırı türlerinden korunabiliriz. Bunun çevrimiçi alışveriş deneyiminizi etkileyeceğini düşünüyorsanız? O zaman düşünmeyi bırakın, çünkü çoğu modern e-ticaret platformu JavaScript devre dışı bırakıldığında bile çalışacak şekilde tasarlanmıştır.

Okumalısınız: Kredi Kartı Bilgilerinizi Chrome'dan Nasıl Devre Dışı Bırakırsınız

Veri güvenliğiniz son derece önemlidir, bu nedenle ona odaklanın.

Paylaşılan bilgileri ilginç ve faydalı bulduğunuzu umuyoruz. Eğer öyleyse, lütfen başkalarıyla paylaşın ve bize bir yorum bırakın. Geri bildiriminiz, neyi sevdiğinizi ve ne yazmamızı istediğinizi bilmemize yardımcı olur.