Magecart: nowe zagrożenie dla posiadaczy kart kredytowych

Opublikowany: 2019-04-15Niedawno w połączonym raporcie opublikowanym przez RiskIQ i Flashpoint light rzuciło nowe światło na działania kilku internetowych grup przestępczych. Grupy te używają JavaScript do przeglądania danych kart i są nazwane przez badaczy z RiskIQ jako Magecart. Działają od trzech lat.

Dla niektórych może to być mylące, ponieważ Magecart w przeszłości był używany do opisywania złośliwego oprogramowania zainstalowanego przez grupę hakerów w pierwszym ataku wykrytym w 2016 r. A teraz nazwa Magecart jest używana do określenia działań siedmiu grup hakerskich.

Przeczytaj także: Jak ominąć odpieniacze kart kredytowych i bankomatów?

Kluczowy wskaźnik : Te cyfrowe odpieniacze kart działają jak fizyczne odpieniacze kart, a rodzaj wykonywanych przez nie ataków jest znany jako „skrypty między witrynami”.

Co to jest Magekart?

Z takim pytaniem, kim jest / kim jest Magecart? Czy jest to pojęcie parasolowe dla każdego, kto stosuje taką metodę? Co można zrobić, aby chronić się przed tymi powszechnymi atakami? Wzrost.

W 59-stronicowym raporcie przedstawionym przez te firmy Magecart jest zdefiniowany jako termin ogólny, pod którym obecnie rozpoznawanych jest siedem różnych grup cyberprzestępczych. Wszystkie mają własną taktykę, cele, skimmer i inne elementy.

Pięciu przeciwników używanych przez Magecart

Grupy te pozostawały niezauważone przez około trzy lata, do niedawna, gdy zaatakowały British Airways, Ticketmaster i inne głośne miejsca docelowe, zwróciły na siebie uwagę.

Wgląd w Grupy Magecarta

Grupa 1: zidentyfikowana w 2015 r. do tej pory dotyczyła 2500 ofiar. Ta grupa używa skomputeryzowanych narzędzi do włamywania się do witryny i przesyłania kodu skimmera.

Grupa 2 : Pod koniec 2016 roku grupa 1 zaczęła działać jako Magecart Group 2, stąd jest połączona w jedną. Ta grupa korzysta z narzędzi automatycznych.

Grupa 3 : od 2016 roku badacze obserwowali tę grupę.

Grupa 3 ma na celu zebranie jak największej ilości szczegółów, aby uderzyć w dużą liczbę ofiar. Do tej pory skompromitowano ponad 800 ofiar. Ta grupa stosuje inne podejście zamiast sprawdzania adresu URL, grupa sprawdza, czy jakikolwiek formularz na stronie kasy zawiera dane karty. To czyni go wyjątkowym w porównaniu z innymi grupami Magecart.

Grupa 4 : grupa zaawansowana, stara się mieszać ze zwykłym ruchem w sieci, aby ukryć się na widoku i zarejestrować domeny, kopiując dostawców analiz, dostawców reklam i innych.

Grupa 5 : ta grupa jest skierowana głównie do zewnętrznych dostawców usług. Po raz pierwszy zaobserwowano go w 2016 roku i ma ponad 12 ofiar.

Grupa 6: Ta grupa wykorzystuje prostą technikę skimmera i jest skierowana do czołowych firm, takich jak British Airways i inne.

Grupa 7 : Ostatnia grupa na tej liście nie ma zdefiniowanego sposobu działania. Ta grupa próbuje włamać się do dowolnej wykrytej grupy e-commerce. Ponadto zhakowane witryny są wykorzystywane jako serwery proxy dla skradzionych danych.

Źródło obrazu: blog.trendmicro

Jak odbywa się atak Magecarta?

Wszystkie hacki wykonywane przez grupę Magecart są ugruntowane i przebiegają według pewnego schematu. Pierwszym krokiem hakerów w celu uzyskania dostępu do zaplecza sklepu internetowego jest wyszukanie luk w zabezpieczeniach i uzyskanie dostępu do zainfekowanego systemu.

To samo podejście zostało zastosowane przez Magecart do atakowania sklepów Magento. Aby przeprowadzić ten atak, hakerzy wykorzystali automatyczne skanery do wyszukiwania sklepów Magento online i wykorzystali luki w Magento CMS, aby przejąć kontrolę nad zainfekowanymi systemami.

Po zebraniu informacji hakerzy zmienili kod źródłowy witryny, aby załadować fragment JavaScript, który obserwowałby formularze płatności na stronach kasy, aby uzyskać dostęp do nowych danych wprowadzanych przez użytkowników.

Oś czasu działań związanych z przeglądaniem stron internetowych

Firmy zaatakowane przez Magecart

- Magento

- PertaSklep

- OpenCart

- Niestandardowe platformy kodowane

Oprócz tego obserwuje się również, że niektóre grupy nie idą bezpośrednio po sklepie. Zamiast tego celują w usługi stron trzecich w witrynie, takie jak widżet czatu, wsparcie, widżet oceny i inne.

W jaki sposób hakerzy korzystają z usług stron trzecich?

Osoby działające w zagrożeniach znajdują złoty środek i ukrywają swój złośliwy kod JavScript w tych widżetach, aby przeglądać. W ten sposób ostatnio miało miejsce większość dużych hacków Magecart.

Ostatnie kompromisy to:

- Biletmaster

- ABS-CBN

- Feedify

Jak skradzione dane karty są zamieniane na pieniądze?

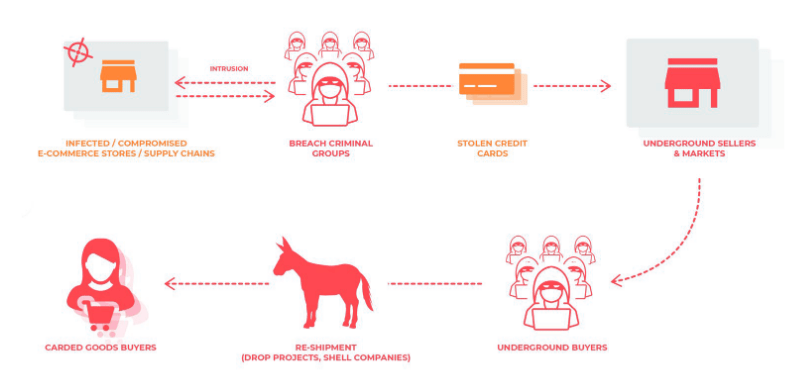

Skradzione dane są bezużyteczne, jeśli nie można na nich zarabiać. Dlatego też najłatwiejszym sposobem przyjętym przez grupę Magecart do zamiany danych karty na pieniądze jest wyprzedaż na forach kartowych, czyli forach dark webowych.

Zazwyczaj cyberprzestępcy i inne grupy specjalizujące się w praniu brudnych pieniędzy są zainteresowani kupowaniem takich danych. To, co robią, to kupują drogie produkty, korzystając z danych karty znanych jako muły pieniężne i sprzedają je w inne miejsce po niskiej cenie, zamieniając cenę z zaatakowanej karty na wyprane pieniądze, które są rozprowadzane wśród członków grupy mułów.

Jaka jest liczba grup Magecart?

Obecnie RiskIQ śledzi siedem grup Magekratów. Według przybliżonych szacunków grupy te są odpowiedzialne za włamania do ponad 110 000 różnych sklepów.

Jak przeprowadzono te włamania?

- Te grupy oszukują osoby i osoby poszukujące pracy do wysyłania przedmiotów zakupionych za pomocą skradzionych kart

- Masowo kierować reklamy na witryny internetowe, ale trzymaj się z dala od ekskluzywnych sklepów

- Każda grupa ma inną infrastrukturę skimmerową i serwerową

- Strony kasy są identyfikowane przez skimmer, patrząc na kod źródłowy strony do kasy

- Grupy te używają zautomatyzowanych narzędzi do identyfikowania zhakowanych witryn

- Według RiskIQ niektóre z tych grup mogły opracować trojany bankowe jeszcze przed włamaniem do sklepu internetowego

- Kod skimmera jest zbyt duży i działa, wyświetlając fałszywy formularz na oryginalnym formularzu kasowym. Dodatkowo zawiera działania antyanalizy, aby uniemożliwić badaczom bezpieczeństwa zbadanie tego

- Celem tej grupy jest zebranie jak największej ilości danych i zwykle stoją za zewnętrznymi dostawcami usług

- Kody skimmera są zwykle aktywowane na podstawie słów kluczowych URL

- Grupa idzie tylko po cele o wysokim profilu

Jak być chronionym?

- Wyłącz JavaScript w przeglądarce przed dokonaniem płatności. Ta praktyka uniemożliwi uruchomienie kodu skimmingu karty, zapobiegając w ten sposób atakowi Magecart.

- Zachowaj czujność, sprawdzaj wyciągi bankowe i wyciągi z kart kredytowych/konta pod kątem podejrzanych działań.

- Tego typu ataki będą miały miejsce; dlatego musimy działać mądrze. Narzędzia takie jak Advanced Identity Protector pomogą zabezpieczyć dane karty przed kradzieżą tożsamości. Dodatkowo doda dodatkową warstwę ochrony, aby pomóc chronić Twoją tożsamość.

Pamiętając o tych drobiazgach, możemy być chronieni przed skimmingiem i innymi rodzajami ataków cyfrowych. Jeśli myślisz, że wpłynie to na Twoje wrażenia z zakupów online? W takim razie przestań myśleć, ponieważ większość nowoczesnych platform e-commerce jest zaprojektowana tak, aby działać nawet przy wyłączonym JavaScript.

Musisz przeczytać: Jak wyłączyć informacje o karcie kredytowej z Chrome

Bezpieczeństwo Twoich danych ma ogromne znaczenie, dlatego skup się na nim.

Mamy nadzieję, że udostępnione informacje okazały się interesujące i przydatne. Jeśli tak, podziel się nim z innymi i zostaw nam komentarz. Twoja opinia pomoże nam dowiedzieć się, co lubisz i co chcesz, abyśmy napisali.