Magecart: ภัยคุกคามใหม่สำหรับเจ้าของบัตรเครดิต

เผยแพร่แล้ว: 2019-04-15เมื่อเร็วๆ นี้ ในรายงานแบบผสมผสานที่เผยแพร่โดย RiskIQ และไฟจุดวาบไฟ ได้ทำให้เกิดความกระจ่างใหม่เกี่ยวกับกิจกรรมที่ดำเนินการโดยกลุ่มอาชญากรออนไลน์หลายกลุ่ม กลุ่มเหล่านี้ใช้ JavaScript เพื่ออ่านรายละเอียดการ์ดแบบคร่าวๆ และได้รับการตั้งชื่อว่า Magecart โดยนักวิจัยที่ RiskIQ พวกเขาใช้งานมาตั้งแต่สามปีที่ผ่านมา

สำหรับบางคนอาจสับสนว่า Magecart ในอดีตเคยใช้เพื่ออธิบายมัลแวร์ที่ติดตั้งโดยกลุ่มแฮ็คในการโจมตีครั้งแรกที่ตรวจพบในปี 2559 และตอนนี้ Magecart ชื่อนี้ใช้เพื่อกำหนดกิจกรรมของกลุ่มแฮ็กเจ็ดกลุ่ม

อ่านเพิ่มเติม: วิธีเลี่ยงผ่านบัตรเครดิตและตู้เอทีเอ็ม Skimmers?

ตัวชี้หลัก : สกิมเมอร์การ์ดดิจิทัลเหล่านี้ทำงานเหมือนสกิมเมอร์การ์ดจริง และประเภทของการโจมตีที่ดำเนินการโดยพวกเขาเรียกว่า "การเขียนสคริปต์ข้ามไซต์"

Magcart คืออะไร?

ด้วยคำถามแบบนี้ ใคร/ใครคือมาเกคาร์ท? เป็นคำศัพท์เฉพาะสำหรับทุกคนที่ใช้วิธีการดังกล่าวหรือไม่? จะทำอะไรได้บ้างเพื่อป้องกันการโจมตีที่แพร่หลายเหล่านี้ ลุกขึ้น.

ในรายงานความยาว 59 หน้าที่ส่งโดยบริษัทเหล่านี้ Magecart ถูกกำหนดให้เป็นคำที่เป็นร่ม ซึ่งขณะนี้มีกลุ่มอาชญากรไซเบอร์ 7 กลุ่มที่ได้รับการยอมรับ พวกเขาทั้งหมดมีกลยุทธ์ เป้าหมาย สกิมเมอร์ และองค์ประกอบอื่นๆ ของตัวเอง

ศัตรูห้าคนที่ใช้โดย Magecart

กลุ่มเหล่านี้ไม่มีใครสังเกตเห็นเป็นเวลาประมาณสามปี จนกระทั่งเมื่อไม่นานมานี้หลังจากที่กำหนดเป้าหมายไปที่บริติชแอร์เวย์ ทิคเก็ตมาสเตอร์ และจุดหมายปลายทางที่มีชื่อเสียงอื่นๆ พวกเขาได้รับความสนใจ

ข้อมูลเชิงลึกเกี่ยวกับ Groups ของ Magecart

กลุ่มที่ 1: ระบุในปี 2558 กำหนดเป้าหมายเหยื่อ 2,500 รายจนถึงปัจจุบัน กลุ่มนี้ใช้เครื่องมือคอมพิวเตอร์เพื่อประนีประนอมไซต์และอัปโหลดโค้ด Skimmer

Group 2 : ในช่วงปลายปี 2016 กลุ่มที่ 1 เริ่มทำหน้าที่เป็น Magecart Group 2 ดังนั้นจึงรวมเป็นหนึ่งเดียว กลุ่มนี้ใช้เครื่องมืออัตโนมัติ

กลุ่มที่ 3 : ตั้งแต่ปี 2559 นักวิจัยได้จับตาดูกลุ่มนี้

กลุ่มที่ 3 ตั้งเป้าที่จะรวบรวมรายละเอียดให้มากที่สุดเท่าที่จะมากได้เพื่อโจมตีเหยื่อจำนวนมาก จนถึงปัจจุบันเหยื่อกว่า 800 รายถูกประนีประนอม กลุ่มนี้ใช้แนวทางที่แตกต่างออกไปแทนที่จะตรวจสอบ URL กลุ่มจะตรวจสอบว่าแบบฟอร์มในหน้าชำระเงินมีข้อมูลบัตรหรือไม่ สิ่งนี้ทำให้มันไม่เหมือนใครเมื่อเปรียบเทียบกับกลุ่ม Magecart อื่น ๆ

กลุ่มที่ 4 : กลุ่มขั้นสูง พยายามผสมผสานกับการเข้าชมเว็บปกติเพื่อซ่อนในที่แจ้ง และจดทะเบียนโดเมนโดยการคัดลอกผู้ให้บริการวิเคราะห์ ผู้ให้บริการโฆษณา และอื่นๆ

กลุ่มที่ 5 : กลุ่มนี้มุ่งเป้าไปที่ผู้ให้บริการบุคคลที่สามเป็นหลัก เป็นครั้งแรกที่เห็นในปี 2559 และมีเหยื่อมากกว่า 12 ราย

กลุ่มที่ 6: กลุ่มนี้ใช้เทคนิค Skimmer ง่ายๆ และกำหนดเป้าหมายบริษัทระดับบนสุด เช่น British Airways และอื่นๆ

กลุ่มที่ 7 : กลุ่มสุดท้ายในรายการนี้ไม่มีวิธีการดำเนินการที่กำหนดไว้ กลุ่มนี้พยายามประนีประนอมกับกลุ่มอีคอมเมิร์ซที่ตรวจพบ นอกจากนี้ ไซต์ที่ถูกบุกรุกยังถูกใช้เป็นพร็อกซีสำหรับข้อมูลที่ถูกขโมย

ที่มาของรูปภาพ: blog.trendmicro

การโจมตีของ Magcart เกิดขึ้นได้อย่างไร?

การแฮ็กทั้งหมดที่ดำเนินการโดยกลุ่ม Magecart นั้นเป็นที่ยอมรับและเป็นไปตามรูปแบบ ขั้นตอนแรกที่แฮ็กเกอร์ใช้เพื่อเข้าถึงแบ็กเอนด์ของร้านค้าออนไลน์คือการค้นหาช่องโหว่และเข้าถึงระบบที่ติดไวรัส

Magecart ใช้วิธีเดียวกันนี้เพื่อกำหนดเป้าหมายร้าน Magento ในการดำเนินการโจมตีนี้ แฮกเกอร์ใช้เครื่องสแกนอัตโนมัติเพื่อค้นหาร้านค้า Magento ออนไลน์ และใช้ช่องโหว่ใน Magento CMS เพื่อยึดระบบที่ติดไวรัส

เมื่อรวบรวมข้อมูลแล้ว แฮ็กเกอร์ได้เปลี่ยนซอร์สโค้ดของไซต์ เพื่อโหลด JavaScript ชิ้นส่วนที่จะคอยจับตาดูแบบฟอร์มการชำระเงินที่หน้าชำระเงินเพื่อเข้าถึงข้อมูลใหม่ที่ผู้ใช้ป้อน

ไทม์ไลน์ของกิจกรรมการท่องเว็บ

บริษัทที่ถูกโจมตีโดย Magecart

- Magento

- PertaShop

- OpenCart

- แพลตฟอร์มที่กำหนดรหัสเอง

นอกจากนี้ ยังมีข้อสังเกตอีกว่าบางกลุ่มไม่ได้ไปหลังร้านโดยตรง แต่จะกำหนดเป้าหมายบริการของบุคคลที่สามบนเว็บไซต์ เช่น วิดเจ็ตแชท การสนับสนุน วิดเจ็ตการให้คะแนน และอื่นๆ

แฮกเกอร์ใช้บริการของบุคคลที่สามเหล่านี้อย่างไร

ผู้คุกคามค้นหาจุดกึ่งกลางและซ่อนโค้ด JavScript ที่เป็นอันตรายในวิดเจ็ตเหล่านี้เพื่ออ่านคร่าวๆ นี่คือการแฮ็ก Magecart ครั้งใหญ่ที่สุดเมื่อเร็วๆ นี้

การประนีประนอมล่าสุดคือ:

- ทิคเก็ตมาสเตอร์

- ABS-CBN

- Feedify

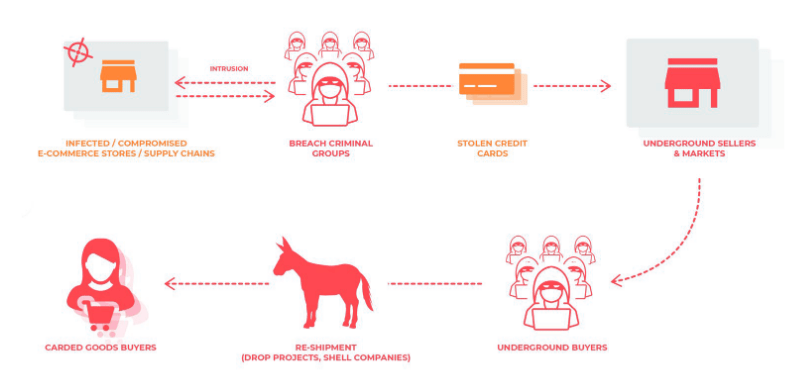

รายละเอียดบัตรที่ถูกขโมยจะถูกแปลงเป็นเงินได้อย่างไร?

รายละเอียดที่ขโมยมาจะไม่มีประโยชน์หากไม่สามารถสร้างรายได้ ดังนั้นวิธีที่ง่ายที่สุดที่กลุ่ม Magecart นำมาใช้ในการแปลงรายละเอียดบัตรเป็นเงินคือการขายในฟอรัมการ์ดเช่นฟอรัมเว็บมืด

โดยปกติอาชญากรไซเบอร์และกลุ่มอื่นๆ ที่เชี่ยวชาญด้านการฟอกเงินมักสนใจซื้อรายละเอียดดังกล่าว สิ่งที่พวกเขาทำคือซื้อสินค้าราคาแพงโดยใช้รายละเอียดบัตรที่เรียกว่า Money mules และขายไปยังที่อื่นในราคาถูก โดยแปลงราคาจากบัตรที่ถูกบุกรุกเป็นเงินที่ฟอกแล้วซึ่งแจกจ่ายให้กับสมาชิกกลุ่มล่อ

จำนวนกลุ่ม Magecart คืออะไร?

ปัจจุบัน RiskIQ ได้ติดตามกลุ่มผู้วิเศษทั้งเจ็ดกลุ่ม จากการประมาณการคร่าวๆ กลุ่มเหล่านี้มีหน้าที่ในการแฮ็กร้านค้าต่างๆ มากกว่า 110,000 แห่ง

แฮ็คเหล่านี้ดำเนินการอย่างไร?

- กลุ่มเหล่านี้หลอกบุคคลและผู้หางานให้ส่งสินค้าที่ซื้อผ่านบัตรที่ถูกขโมยมา

- มุ่งเป้าไปที่เว็บไซต์ออนไลน์จำนวนมาก แต่อยู่ห่างจากร้านค้าระดับไฮเอนด์

- แต่ละกลุ่มมี Skimmer และโครงสร้างพื้นฐานเซิร์ฟเวอร์ที่แตกต่างกัน

- หน้าชำระเงินจะถูกระบุโดย Skimmer โดยดูที่ซอร์สโค้ดของหน้าสำหรับการชำระเงิน

- กลุ่มเหล่านี้ใช้เครื่องมืออัตโนมัติเพื่อระบุไซต์ที่ถูกบุกรุก

- ตาม RiskIQ กลุ่มเหล่านี้บางกลุ่มอาจพัฒนาโทรจันของธนาคารก่อนที่จะเข้าสู่การแฮ็คร้านค้าออนไลน์

- รหัส Skimmer ใหญ่เกินไป และใช้งานได้โดยการแสดงแบบฟอร์มปลอมเหนือแบบฟอร์มการชำระเงินของแท้ นอกจากนี้ยังมีการดำเนินการต่อต้านการวิเคราะห์เพื่อป้องกันไม่ให้นักวิจัยด้านความปลอดภัยตรวจสอบ

- เป้าหมายของกลุ่มนี้คือการรวบรวมข้อมูลให้ได้มากที่สุดและมักจะอยู่เบื้องหลังผู้ให้บริการบุคคลที่สาม

- รหัส Skimmer มักจะเปิดใช้งานตามคำหลักของ URL

- กลุ่มดำเนินตามเป้าหมายที่มีชื่อเสียงเท่านั้น

จะป้องกันตัวได้อย่างไร?

- ปิดการใช้งาน JavaScript ภายในเบราว์เซอร์ก่อนชำระเงิน แนวปฏิบัตินี้จะป้องกันไม่ให้โค้ด skimming ของการ์ดทำงาน ดังนั้นจึงป้องกันการโจมตีของ Magecart

- ระมัดระวัง ตรวจสอบใบแจ้งยอดธนาคารและบัตรเครดิต/บัญชีสำหรับกิจกรรมที่น่าสงสัย

- การโจมตีประเภทนี้จะยังคงเกิดขึ้น เพราะฉะนั้นเราต้องทำตัวให้ฉลาด เครื่องมือเช่น Advanced Identity Protector จะช่วยรักษาความปลอดภัยรายละเอียดบัตรของคุณจากการโจรกรรม ID นอกจากนี้ยังเพิ่มการป้องกันอีกชั้นหนึ่งเพื่อช่วยปกป้องตัวตนของคุณ

การคำนึงถึงสิ่งเล็กๆ เหล่านี้ทำให้เราได้รับการปกป้องจากการแอบอ้างและการโจมตีทางดิจิทัลประเภทอื่นๆ หากคุณกำลังคิดว่าสิ่งนี้จะส่งผลต่อประสบการณ์การช็อปปิ้งออนไลน์ของคุณ? จากนั้นให้หยุดคิด เพราะแพลตฟอร์มอีคอมเมิร์ซสมัยใหม่ส่วนใหญ่ได้รับการออกแบบมาให้ทำงานแม้ในขณะที่ปิดใช้งาน JavaScript

ต้องอ่าน: วิธีปิดการใช้งานข้อมูลบัตรเครดิตของคุณจาก Chrome

ความปลอดภัยของข้อมูลของคุณมีความสำคัญสูงสุด ดังนั้นให้เน้นที่มัน

เราหวังว่าคุณจะพบว่าข้อมูลที่แบ่งปันน่าสนใจและมีประโยชน์ ถ้าเป็นเช่นนั้นโปรดแบ่งปันกับผู้อื่นและแสดงความคิดเห็นกับเรา ความคิดเห็นของคุณช่วยให้เรารู้ว่าคุณชอบอะไรและอยากให้เราเขียนอะไร