Magecart: uma nova ameaça para os proprietários de cartões de crédito

Publicados: 2019-04-15Recentemente, em um relatório combinado divulgado pela RiskIQ e Flashpoint, a luz lançou uma nova luz sobre as atividades realizadas por vários grupos criminosos online. Esses grupos usam JavaScript para obter detalhes do cartão e são nomeados como Magecart por pesquisadores da RiskIQ. Eles estão ativos desde os últimos três anos.

Para alguns, isso pode ser confuso, pois Magecart, no passado foi usado para descrever um malware instalado por um grupo de hackers em seu primeiro ataque detectado em 2016. E agora, o nome Magecart é usado para definir as atividades de sete grupos de hackers.

Leia também: Como ignorar o cartão de crédito e os skimmers de caixa eletrônico?

Ponto- chave : Esses skimmers de cartão digital funcionam como skimmers de cartão físico e o tipo de ataque realizado por eles é conhecido como “script entre sites”.

O que é Magecart?

Com esta pergunta como, quem é/quem é Magecart? É um termo genérico para quem usa esse método? O que pode ser feito para ficar protegido desses ataques generalizados? Ascender.

Em um relatório de 59 páginas apresentado por essas empresas, Magecart é definido como um termo abrangente, sob o qual, a partir de agora, sete grupos de crimes cibernéticos diferentes são reconhecidos. Todos eles têm suas próprias táticas, alvos, skimmer e outros elementos.

Cinco adversários usados por Magecart

Esses grupos permaneceram despercebidos por cerca de três anos, até recentemente, depois de terem como alvo British Airways, Ticketmaster e outros destinos de alto perfil, eles ganharam atenção.

Uma visão dos grupos da Magecart

Grupo 1: identificado em 2015 teve como alvo 2.500 vítimas até agora. Este grupo usa ferramentas computadorizadas para comprometer o site e carregar o código do skimmer.

Grupo 2 : No final de 2016, o grupo 1 passou a atuar como Magecart Grupo 2, portanto, é combinado em um. Este grupo usa ferramentas automatizadas.

Grupo 3 : desde 2016 os pesquisadores estão de olho nesse grupo.

O Grupo 3 visa coletar o máximo de detalhes possível para atingir um grande número de vítimas. Até a data, mais de 800 vítimas foram comprometidas. Este grupo adota uma abordagem diferente em vez de verificar a URL, o grupo verifica se algum formulário na página de checkout contém dados do cartão. Isso o torna único quando comparado com outros grupos Magecart.

Grupo 4 : grupo avançado, tenta se misturar com o tráfego regular da web para ocultar à vista e registrar domínios copiando provedores de análise, provedores de anúncios e outros.

Grupo 5 : este grupo visa principalmente prestadores de serviços terceirizados. Pela primeira vez foi visto em 2016 e tem mais de 12 vítimas.

Grupo 6: Este grupo usa uma técnica simples de skimmer e tem como alvo empresas de primeira linha, como British Airways e outras.

Grupo 7 : O último grupo desta lista não possui um modus operandi definido. Este grupo tenta comprometer qualquer grupo de comércio eletrônico detectado. Além disso, os sites comprometidos são aproveitados como proxies para seus dados roubados.

Fonte da imagem: blog.trendmicro

Como ocorre o ataque Magecart?

Todos os hacks realizados pelo grupo Magecart são bem estabelecidos e seguem um padrão. O primeiro passo usado pelos hackers para obter acesso ao back-end da loja online é procurar vulnerabilidades e acessar o sistema infectado.

Essa mesma abordagem foi usada pela Magecart para direcionar as lojas Magento. Para realizar esse ataque, os hackers usaram scanners automatizados para procurar lojas Magento online e usaram vulnerabilidades no Magento CMS para obter sistemas infectados.

Uma vez que as informações foram coletadas, os hackers alteraram o código-fonte do site, para carregar uma peça JavaScript que ficaria de olho nos formulários de pagamento nas páginas de checkout para acessar novos dados inseridos pelos usuários.

Linha do tempo das atividades de navegação na web

Empresas atacadas pela Magecart

- Magento

- PertaShop

- OpenCart

- Plataformas com código personalizado

Além disso, observa-se também que alguns grupos não vão diretamente após a loja. Em vez disso, eles visam serviços de terceiros no site, como widget de bate-papo, suporte, widget de classificação e outros.

Como os hackers usam esses serviços de terceiros?

Os agentes de ameaças encontram um meio-termo e ocultam seu código JavaScript malicioso nesses widgets para explorar. Foi assim que ocorreram recentemente a maioria dos grandes hacks do Magecart.

Os compromissos recentes são:

- Ticketmaster

- ABS-CBN

- Alimentar

Como os detalhes do cartão roubado são convertidos em dinheiro?

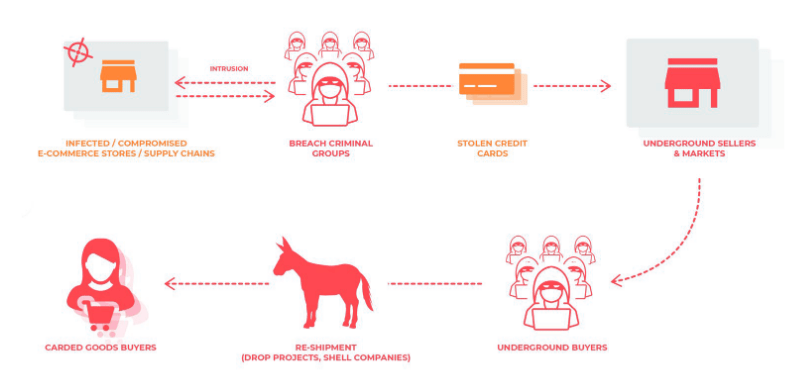

Detalhes roubados são inúteis se não puderem ser monetizados. Portanto, a maneira mais fácil adotada pelo grupo Magecart para converter detalhes do cartão em dinheiro é colocar uma venda em fóruns de cartões, ou seja, fóruns da dark web.

Normalmente, os cibercriminosos e outros grupos especializados em lavagem de dinheiro estão interessados em comprar esses detalhes. O que eles fazem é comprar produtos caros usando os detalhes do cartão conhecidos como mulas de dinheiro e vendê-los para outro local a um preço barato, convertendo o preço do cartão comprometido em dinheiro lavado que é distribuído entre os membros do grupo de mulas.

Qual é o número de grupos Magecart?

Atualmente, sete grupos Magecrata foram rastreados pelo RiskIQ. De acordo com uma estimativa aproximada, esses grupos são responsáveis por hacks em mais de 110.000 lojas diferentes.

Como esses hacks foram realizados?

- Esses grupos enganam indivíduos e candidatos a emprego para enviar itens comprados por meio de cartões roubados

- Segmente sites online em massa, mas fique longe de lojas sofisticadas

- Cada grupo tem uma infraestrutura de skimmer e servidor diferente

- As páginas de checkout são identificadas pelo skimmer, observando o código-fonte da página para checkout

- Esses grupos usam ferramentas automatizadas para identificar sites comprometidos

- De acordo com o RiskIQ, alguns desses grupos podem ter desenvolvido trojans bancários antes mesmo de entrar no hack de lojas online

- O código do Skimmer é muito grande e funciona exibindo um formulário falso sobre um formulário de checkout genuíno. Além disso, ele contém ações anti-análise para impedir que pesquisadores de segurança o examinem

- O objetivo deste grupo é coletar o máximo de dados possível e eles geralmente estão por trás de provedores de serviços terceirizados

- Os códigos Skimmer geralmente são ativados com base em palavras-chave de URL

- Grupo só vai atrás de alvos de alto perfil

Como se manter protegido?

- Desative o JavaScript dentro do navegador antes de efetuar um pagamento. Essa prática impedirá que o código de skimming do cartão seja executado, evitando assim o ataque do Magecart.

- Esteja atento, verifique seus extratos/contas bancárias e de cartão de crédito quanto a atividades suspeitas.

- Este tipo de ataques continuará a ocorrer; portanto, precisamos agir de forma inteligente. Ferramentas como o Advanced Identity Protector ajudarão a proteger os detalhes do seu cartão contra roubo de identidade. Além disso, adicionará uma camada extra de proteção para ajudar a proteger sua identidade.

Ao manter essas pequenas coisas em mente, podemos ficar protegidos contra skimming e outros tipos de ataques digitais. Se você está pensando que isso afetará sua experiência de compra online? Então pare de pensar, porque a maioria das plataformas modernas de comércio eletrônico são projetadas para funcionar mesmo quando o JavaScript está desabilitado.

Deve ler: Como desativar as informações do seu cartão de crédito do Chrome

A segurança dos seus dados é de extrema importância, portanto, concentre-se nela.

Esperamos que você tenha achado as informações compartilhadas interessantes e úteis. Se sim, por favor, compartilhe com outras pessoas e deixe-nos um comentário. Seu feedback nos ajuda a saber o que você gosta e o que você gostaria que escrevêssemos.