Magecart:信用卡持有者的新威脅

已發表: 2019-04-15最近,RiskIQ 和 Flashpoint 發布的一份綜合報告揭示了幾個在線犯罪集團的活動。 這些小組使用 JavaScript 瀏覽卡片詳細信息,並被 RiskIQ 的研究人員命名為 Magecart。 自過去三年以來,他們一直很活躍。

對於某些人來說,這可能會讓人感到困惑,因為 Magecart 過去被用來描述黑客組織在 2016 年檢測到的第一次攻擊中安裝的惡意軟件。現在,Magecart 這個名字被用來定義七個黑客組織的活動。

另請閱讀:如何繞過信用卡和 ATM 撇油器?

關鍵點:這些數字卡片竊取器的工作方式與物理卡片竊取器類似,它們執行的攻擊類型被稱為“跨站點腳本”。

什麼是Magecart?

像這樣的問題,誰是/誰是 Magecart? 對於使用這種方法的任何人來說,它是一個總稱嗎? 可以做些什麼來保護免受這些廣泛的攻擊? 上升。

在這些公司提交的一份長達 59 頁的報告中,Magecart 被定義為一個總稱,根據該總稱,截至目前,已識別出七個不同的網絡犯罪集團。 它們都有自己的戰術、目標、撇渣器和其他元素。

Magecart 使用的五個對手

這些團體大約三年沒有受到關注,直到最近在瞄準英國航空公司、Ticketmaster 和其他備受矚目的目的地之後,他們才獲得了關注。

Magecart 組的見解

第 1 組:於 2015 年確定,迄今已針對 2,500 名受害者。 該組織使用計算機化工具來破壞站點並上傳撇取代碼。

第 2 組:2016 年末第 1 組開始充當 Magecart 第 2 組,因此合併為一個。 該組使用自動化工具。

第 3 組:自 2016 年以來,研究人員一直關注該組。

第 3 組旨在收集盡可能多的細節以打擊大量受害者。 迄今為止,已有 800 多名受害者受到攻擊。 該小組採用不同的方法,而不是檢查 URL,該小組檢查結帳頁面上的任何表格是否包含卡片數據。 這使得它與其他 Magecart 組相比是獨一無二的。

第 4 組:高級組,嘗試與常規網絡流量混合,通過複製分析提供商、廣告提供商和其他人來隱藏並註冊域。

第 5 組:該組主要針對第三方服務提供商。 2016 年首次出現,有 12 名以上的受害者。

第 6 組:該組使用簡單的撇渣器技術,針對英國航空公司等頂級公司。

第 7組:此列表中的最後一組沒有定義的操作方式。 該組試圖破壞任何檢測到的電子商務組。 此外,受感染的網站被用作其被盜數據的代理。

圖片來源:blog.trendmicro

Magecart攻擊是如何發生的?

Magecart 小組執行的所有黑客攻擊都已經確立,並且遵循一定的模式。 黑客進入在線商店後台的第一步是尋找漏洞並訪問受感染的系統。

Magecart 使用相同的方法來定位 Magento 商店。 為了執行此攻擊,黑客使用自動掃描程序在線搜索 Magento 商店,並使用 Magento CMS 中的漏洞來控制受感染的系統。

一旦收集到信息,黑客就會更改網站的源代碼,以加載一段 JavaScript,該 JavaScript 將密切關注結帳頁面上的支付表格,以訪問用戶輸入的新數據。

網頁瀏覽活動時間表

被 Magecart 攻擊的公司

- Magento

- PertaShop

- 打開購物車

- 自定義編碼平台

除此之外,還觀察到一些團體不直接去商店。 相反,他們針對網站上的第三方服務,如聊天小部件、支持、評級小部件等。

黑客如何使用這些第三方服務?

威脅參與者找到中間立場,將他們的惡意 JavScript 代碼隱藏到這些小部件中以進行瀏覽。 這就是最近發生的大多數大型 Magecart 黑客事件。

最近的妥協是:

- 售票員

- ABS-CBN

- 飼料化

被盜的卡詳細信息如何轉換成金錢?

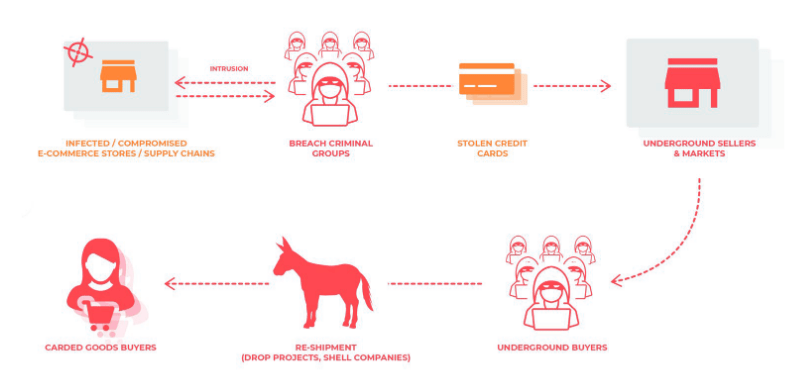

如果無法將被盜的詳細信息用於貨幣化,它們將毫無用處。 因此,Magecart 集團將卡片詳細信息轉換為金錢的最簡單方法是在卡片論壇(即暗網論壇)上進行銷售。

通常,網絡犯罪分子和其他專門從事洗錢活動的團體有興趣購買此類詳細信息。 他們所做的是,他們使用被稱為錢騾的卡詳細信息購買昂貴的產品,然後以低廉的價格將它們賣到其他地方,將受損卡的價格轉換為洗錢的錢,並在騾子集團成員之間分配。

Magecart 組的數量是多少?

目前,RiskIQ 已經跟踪了七個 Magecrat 組。 據粗略估計,這些組織對超過 110,000 家不同的商店進行了黑客攻擊。

這些黑客是如何進行的?

- 這些團體愚弄個人和求職者運送通過被盜卡購買的物品

- 大眾目標在線網站,但遠離高端商店

- 每個組都有不同的撇取器和服務器基礎設施

- 撇渣器通過查看頁面的源代碼來識別結帳頁面以進行結帳

- 這些組使用自動化工具來識別受感染的站點

- 根據 RiskIQ 的說法,其中一些團體甚至在進入在線商店黑客攻擊之前就可能已經開發了銀行木馬

- 撇渣器代碼太大,它通過在真正的結帳表格上顯示假表格來工作。 此外,它還包含反分析操作,以防止安全研究人員對其進行檢查

- 該小組的目的是收集盡可能多的數據,他們通常落後於第三方服務提供商

- 撇渣器代碼通常根據 URL 關鍵字激活

- 集團只追求高調的目標

如何保持保護?

- 付款前禁用瀏覽器內的 JavaScript。 這種做法將防止卡片瀏覽代碼運行,從而防止 Magecart 攻擊。

- 請注意,檢查您的銀行和信用卡對帳單/賬戶是否有可疑活動。

- 這種類型的攻擊將繼續發生; 因此,我們需要採取聰明的行動。 Advanced Identity Protector 等工具將有助於保護您的卡詳細信息免遭 ID 盜竊。 此外,它將增加一層額外的保護,以幫助保護您的身份。

通過牢記這些小事,我們可以免受瀏覽和其他類型的數字攻擊。 如果您認為這會影響您的在線購物體驗? 然後停止思考,因為大多數現代電子商務平台都設計為即使在禁用 JavaScript 時也能正常工作。

必讀:如何從 Chrome 中禁用您的信用卡信息

您的數據安全至關重要,因此請關注它。

我們希望您發現分享的信息有趣且有用。 如果是這樣,請與他人分享並給我們留下評論。 您的反饋有助於我們了解您喜歡什麼以及您希望我們寫什麼。