Magecart: Eine neue Bedrohung für Kreditkartenbesitzer

Veröffentlicht: 2019-04-15Kürzlich hat Light in einem kombinierten Bericht von RiskIQ und Flashpoint neues Licht auf die Aktivitäten mehrerer krimineller Online-Gruppen geworfen. Diese Gruppen verwenden JavaScript, um Kartendetails zu überfliegen, und werden von Forschern bei RiskIQ als Magecart bezeichnet. Sie sind seit drei Jahren aktiv.

Für einige mag dies verwirrend sein, da Magecart in der Vergangenheit verwendet wurde, um eine Malware zu beschreiben, die von einer Hackergruppe bei ihrem ersten Angriff im Jahr 2016 installiert wurde. Und jetzt wird der Name Magecart verwendet, um die Aktivitäten von sieben Hackergruppen zu definieren.

Lesen Sie auch: Wie kann man Kreditkarten- und Geldautomaten-Skimmer umgehen?

Schlüsselhinweis : Diese digitalen Karten-Skimmer funktionieren wie physische Karten-Skimmer, und die Art der von ihnen durchgeführten Angriffe wird als „Cross-Site-Scripting“ bezeichnet.

Was ist Magcart?

Mit dieser Frage wie: Wer ist/wer sind Magecart? Ist es ein Überbegriff für jemanden, der eine solche Methode anwendet? Was kann getan werden, um vor diesen weit verbreiteten Angriffen geschützt zu bleiben? Erheben.

In einem 59-seitigen Bericht dieser Firmen wird Magecart als Oberbegriff definiert, unter dem mittlerweile sieben verschiedene Cybercrime-Gruppen erkannt werden. Alle haben ihre eigenen Taktiken, Ziele, Skimmer und andere Elemente.

Fünf von Magecart eingesetzte Gegner

Diese Gruppen blieben etwa drei Jahre lang unbemerkt, bis sie kürzlich Aufmerksamkeit erregten, nachdem sie British Airways, Ticketmaster und andere hochkarätige Reiseziele ins Visier genommen hatten.

Ein Einblick in die Gruppen von Magecart

Gruppe 1: 2015 identifiziert, hat bisher 2.500 Opfer ins Visier genommen. Diese Gruppe verwendet computergestützte Tools, um Websites zu kompromittieren und Skimmer-Code hochzuladen.

Gruppe 2 : Ende 2016 begann Gruppe 1 als Magecart Gruppe 2 zu fungieren, daher wird sie zu einer zusammengefasst. Diese Gruppe verwendet automatisierte Tools.

Gruppe 3 : Seit 2016 haben Forscher diese Gruppe im Auge behalten.

Gruppe 3 zielt darauf ab, so viele Details wie möglich zu sammeln, um eine große Anzahl von Opfern zu treffen. Bis heute wurden mehr als 800 Opfer kompromittiert. Diese Gruppe verfolgt einen anderen Ansatz, anstatt die URL zu überprüfen. Die Gruppe prüft, ob ein Formular auf der Checkout-Seite Kartendaten enthält. Dies macht es im Vergleich zu anderen Magecart-Gruppen einzigartig.

Gruppe 4 : Fortgeschrittene Gruppe, versucht, sich mit dem regulären Webverkehr zu vermischen, um sich vor aller Augen zu verstecken und Domains zu registrieren, indem sie Analyseanbieter, Anzeigenanbieter und andere kopiert.

Gruppe 5 : Diese Gruppe zielt hauptsächlich auf Drittanbieter ab. Zum ersten Mal wurde es 2016 gesehen und hat mehr als 12 Opfer.

Gruppe 6: Diese Gruppe verwendet eine einfache Skimmer-Technik und zielt auf erstklassige Unternehmen wie British Airways und andere ab.

Gruppe 7 : Die letzte Gruppe in dieser Liste hat keinen definierten Modus Operandi. Diese Gruppe versucht, jede erkannte E-Commerce-Gruppe zu kompromittieren. Außerdem werden kompromittierte Websites als Proxys für die gestohlenen Daten genutzt.

Bildquelle: blog.trendmicro

Wie findet der Angriff von Magecart statt?

Alle von der Magecart-Gruppe durchgeführten Hacks sind gut etabliert und folgen einem Muster. Der erste Schritt, den Hacker verwenden, um Zugriff auf das Backend des Online-Shops zu erhalten, besteht darin, nach Schwachstellen zu suchen und auf das infizierte System zuzugreifen.

Derselbe Ansatz wurde von Magecart verwendet, um Magento-Shops anzusprechen. Um diesen Angriff durchzuführen, verwendeten Hacker automatisierte Scanner, um online nach Magento-Shops zu suchen, und nutzten Schwachstellen im Magento-CMS, um infizierte Systeme zu erfassen.

Sobald die Informationen gesammelt wurden, änderten Hacker den Quellcode der Website, um ein Stück JavaScript zu laden, das die Zahlungsformulare auf den Checkout-Seiten im Auge behält, um auf neue Daten zuzugreifen, die von Benutzern eingegeben wurden.

Zeitachse der Web-Skimming-Aktivitäten

Von Magecart angegriffene Unternehmen

- Magento

- PertaShop

- OpenCart

- Benutzerdefinierte codierte Plattformen

Darüber hinaus ist auch zu beobachten, dass einige Gruppen nicht direkt nach dem Geschäft gehen. Stattdessen zielen sie auf Dienste von Drittanbietern auf der Website wie Chat-Widget, Support, Bewertungs-Widget und andere ab.

Wie nutzen Hacker diese Dienste von Drittanbietern?

Bedrohungsakteure finden einen Mittelweg und verstecken ihren schädlichen JavaScript-Code in diesen Widgets, um sie zu überfliegen. So fanden in letzter Zeit die meisten großen Magecart-Hacks statt.

Die jüngsten Kompromisse sind:

- Ticketmaster

- ABS-CBN

- Feedify

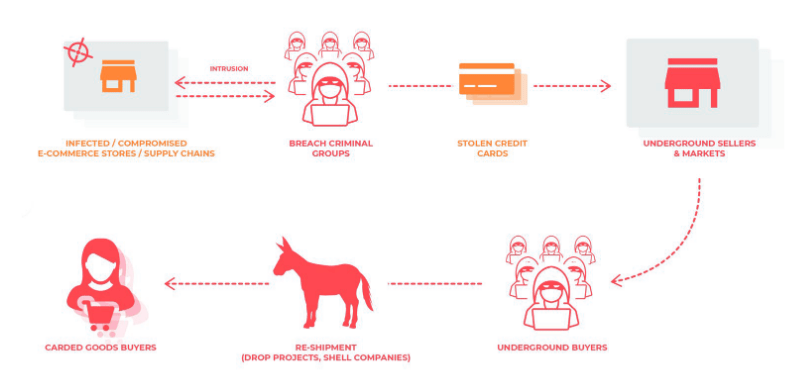

Wie werden gestohlene Kartendaten in Geld umgewandelt?

Gestohlene Daten sind nutzlos, wenn sie nicht zu Geld gemacht werden können. Daher ist der einfachste Weg, den die Magecart-Gruppe gewählt hat, um Kartendetails in Geld umzuwandeln, einen Verkauf in Kartenforen, dh Dark-Web-Foren, anzubieten.

Normalerweise sind Cyberkriminelle und andere auf Geldwäsche spezialisierte Gruppen daran interessiert, solche Details zu kaufen. Was sie tun, ist, dass sie teure Produkte mit den als Money Mules bekannten Kartendetails kaufen und sie zu einem günstigen Preis an andere Orte verkaufen, wobei sie den Preis von der kompromittierten Karte in gewaschenes Geld umwandeln, das unter den Mitgliedern der Mule-Gruppe verteilt wird.

Wie viele Magecart-Gruppen gibt es?

Derzeit wurden sieben Magecrat-Gruppen von RiskIQ verfolgt. Nach einer groben Schätzung sind diese Gruppen für Hacks auf mehr als 110.000 verschiedene Shops verantwortlich.

Wie wurden diese Hacks durchgeführt?

- Diese Gruppen täuschen Einzelpersonen und Arbeitssuchende dazu, Artikel zu versenden, die über gestohlene Karten gekauft wurden

- Massenzielen Sie auf Online-Sites, aber halten Sie sich von High-End-Shops fern

- Jede Gruppe hat eine andere Skimmer- und Serverinfrastruktur

- Checkout-Seiten werden vom Skimmer identifiziert, indem der Quellcode der Seite für den Checkout betrachtet wird

- Diese Gruppen verwenden automatisierte Tools, um kompromittierte Websites zu identifizieren

- Laut RiskIQ könnten einige dieser Gruppen Banking-Trojaner entwickelt haben, noch bevor sie mit dem Hacken von Online-Shops begannen

- Der Skimmer-Code ist zu groß und funktioniert, indem er ein gefälschtes Formular über dem echten Checkout-Formular anzeigt. Außerdem enthält es Anti-Analyse-Aktionen, um zu verhindern, dass Sicherheitsforscher es untersuchen

- Das Ziel dieser Gruppe ist es, so viele Daten wie möglich zu sammeln, und sie stehen normalerweise hinter Drittanbietern

- Skimmer-Codes werden normalerweise auf der Grundlage von URL-Schlüsselwörtern aktiviert

- Die Gruppe verfolgt nur hochkarätige Ziele

Wie bleibe ich geschützt?

- Deaktivieren Sie JavaScript im Browser, bevor Sie eine Zahlung vornehmen. Diese Vorgehensweise verhindert, dass Karten-Skimming-Code ausgeführt wird, und verhindert so einen Magecart-Angriff.

- Seien Sie wachsam, überprüfen Sie Ihre Bank- und Kreditkartenauszüge/Konten auf verdächtige Aktivitäten.

- Diese Art von Angriffen wird weiterhin stattfinden; daher müssen wir klug handeln. Tools wie Advanced Identity Protector helfen dabei, Ihre Kartendaten vor Identitätsdiebstahl zu schützen. Außerdem fügt es eine zusätzliche Schutzebene hinzu, um Ihre Identität zu schützen.

Indem wir diese kleinen Dinge im Auge behalten, können wir uns vor Skimming und anderen Arten digitaler Angriffe schützen. Denken Sie, dass dies Ihr Online-Einkaufserlebnis beeinträchtigen wird? Dann hören Sie auf zu denken, denn die meisten modernen E-Commerce-Plattformen sind so konzipiert, dass sie auch dann funktionieren, wenn JavaScript deaktiviert ist.

Muss gelesen werden: So deaktivieren Sie Ihre Kreditkarteninformationen in Chrome

Ihre Datensicherheit ist von größter Bedeutung, konzentrieren Sie sich daher darauf.

Wir hoffen, dass Sie die geteilten Informationen interessant und nützlich fanden. Wenn ja, teilen Sie es bitte mit anderen und hinterlassen Sie uns einen Kommentar. Ihr Feedback hilft uns zu wissen, was Ihnen gefällt und was wir Ihrer Meinung nach schreiben sollen.