Magecart: Ancaman Baru Bagi Pemilik Kartu Kredit

Diterbitkan: 2019-04-15Baru-baru ini, dalam laporan gabungan yang dirilis oleh RiskIQ dan Flashpoint, terang telah menyoroti aktivitas yang dilakukan oleh beberapa kelompok kriminal online. Grup ini menggunakan JavaScript untuk membaca detail kartu dan dinamai Magecart oleh para peneliti di RiskIQ. Mereka sudah aktif sejak tiga tahun terakhir.

Bagi sebagian orang, ini mungkin membingungkan karena Magecart, di masa lalu digunakan untuk menggambarkan malware yang dipasang oleh grup peretas pada serangan pertama yang terdeteksi pada 2016. Dan sekarang, nama Magecart digunakan untuk mendefinisikan aktivitas tujuh grup peretas.

Baca Juga: Bagaimana Cara Bypass Kartu Kredit & Skimmer ATM?

Key Pointer : Skimmer kartu digital ini bekerja seperti skimmer kartu fisik dan jenis serangan yang dilakukan oleh mereka dikenal sebagai "skrip lintas situs."

Apa itu Magcart?

Dengan pertanyaan seperti ini, siapakah/siapa Magecart itu? Apakah ini istilah umum bagi siapa saja yang menggunakan metode seperti itu? Apa yang dapat dilakukan untuk tetap terlindungi dari serangan yang meluas ini? Bangkit.

Dalam laporan setebal 59 halaman yang disampaikan oleh perusahaan-perusahaan ini, Magecart didefinisikan sebagai istilah umum, di mana, hingga saat ini, tujuh kelompok kejahatan dunia maya yang berbeda dikenali. Semuanya memiliki taktik, target, skimmer, dan elemen lainnya.

Lima musuh yang digunakan oleh Magecart

Kelompok-kelompok ini tetap tidak diperhatikan selama sekitar tiga tahun, sampai baru-baru ini setelah menargetkan British Airways, Ticketmaster, dan tujuan terkenal lainnya, mereka mendapat perhatian.

Wawasan untuk Grup Magecart

Kelompok 1 yang teridentifikasi pada tahun 2015 telah menargetkan 2.500 korban hingga saat ini. Grup ini menggunakan alat terkomputerisasi untuk menyusup ke situs dan mengunggah kode skimmer.

Grup 2 : Pada akhir 2016 grup 1 mulai bertindak sebagai Magecart Grup 2, oleh karena itu digabungkan menjadi satu. Grup ini menggunakan alat otomatis.

Kelompok 3 : sejak tahun 2016 peneliti mengawasi kelompok ini.

Kelompok 3 bertujuan untuk mengumpulkan sedetail mungkin untuk memukul sejumlah besar korban. Sampai saat ini lebih dari 800 korban telah dikompromikan. Grup ini mengambil pendekatan yang berbeda alih-alih memeriksa URL, grup ini memeriksa apakah ada formulir di halaman checkout yang berisi data kartu. Ini membuatnya unik jika dibandingkan dengan grup Magecart lainnya.

Grup 4 : grup lanjutan, mencoba mencampuradukkan dengan lalu lintas web biasa untuk bersembunyi di depan mata dan mendaftarkan domain dengan menyalin penyedia analitik, penyedia iklan, dan lainnya.

Grup 5 : grup ini terutama menargetkan penyedia layanan pihak ketiga. Untuk pertama kalinya terlihat pada tahun 2016 dan memiliki 12+ korban.

Grup 6: Grup ini menggunakan teknik skimmer sederhana dan menargetkan perusahaan papan atas seperti British Airways dan lainnya.

Grup 7 : Grup terakhir dalam daftar ini tidak memiliki modus operandi yang ditentukan. Grup ini mencoba menyusupi grup e-niaga yang terdeteksi. Plus, situs yang disusupi dimanfaatkan sebagai proxy untuk data yang dicuri.

Sumber Gambar: blog.trendmicro

Bagaimana serangan Magecart terjadi?

Semua peretasan yang dilakukan oleh grup Magecart sudah mapan dan mengikuti pola. Langkah pertama yang digunakan oleh peretas untuk mendapatkan akses ke backend toko online adalah mencari kerentanan dan mengakses sistem yang terinfeksi.

Pendekatan yang sama digunakan oleh Magecart untuk menargetkan toko Magento. Untuk melakukan serangan ini, peretas menggunakan pemindai otomatis untuk mencari toko Magento online dan menggunakan kerentanan di CMS Magento untuk mendapatkan sistem yang terinfeksi.

Setelah informasi dikumpulkan, peretas mengubah kode sumber situs, untuk memuat JavaScript yang akan mengawasi formulir pembayaran di halaman checkout untuk mengakses data baru yang dimasukkan oleh pengguna.

Garis waktu aktivitas skimming web

Perusahaan diserang oleh Magecart

- Magento

- Toko Perta

- Buka Keranjang

- Platform berkode khusus

Selain itu, juga diamati bahwa beberapa kelompok tidak langsung pergi setelah toko. Sebaliknya mereka menargetkan layanan pihak ketiga di situs seperti widget obrolan, dukungan, widget peringkat, dan lainnya.

Bagaimana peretas menggunakan layanan pihak ketiga ini?

Pelaku ancaman menemukan jalan tengah dan menyembunyikan kode JavScript berbahaya mereka ke dalam widget ini untuk dibaca sekilas. Ini adalah bagaimana peretasan Magecart paling besar baru-baru ini terjadi.

Kompromi terbaru adalah:

- Pemilik tiket

- ABS-CBN

- Feedify

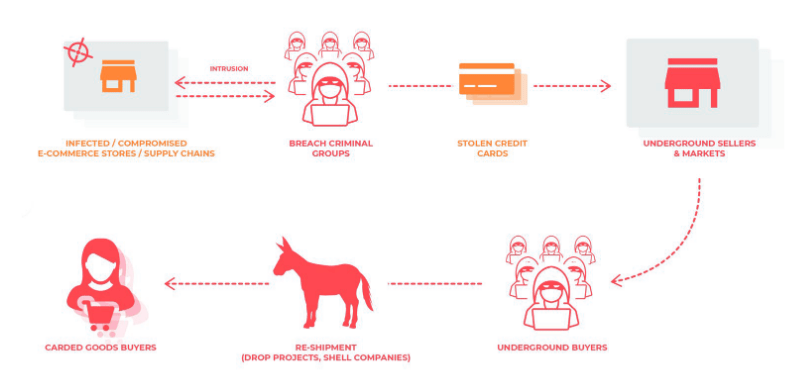

Bagaimana detail kartu yang dicuri diubah menjadi uang?

Detail yang dicuri tidak ada gunanya jika tidak dapat dimonetisasi. Oleh karena itu, cara termudah yang diadopsi oleh grup Magecart untuk mengubah detail kartu menjadi uang adalah dengan melakukan penjualan di forum kartu yaitu forum web gelap.

Biasanya penjahat dunia maya dan kelompok lain yang berspesialisasi dalam pencucian uang tertarik untuk membeli detail semacam itu. Apa yang mereka lakukan adalah mereka membeli produk mahal menggunakan rincian kartu yang dikenal sebagai bagal uang dan menjualnya ke lokasi lain dengan harga murah mengubah harga dari kartu yang dikompromikan menjadi uang cucian yang didistribusikan di antara anggota kelompok bagal.

Berapa jumlah grup Magecart?

Saat ini, tujuh grup Magecrat telah dilacak oleh RiskIQ. Menurut perkiraan kasar, kelompok-kelompok ini bertanggung jawab atas peretasan di lebih dari 110.000 toko yang berbeda.

Bagaimana peretasan ini dilakukan?

- Kelompok ini membodohi individu dan pencari kerja untuk mengirimkan barang yang dibeli melalui kartu curian

- Situs online target massal, tetapi jauhi toko-toko kelas atas

- Setiap grup memiliki infrastruktur skimmer dan server yang berbeda

- Halaman checkout diidentifikasi oleh skimmer dengan melihat kode sumber halaman untuk checkout

- Grup ini menggunakan alat otomatis untuk mengidentifikasi situs yang disusupi

- Menurut RiskIQ, beberapa kelompok ini mungkin telah mengembangkan trojan perbankan bahkan sebelum melakukan peretasan toko online

- Kode skimmer terlalu besar, dan berfungsi dengan menampilkan formulir palsu di atas formulir checkout asli. Plus, ini berisi tindakan anti analisis untuk mencegah peneliti keamanan memeriksanya

- Tujuan dari grup ini adalah untuk mengumpulkan data sebanyak mungkin dan mereka biasanya berada di belakang penyedia layanan pihak ketiga

- Kode skimmer biasanya diaktifkan berdasarkan kata kunci URL

- Grup hanya mengejar target profil tinggi

Bagaimana agar tetap terlindungi?

- Nonaktifkan JavaScript di dalam browser sebelum melakukan pembayaran. Praktik ini akan mencegah kode skimming kartu berjalan sehingga mencegah serangan Magecart.

- Berhati-hatilah, periksa rekening/rekening bank dan kartu kredit Anda untuk aktivitas yang mencurigakan.

- Jenis serangan ini akan terus terjadi; maka kita perlu bertindak cerdas. Alat seperti Advanced Identity Protector, akan membantu mengamankan detail kartu Anda dari pencurian ID. Plus, itu akan menambahkan lapisan perlindungan ekstra untuk membantu melindungi identitas Anda.

Dengan mengingat hal-hal kecil ini, kita dapat tetap terlindungi dari skimming dan jenis serangan digital lainnya. Jika menurut Anda ini akan memengaruhi pengalaman belanja online Anda? Kemudian berhentilah berpikir, karena sebagian besar platform e-niaga modern dirancang untuk berfungsi bahkan ketika JavaScript dinonaktifkan.

Harus Dibaca: Cara Menonaktifkan Informasi Kartu Kredit Anda Dari Chrome

Keamanan data Anda adalah yang paling penting, oleh karena itu fokuslah padanya.

Kami harap Anda menemukan informasi yang dibagikan menarik dan bermanfaat. Jika demikian, silakan bagikan dengan orang lain dan beri kami komentar. Umpan balik Anda membantu kami mengetahui apa yang Anda suka dan apa yang Anda ingin kami tulis.