HOPLIGHT: Un altro tentativo della Corea del Nord di diventare un regime di hacking

Pubblicato: 2019-04-15Le tensioni politiche tra la Corea del Nord (formalmente nota come Repubblica Democratica Popolare di Corea) e gli Stati Uniti sono ai massimi livelli da quando il leader nordcoreano Kim Jong-un ha rivelato i suoi piani per fabbricare armi nucleari, apparentemente per spazzare via il suo "nemici". Ultimamente, la Corea del Nord, sapendo che non può semplicemente superare gli Stati Uniti in termini di forza militare ed economia, si è rivolta al dirottamento della rete e agli attacchi informatici per rendere gli Stati Uniti vulnerabili e cerca regolarmente di violare file e informazioni del governo. Gli aggressori, che affermano di essere organizzazioni private e non avere alcun legame con il governo nordcoreano, hanno fatto diversi tentativi contro organizzazioni private e istituzioni governative statunitensi. Si sono persino spinti fino a minacciare apertamente di attacchi terroristici e massacri se i funzionari statunitensi non si arrendevano alle loro richieste. Ancora una volta, gli apparenti attacchi informatici finanziati dallo stato della Corea del Nord hanno preso di mira le agenzie governative statunitensi con un nuovo malware chiamato HOPLIGHT. Cosa può fare HOPLIGHT e cos'è la Corea del Nord dopo questo periodo?

Da leggere: Elementi costitutivi della sicurezza informatica

Tentativi di attacco informatico nordcoreano negli Stati Uniti

HOPLIGHT non è la prima volta che gli aggressori informatici nordcoreani prendono di mira un'entità o un'azienda degli Stati Uniti. In effetti, questo va avanti da quasi mezzo decennio ormai; e mentre il regime nordcoreano continua a negare di avere informazioni su questi attacchi, è un fatto noto a livello mondiale che il regime li ha regolarmente sostenuti.

Il primo grande attacco, che ha fatto notizia è stato il Sony Pictures Hack, in cui gli aggressori hanno violato i server e le reti di Sony Pictures, uno studio cinematografico americano. L'attacco ha preso di mira le e-mail personali dei capi studio, i file di dati, i copioni delle prossime uscite di film e i dettagli di alcuni accordi contrattuali in corso di elaborazione. Le richieste erano di bloccare l'uscita del loro film The Interview, che era una presa in giro per il leader nordcoreano Kim Jong-un. Le prelibatezze degli attacchi terroristici alla proiezione del film hanno costretto lo studio a cedere alle richieste. Il governo degli Stati Uniti ha quindi avviato una serie di indagini.

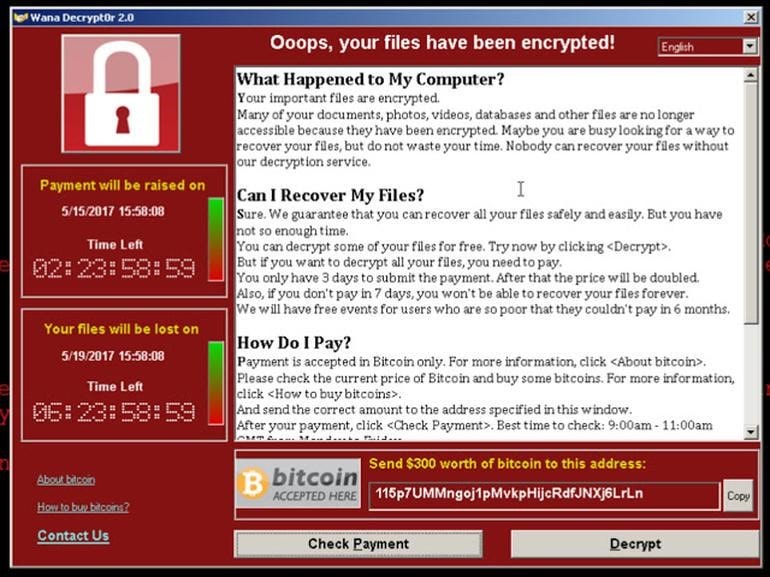

Nel 2017, un gruppo di hacker chiamato The Shadow Brokers ha utilizzato una vulnerabilità di Microsoft Windows per eseguire attacchi informatici in tutto il mondo, dirottare server e account aziendali. Questo attacco Denial of Service chiamato Ransomware ha violato oltre 200.000 computer in tutto il mondo e gli aggressori hanno chiesto un riscatto in criptovaluta per revocare il blocco su questi computer. Fu allora che il governo degli Stati Uniti aumentò la posta in gioco sulle indagini in corso e iniziò a scavare a livello internazionale. Con il tempo, i funzionari statunitensi hanno rintracciato gli attacchi alla Corea del Nord e hanno confermato le accuse ufficiali, aveva già subito altri attacchi di dirottamento ai suoi servizi di pubblica utilità e alle reti elettriche.

Quindi, chi c'era dietro questi attacchi

Il governo degli Stati Uniti, il Federal Bureau of Investigation (FBI) e il Dipartimento per la sicurezza interna (DHS) degli Stati Uniti hanno affermato che questi attacchi sono stati sostenuti dal gruppo di intelligence coreano Reconnaissance General Bureau e sono stati orchestrati dal Bureau 121, nome in codice del Lazarus Group e chiamato da molti altri nomi. Si dice che il Bureau 121 sia un team di esperti di sicurezza informatica e hacker addestrati, che sono gli unici responsabili di eseguire tali operazioni di violazione sulle nazioni "nemiche" della Corea del Nord. Le indagini hanno specificamente nominato Park Jin-hyok, un presunto membro del Bureau 121, che è stato il principale responsabile di questi attacchi. E nel frattempo, il regime nordcoreano ha rifiutato l'esistenza di un tale gruppo e si è astenuto da una dichiarazione ufficiale su questi attacchi.

HOPLIGHT: l'ultimo in linea di attacchi malware nordcoreani

Il gruppo di attacchi informatici nordcoreani ha ora rilasciato un nuovo malware chiamato HOPLIGHT, che ancora una volta prende di mira le agenzie governative statunitensi per informazioni e dati. Sebbene non sia stato ancora reso noto alcun resoconto ufficiale di alcun attacco HOPLIGHT a un'organizzazione privata o pubblica, il malware è stato rilevato e ricondotto in Corea del Nord dal Computer Emergency Readiness Team (CERT) degli Stati Uniti. FBI e DHS hanno rilasciato informazioni secondo cui questo nuovo malware agisce come un trojan e può leggere, modificare e spostare file importanti nel sistema. Il malware ha anche la capacità di iniettare codici virus nei processi di rete in esecuzione e terminarli o interromperli, il che può creare interruzioni nel lavoro dell'agenzia. Inoltre, il malware è in grado di alterare i file di registro, il che può ostacolare i dati archiviati nelle reti degli enti pubblici.

Il CERT ha rilasciato i dettagli di nove diversi tipi di file, la maggior parte dei quali sono applicazioni proxy, che vengono utilizzati per iniettare HOPLIGHT in sistemi e reti. I proxy trasportano certificati SSL falsi e utilizzano server di comando per eseguire operazioni di violazione.

HOPLIGHT è la novità in città

Dagli attacchi di Wannacry Ransomware, CERT ha pubblicato attivamente rapporti in merito ad attacchi informatici dannosi e possibili rilevamenti di malware al fine di allertare le agenzie e le organizzazioni pubbliche. E nessuno di questi rapporti ha precedentemente affrontato qualcosa come HOPLIGHT e non ha incluso alcun indirizzo con HOPLIGHT. Apparentemente, HOPLIGHT non è mai stato utilizzato prima ed è il malware più recente nell'elenco dei software dannosi di Bureau 121.

Perché la Corea del Nord continua i suoi attacchi informatici alle agenzie statunitensi?

La Corea del Nord è un piccolo regime di dittatura, lontano nell'est e non è in grado di conquistare nazioni supreme come l'America. Non sui fronti militari almeno. La nazione è circondata in mare dalle forze navali statunitensi ed è stata costantemente declassata dai media mondiali a causa delle intenzioni malevole del leader nordcoreano Kim Jong-un contro la pace e la sicurezza mondiale. Inoltre, la debole istruzione e il sistema economico del paese hanno reso la nazione senza un soldo e quindi, i motivi dietro questi attacchi sono stati anche guadagni finanziari. E, naturalmente, nessuna nazione può svolgere attività di spionaggio in prima linea, mentre un attaccante informatico non è rilevabile o, tuttavia, è impossibile da arrestare al di fuori della portata delle forze dell'ordine. Pertanto, gli attacchi informatici e le violazioni della sicurezza informatica rimangono l'opzione più fattibile per la Corea del Nord da coinvolgere attivamente nell'acquisizione di informazioni e nell'intelligence, una pratica seguita da ogni altra nazione nello spionaggio.

Ma in che modo la Corea del Nord è in grado di portare a termine queste violazioni?

È una domanda molto valida, dato il fatto che la Corea del Nord è stata in grado di eseguire attacchi di grande impatto, nonostante si sia astenuta da una presenza online su larga scala. La nazione ha due connessioni Internet con il mondo esterno, eppure è riuscita a diventare un cyberattaccante mortale e piuttosto potente.

Questo perché il regime ha addestrato ampiamente i giovani alla sicurezza informatica e all'hacking. Secondo i rapporti delle indagini del DHS e dell'FBI, i giovani ragazzi della Corea del Nord vengono valutati in base alle loro capacità matematiche e logaritmiche e vengono formati per diventare esperti di hacking nell'ambito di progetti finanziati dallo stato. Molti di questi hacker addestrati risiedono in terre straniere, vivendo sotto copertura per fornire informazioni sul campo alla Corea del Nord.

Quanto è grande il problema?

Tuttavia, le ultime interferenze HOPLIGHT nordcoreane sono state rilevate, le sue minacce non possono essere ignorate così presto. La Corea del Nord non è stata silenziosa negli ultimi due anni sugli attacchi alla sicurezza informatica e ha persino il suo coinvolgimento in nessuno di questi attacchi sotto le spoglie di discorsi falsi e silenzio sul potenziale sviluppo di armi nucleari. In effetti, gli attacchi sono proseguiti anche dopo un incontro ufficiale tra il presidente degli Stati Uniti Trump e Kim Jong-un. Quindi, il problema è abbastanza grande e non sembra scomparire presto.

La Corea del Nord ha già tentato attacchi diretti smash-and-grab in precedenza, ma HOPLIGHT è una nuova forma di spionaggio per la Corea del Nord, che ancora non ha preso ufficialmente di mira alcuna organizzazione.

Da leggere: I dati governativi e militari sono al sicuro dagli attacchi informatici?

La risposta se la Corea del Nord promuoverà i suoi movimenti con HOPLIGHT o si ritirerà alla luce della divulgazione anticipata del suo nuovo malware non può essere ancora fissata. Tuttavia, con le continue violazioni e tentativi di hacking da parte dei gruppi sostenuti dallo stato della nazione significa che l'esperienza di hacking della Corea del Nord deve essere affrontata.