كل شيء عن البرامج الضارة

نشرت: 2017-12-18البرمجيات الخبيثة هي نوع من البرامج التي تستخدم لأداء نشاط ضار. البرامج الضارة عبارة عن مزيج من كلمتين ضار وبرنامج. إنه شكل قصير من البرامج الضارة.

في هذه المقالة سوف نناقش البرامج الضارة وأنواعها. هناك الكثير من البرامج الخبيثة المتاحة على شبكة الإنترنت المظلمة. تعمل جميع البرامج الضارة بشكل مختلف تمامًا عن بعضها البعض.

البرمجيات الخبيثة بلغة بسيطة

البرمجيات الخبيثة تعني البرامج الضارة ، ويستخدم هذا البرنامج لسرقة المعلومات المهمة ، والحصول على عناصر تحكم المسؤول ، والتسبب في الضرر وتعطيل العمل العادي للجهاز.

فايروس

الفيروس هو نوع من البرامج الضارة التي تكرر نفسها على النظام. يعدل جميع الملفات في النظام ثم يغيرها إلى نفسها. ينتشرون على أجهزة كمبيوتر مختلفة عن طريق إصابة الملف ، وعندما يتم تنفيذ هذا الملف على نظام آخر ، فإنه يؤثر على جهاز الكمبيوتر بالكامل.

هناك وظائف مختلفة يمكن للفيروس أن يؤديها مثل سرقة المعلومات وإلحاق الضرر بالنظام والشبكات وإنشاء برامج ضارة أخرى وغير ذلك.

اقرأ أيضًا: البرامج الضارة التي تهدد الحياة: Triton

ادواري:

يُعرف أيضًا باسم البرامج المدعومة بالإعلانات. سيعرض هذا النوع من البرامج الضارة تلقائيًا الإعلانات على نظام المستخدم. من خلال عرض الإعلانات ، سيحقق إيرادات. سيحقق إيرادات من خلال عرض الإعلانات على النظام وعن طريق الدفع لكل نقرة.

يتعرض المستخدمون للقصف بالإعلانات على نظامهم ، حيث توجد أنواع مختلفة من الإعلانات.

في بعض الأحيان ، يتم تصميم برامج الإعلانات المتسللة لسرقة معلومات المستخدم وتتبع نشاطهم مما يجعلها خطيرة.

بوت

الروبوت هو نوع من البرامج الضارة المصممة لأداء مهام محددة. يقوم بتشغيل أوامر آلية. تُستخدم هذه البرامج الضارة لـ DDoS ، وسرقة المعلومات ، وإرسال رسائل البريد العشوائي ، كما تتيح للمهاجم الوصول إلى الجهاز واتصالاته.

تؤثر الروبوتات على أجهزة الكمبيوتر والأجهزة المحمولة وأجهزة إنترنت الأشياء وحتى الشبكات بأكملها. ستعمل الأجهزة المصابة كمجموعة لأداء أكبر المهام.

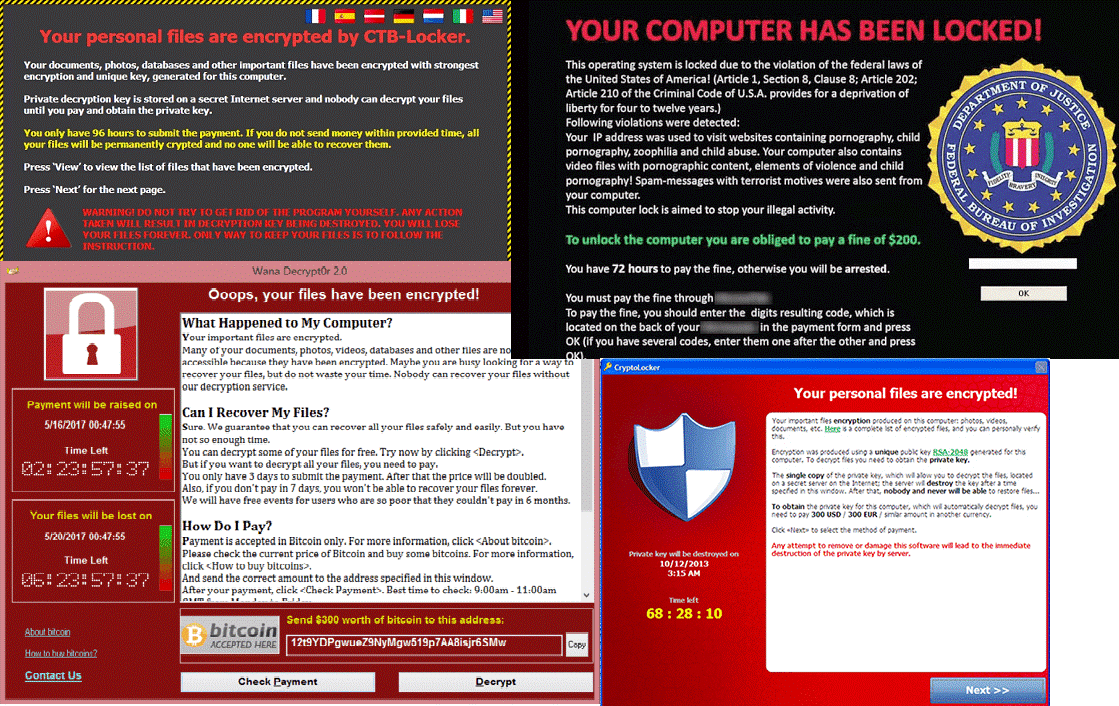

برامج الفدية

برامج الفدية هي نوع من البرامج الضارة التي تقوم بتأمين جميع الملفات الموجودة على النظام ثم تطلب فدية لإلغاء تأمينها.

عادةً ما يتلقى المستخدم تحذيرًا على نظامه بأن ملفاته مقفلة ولإلغاء قفله ، يجب على المستخدم دفع المبلغ المطلوب. عادة يجب دفع هذا المبلغ في شكل Bitcoin.

يمكن لبرامج الفدية الوصول إلى النظام بطرق مختلفة. يمكنه الوصول إلى نظامك عن طريق رسائل التصيد الاحتيالي والبرامج المصابة ومصادر أخرى عبر الإنترنت.

اقرأ أيضًا: خمس وظائف مهمة مطلوبة في برنامج مكافحة الفيروسات لنظام التشغيل MAC

الجذور الخفية

Rootkit هو برنامج ضار يمنح حقوق المسؤول للمهاجم لجهاز الكمبيوتر أو الشبكة الخاصة بالضحية. إنه يخفي نفسه ويعمل دون أن يتم اكتشافه.

بمجرد تثبيته على نظام الضحية ، فإنه يصل عن بعد إلى المعلومات الحساسة المخزنة على نظام الضحية.

يمكن استخدام Rootkit لتثبيت أنواع أخرى من البرامج الضارة والتي سيتم استخدامها بعد ذلك لهجمات أخرى.

يصعب اكتشاف الجذور الخفية لأنها مخفية في النظام ، والعديد من منتجات الأمان غير قادرة على اكتشاف الجذور الخفية وتجاوزها بشكل عام. لاكتشاف Rootkit ، يجب أن تكون مدركًا لذاتك وأن تراقب نشاط الشبكة باستمرار.

برامج التجسس:

برامج التجسس هي نوع من البرامج الضارة التي تتجسس على نشاط المستخدم دون علمه وتسرق معلوماته. يشمل نشاط التجسس جمع ضغطات المفاتيح ، وبيانات المحاسبة ، وجمع المعلومات الشخصية. تتمتع هذه الأنواع من البرامج الضارة بقدرات عديدة مثل تغيير إعدادات الأمان والنظام.

حصان طروادة

يُعرف حصان طروادة أيضًا باسم حصان طروادة. إنه نوع من البرامج الضارة التي تخدع المستخدم لتثبيت نفسه متنكرًا في صورة برنامج أو ملف شرعي.

عندما يقوم المستخدم بتثبيت ملف ضار أو تشغيله ، يبدأ هذا البرنامج الضار في نشاطه الضار. بمجرد إصابة النظام ، تبدأ هذه البرامج الضارة في إرسال معلومات المستخدم إلى المهاجم. تتيح هذه البرامج الضارة أيضًا الوصول عن بُعد للمتسللين.

يمكن استخدام حصان طروادة لإصابة نظام الضحية بأنواع أخرى من البرامج الضارة أيضًا.

اقرأ أيضًا: Keyloggers: كيف تحافظ على الحماية؟

دودة

هذه هي الأنواع الأساسية من البرامج الضارة والأكثر شيوعًا. تصيب هذه الأنواع من البرامج الضارة بشكل عام النظام الذي يستغل ثغرات نظام التشغيل. عادةً ما تستهلك الديدان عرض النطاق الترددي وتزيد من تحميل خوادم الويب. غالبًا ما تحتوي الفيروسات المتنقلة على جزء من التعليمات البرمجية التي تؤثر على الكمبيوتر المضيف. هذه الرموز لها وظائف مختلفة ، فهي مصممة لسرقة البيانات أو حذفها أو إنشاء برامج ضارة أخرى.

تعتبر الديدان من الفيروسات. ومع ذلك ، فهم مختلفون تمامًا عنهم. لا تتكاثر مثل الفيروسات ، فالديدان تنتشر من خلال النشاط البشري. عندما يقوم المستخدم بتشغيل ملف مصاب أو تنزيل ملف مصاب أو تثبيت برنامج مصاب ، تدخل الديدان في نظام الضحية.

كيف تتحقق مما إذا كان نظامك مصابًا؟

يختلف سلوك البرامج الضارة المختلفة ولكن أعراضها متشابهة إلى حد ما.

لقد قمنا بإدراج بعض الأعراض أدناه:

- زيادة استخدام وحدة المعالجة المركزية.

- بطء عمل الكمبيوتر والبرامج بالكامل.

- قضايا الشبكة.

- تحطم وتجميد النظام.

- حذف الملفات وتعديل الملفات.

- إنشاء ملف غير مرغوب فيه.

- التثبيت غير المرغوب فيه للبرنامج.

- إنشاء رموز سطح المكتب غير المرغوب فيها.

- تعطيل برامج الأمان.

- إعادة تكوين برنامج مكافحة الفيروسات وجدار الحماية.

- إرسال واستقبال رسائل البريد الإلكتروني غير المرغوب فيها.

إزالة ومنع البرامج الضارة

هناك طرق مختلفة يمكن للمستخدمين استخدامها للتخلص من البرامج الضارة. تحتاج الأنواع المختلفة من البرامج الضارة إلى طرق معالجة مختلفة. ومع ذلك ، فقد قمنا بإدراج بعض الطرق الشائعة التي ستزيد بشكل كبير من حماية نظامك.

إزالة

إذا كان نظامك مصابًا ببرامج ضارة ، يمكنك اتباع هذه الخطوات أدناه للتخلص منها.

قم بإغلاق نظامك على الفور: إذا أصيب نظامك ، فلا تقم بأي إجراء على نظامك ، فقط قم بإغلاقه.

ابدأ تشغيل نظامك في الوضع الآمن: بعد إيقاف تشغيل النظام ، ابدأ تشغيل الكمبيوتر في الوضع الآمن. في الوضع الآمن ، يتم تعطيل العديد من خدمات النظام ويمكن أن يمنع نظامك من المزيد من الضرر.

تثبيت برنامج أمان جيد: قم بتثبيت وتشغيل برنامج جيد لمكافحة البرامج الضارة على نظامك.

يمكنك استخدام Advanced System Protector لنظام ويندوز.

بالنسبة لنظام التشغيل المستند إلى MAC ، يمكنك استخدام Systweak Antimalware.

بعد التأكد من أن نظامك آمن ، ابدأ تشغيل النظام في الوضع العادي.

الوقاية

يقال دائمًا أن الوقاية خير من العلاج. يجب أن نكون دائمًا مستعدين لهجمات البرامج الضارة.

لقد قمنا بإدراج بعض النقاط التي يمكنك من خلالها منع هجمات البرامج الضارة.

- حافظ على تحديث نظامك دائمًا: يقوم مصنعو أنظمة التشغيل دائمًا بإصدار تحديثات تحتوي على تصحيحات مختلفة ، مما يمنع البرامج الضارة الجديدة المختلفة.

- استمر في التحقق من تنزيلات البرامج: قبل تنزيل أي برنامج ، تأكد دائمًا من أنك تقوم بتنزيله من مصدر شرعي وقد يحتوي على برامج ضارة.

- حافظ على تحديث جميع برامجك: تأكد دائمًا من أن لديك برنامج أمان جيد وأنه محدث حيث يتم إصدار تعريفات فيروسات جديدة كل يوم من قبل الشركات.

- تأكد دائمًا من استخدام مانع الإعلانات المنبثقة والإعلانات: تأكد دائمًا من أنك تستخدم النوافذ المنبثقة ومانع الإعلانات. سيمنع هذا البرنامج أي إعلان غير مرغوب فيه يأتي إلى نظامك عند تصفح الإنترنت.

- جدار الحماية: لا تنس استخدام جدار الحماية. جدار الحماية هو خط الدفاع الرئيسي لنظامك. سيتم حظر وإخطار المستخدمين بأي اتصال إنترنت وارد وصادر.

- زيارة مواقع الويب الآمنة: قم دائمًا بزيارة مواقع الويب الآمنة ، وسترى https مكتوبًا بدلاً من http في شريط العناوين. قم بزيارة تلك المواقع التي تثق بها بشكل كامل فقط. أيضًا ، قبل إدخال أي معلومات على أي موقع ويب ، تأكد من أنك على عنوان URL الصحيح.

اقرأ أيضًا: احمِ نفسك على نقطة اتصال Wi-Fi عامة

استنتاج

يتحسن المهاجمون مع مرور الوقت ، فهم يستخدمون تقنيات وحيلًا مختلفة للهجوم. علينا أن نكون مدركين لذواتنا وأن نحافظ على أنظمتنا آمنة. في عالم اليوم ، يتم تخزين جميع معلوماتنا على الإنترنت ، والتي يمكن الوصول إليها من قبل أي شخص لديه المعرفة. وبالتالي ، من الأهمية بمكان أن تظل على اطلاع دائم على الجرائم الإلكترونية وكيف يمكن منعها.