Wszystko o złośliwym oprogramowaniu

Opublikowany: 2017-12-18Złośliwe oprogramowanie to rodzaj programu, który jest wykorzystywany do wykonywania złośliwej aktywności. Malware to połączenie dwóch słów Złośliwy i Oprogramowanie. Jest to krótka forma złośliwego oprogramowania.

W tym artykule omówimy złośliwe oprogramowanie i jego rodzaje. W ciemnej sieci dostępnych jest wiele złośliwych programów. Wszystkie złośliwe programy działają zupełnie inaczej.

Złośliwe oprogramowanie w prostym języku

Malware to złośliwe oprogramowanie, które służy do kradzieży ważnych informacji, uzyskiwania kontroli administracyjnych, powodowania szkód i zakłócania normalnego działania urządzenia.

Wirus

Wirus to rodzaj złośliwego programu, który replikuje się w systemie. Modyfikuje wszystkie pliki w systemie, a następnie zmienia je w siebie. Rozprzestrzeniają się na różne komputery, infekując plik, a kiedy ten plik jest wykonywany w innym systemie, wpływa na cały komputer.

Wirus może wykonywać różne funkcje, takie jak kradzież informacji, uszkadzanie systemu i sieci, tworzenie innych złośliwych programów i nie tylko.

Przeczytaj także: Szkodliwe oprogramowanie zagrażające życiu: Triton

Oprogramowanie reklamowe:

Jest również znany jako oprogramowanie obsługiwane przez reklamy. Ten typ złośliwego oprogramowania automatycznie wyświetla reklamy w systemie użytkownika. Wyświetlając reklamy, będzie generować przychody. Będzie generować przychody poprzez wyświetlanie reklam w systemie i na zasadzie pay-per-click.

Użytkownicy są bombardowani reklamami w swoim systemie, w którym występują różne rodzaje reklam.

Czasami oprogramowanie adware ma na celu kradzież informacji użytkownika i śledzenie jego aktywności, co czyni je niebezpiecznymi.

Nerw

Bot to rodzaj złośliwego oprogramowania, które jest przeznaczone do wykonywania określonych zadań. Uruchamia zautomatyzowane polecenia. To złośliwe oprogramowanie jest wykorzystywane do ataków DDoS, kradzieży informacji, wysyłania wiadomości spamowych, a także umożliwia atakującemu dostęp do urządzenia i jego połączeń.

Boty wpływają na komputery PC, urządzenia mobilne, urządzenia IOT, a nawet całe sieci. Zainfekowane urządzenia będą działać jako grupa do wykonywania największych zadań.

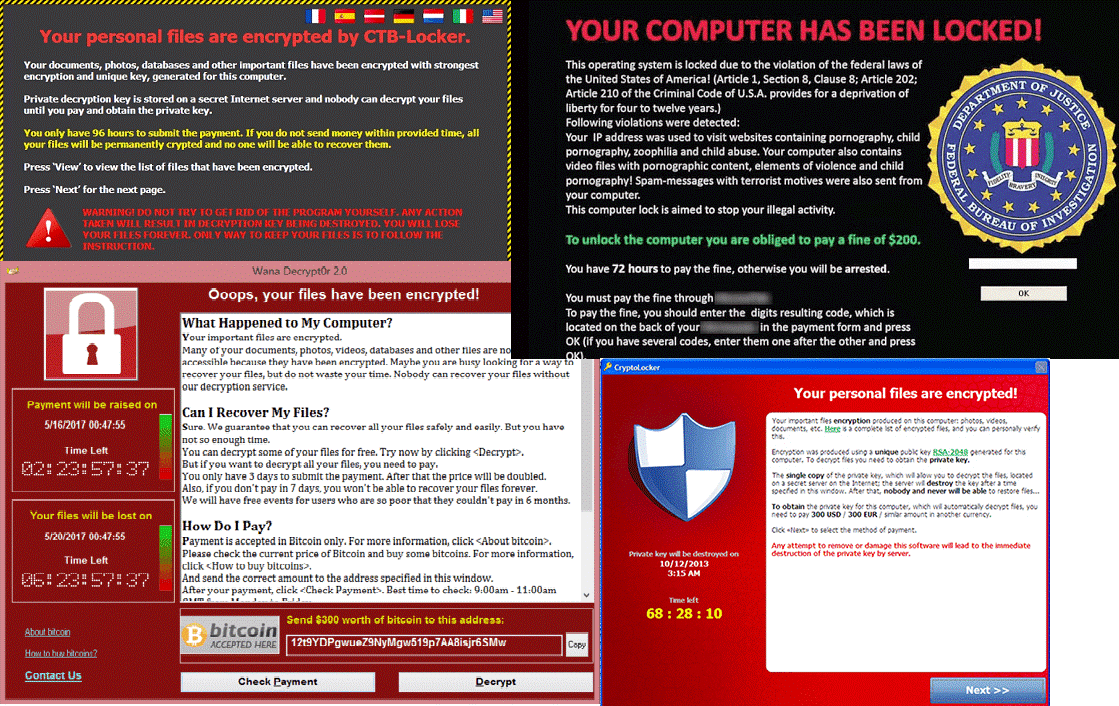

Ransomware

Ransomware to rodzaj złośliwego oprogramowania, które blokuje wszystkie pliki w systemie, a następnie żąda okupu za jego odblokowanie.

Użytkownicy zazwyczaj otrzymują ostrzeżenie w swoim systemie, że ich pliki są zablokowane i aby je odblokować, użytkownik musi zapłacić żądaną kwotę. Zwykle ta kwota musi być zapłacona w formie Bitcoin.

Ransomware może dostać się do systemu na różne sposoby. Może dostać się do Twojego systemu przez phishingowe wiadomości e-mail, zainfekowane oprogramowanie i inne źródła internetowe.

Przeczytaj także: Pięć ważnych funkcji wymaganych w oprogramowaniu antywirusowym dla komputerów MAC

Rootkit

Rootkit to złośliwe oprogramowanie, które przyznaje osobie atakującej prawa administratora komputera lub sieci ofiary. Ukrywa się i działa bez wykrycia.

Po zainstalowaniu w systemie ofiary uzyskuje zdalny dostęp do poufnych informacji przechowywanych w systemie ofiary.

Rootkit może służyć do instalowania innych rodzajów złośliwego oprogramowania, które następnie zostaną wykorzystane do innych ataków.

Rootkity są trudne do wykrycia, ponieważ są ukryte w systemie, wiele produktów zabezpieczających nie jest w stanie wykryć rootkitów i zazwyczaj je omija. Aby wykryć rootkita, musisz być świadomy i stale monitorować jego aktywność w sieci.

Programy szpiegujące:

Oprogramowanie szpiegujące to rodzaj złośliwego oprogramowania, które szpieguje aktywność użytkownika bez jego wiedzy i kradnie jego informacje. Działalność szpiegowska obejmuje zbieranie naciśnięć klawiszy, danych księgowych i zbieranie danych osobowych. Tego typu złośliwe oprogramowanie ma wiele możliwości, takich jak zmiana ustawień zabezpieczeń i systemu.

Koń trojański

Koń trojański jest również znany jako Trojan. Jest to rodzaj złośliwego oprogramowania, które nakłania użytkownika do zainstalowania się podszywając się pod legalne oprogramowanie lub plik.

Gdy użytkownik instaluje lub uruchamia złośliwy plik, to złośliwe oprogramowanie rozpoczyna swoją złośliwą aktywność. Po zainfekowaniu systemu złośliwe oprogramowanie zaczyna wysyłać dane użytkownika do atakującego. To złośliwe oprogramowanie zapewnia również zdalny dostęp hakerom.

Trojan może być używany do infekowania systemu ofiary również innymi rodzajami złośliwego oprogramowania.

Przeczytaj także: Keyloggery: jak zachować ochronę?

Robak

Są to podstawowe i najczęściej spotykane typy złośliwego oprogramowania. Tego typu złośliwe oprogramowanie zazwyczaj infekuje system, wykorzystując luki w systemie operacyjnym. Zazwyczaj robaki zużywają przepustowość i przeciążają serwery internetowe. Robaki często zawierają fragment kodu, który wpływa na komputer hosta. Kody te mają różne funkcje, są przeznaczone do kradzieży danych, ich usuwania lub tworzenia innego złośliwego oprogramowania.

Robaki są uważane za wirusy; jednak są od nich zupełnie inne. Nie rozmnażają się jak wirusy, robaki rozprzestrzeniają się w wyniku działalności człowieka. Kiedy użytkownik uruchamia zainfekowany plik, pobiera zainfekowany plik lub instaluje zainfekowane oprogramowanie, robaki dostają się do systemu ofiary.

Jak sprawdzić, czy Twój system jest zainfekowany?

Różne złośliwe programy zachowują się inaczej, ale ich objawy są nieco podobne.

Poniżej wymieniliśmy niektóre z objawów:

- Zwiększone użycie procesora.

- Powolne działanie całego komputera i oprogramowania.

- Problemy z siecią.

- Awaria i zamrażanie systemu.

- Usuwanie plików i modyfikacja plików.

- Niechciane tworzenie plików.

- Niechciana instalacja oprogramowania.

- Tworzenie niechcianych ikon na pulpicie.

- Wyłączenie oprogramowania zabezpieczającego.

- Rekonfiguracja antywirusa i zapory.

- Niechciane wysyłanie i odbieranie wiadomości e-mail.

Usuwanie i zapobieganie złośliwemu oprogramowaniu

Istnieją różne metody, które użytkownicy mogą wykorzystać do pozbycia się złośliwego oprogramowania. Różne rodzaje złośliwego oprogramowania wymagają różnych metod leczenia. Jednak wymieniliśmy kilka typowych metod, które znacznie zwiększą ochronę twojego systemu.

Usuwanie

Jeśli Twój system jest zainfekowany złośliwym oprogramowaniem, możesz wykonać poniższe czynności, aby się go pozbyć.

Natychmiast zamknij system: Jeśli system jest zainfekowany, nie wykonuj żadnych działań w systemie, po prostu go zamknij.

Uruchom system w trybie awaryjnym: Po zamknięciu systemu uruchom komputer w trybie awaryjnym. W trybie awaryjnym wiele usług systemu jest wyłączonych i może to zapobiec dalszym uszkodzeniom systemu.

Zainstaluj dobre oprogramowanie zabezpieczające: Zainstaluj i uruchom dobre oprogramowanie antymalware w swoim systemie.

Możesz użyć Advanced System Protector dla systemu Windows.

Dla systemu operacyjnego opartego na MAC możesz użyć Systweak Antimalware.

Po upewnieniu się, że system jest bezpieczny, uruchom go w trybie normalnym.

Zapobieganie

Zawsze mówi się, że lepiej zapobiegać niż leczyć. Zawsze powinniśmy być gotowi na atak złośliwego oprogramowania.

Wymieniliśmy kilka punktów, za pomocą których możesz zapobiec atakom złośliwego oprogramowania.

- Dbaj o to, aby Twój system był zawsze aktualny: producenci systemów operacyjnych zawsze publikują aktualizacje, które zawierają różne łatki, które uniemożliwiają różne nowe złośliwe oprogramowanie.

- Sprawdzaj pobieranie oprogramowania: Przed pobraniem jakiegokolwiek oprogramowania zawsze upewnij się, że pobierasz je z legalnego źródła i może zawierać złośliwe oprogramowanie.

- Aktualizuj całe swoje oprogramowanie: zawsze upewnij się, że masz dobre oprogramowanie zabezpieczające i jest ono aktualne, ponieważ każdego dnia firmy publikują nowe definicje wirusów.

- Zawsze używaj blokowania wyskakujących okienek i reklam: zawsze upewnij się, że używasz blokowania wyskakujących okienek i reklam. To oprogramowanie zapobiegnie wszelkim niechcianym reklamom przychodzącym do Twojego systemu podczas przeglądania Internetu.

- Firewall: Nie zapomnij użyć Firewalla. Firewall to główna linia obrony Twojego systemu. Będzie blokować i powiadamiać użytkowników o wszelkich przychodzących i wychodzących połączeniach internetowych.

- Odwiedzaj bezpieczne witryny: Zawsze odwiedzaj bezpieczne witryny, na pasku adresu zobaczysz https zamiast http. Odwiedzaj tylko te strony, do których masz pełne zaufanie. Ponadto przed wprowadzeniem jakichkolwiek informacji na dowolnej stronie internetowej upewnij się, że znajdujesz się pod właściwym adresem URL.

Przeczytaj także: Zabezpiecz się w publicznym hotspocie Wi-Fi

Wniosek

Atakujący z czasem stają się coraz lepsi, używają różnych technologii i sztuczek do ataku. Musimy być świadomi i dbać o bezpieczeństwo naszych systemów. W dzisiejszym świecie wszystkie nasze informacje są przechowywane online, do których dostęp ma każdy, kto posiada wiedzę. Dlatego ważne jest, aby być na bieżąco z cyberprzestępstwami i sposobami ich zapobiegania.