كيف تنتشر هجمات البرامج الضارة في جهاز الكمبيوتر الخاص بك؟

نشرت: 2018-09-07أصبحت تهديدات الهجمات الإلكترونية والبرامج الضارة مستمرة ولن تتوقف في أي وقت قريبًا. هذا يعني أن كل نظام معرض لخطر التعرض لهجمات البرامج الضارة. المستخدم المخترق هو ما يبحث عنه المهاجمون للتسلل إلى شبكتك والوصول إلى بياناتك الشخصية الحساسة.

لذلك ، للبقاء محميًا ، نحتاج إلى ما هي البرامج الضارة وكيفية هجمات البرامج الضارة.

ما هي البرامج الضارة؟

البرامج الضارة عبارة عن دمج للبرامج الضارة وتتضمن فيروسات حصان طروادة والديدان والتهديدات الضارة الأخرى. عندما نتصل بالإنترنت للتصفح والوصول وقراءة رسائل البريد الإلكتروني أو أي شيء يتعرض نظامنا لهجمات البرامج الضارة. تتعرض جميع الأجهزة سواء كانت أجهزة كمبيوتر أو أجهزة لوحية أو هواتف ذكية لتهديد دائم التطور من فيروسات الكمبيوتر والبرامج الضارة.

يمكن أن تتسلل البرامج الضارة إلى النظام بعدة طرق ، وهنا نشرح عنها وكيفية البقاء محميًا.

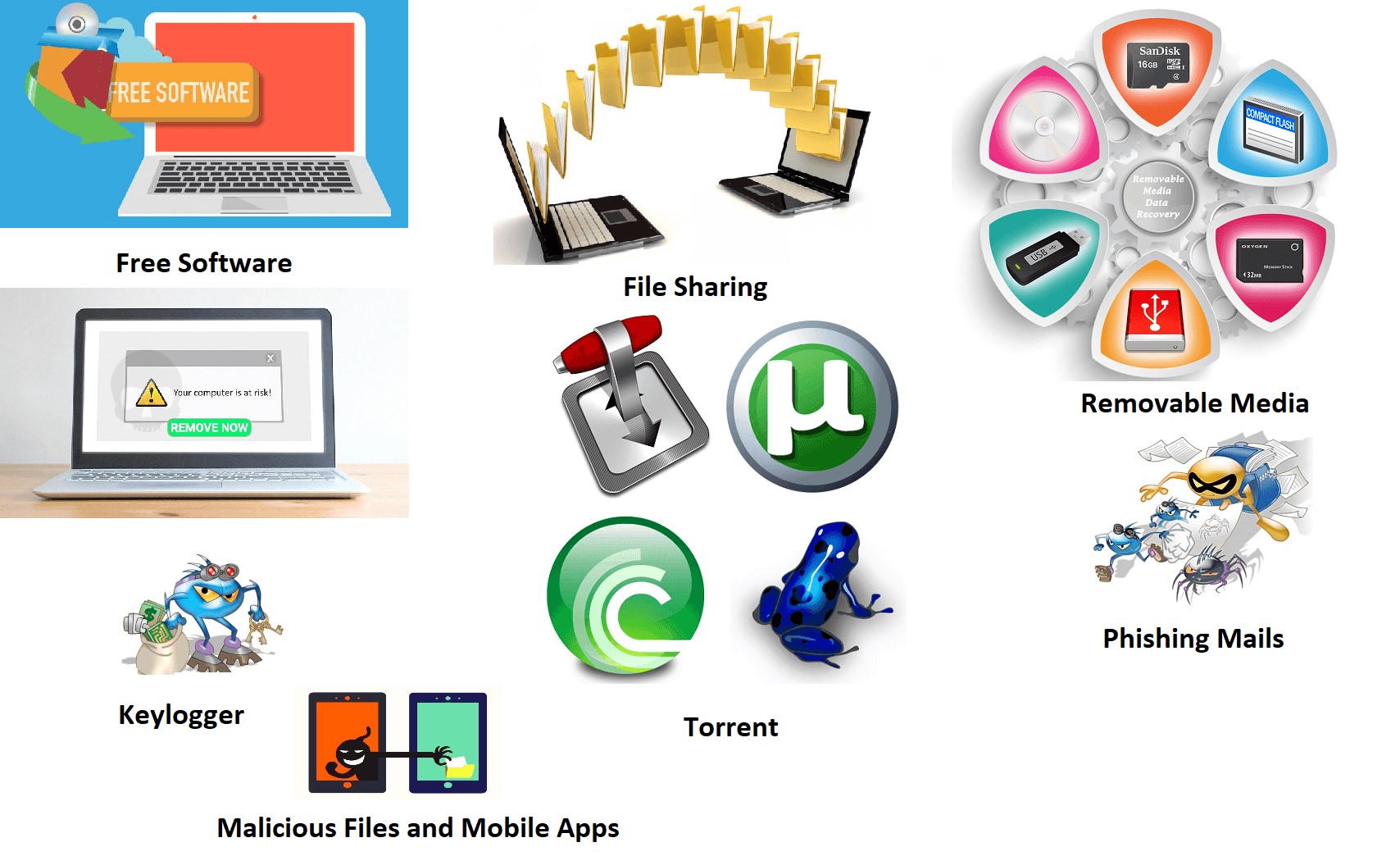

الطرق الشائعة التي تستخدمها البرامج الضارة للوصول إلى نظامك

البرامج الضارة ضارة عمدًا ، فهي تستهدف المعلومات الشخصية والتجارية والمالية الحساسة لتحقيق مكاسب مالية. يعمل دون أن يتم اكتشافه على النظام ويسرق البيانات.

هناك عدة طرق لاستخدام البرامج الضارة التي تنتشر في نظام ما ، بعضها موضح أدناه:

1. رسائل البريد الإلكتروني العشوائية

الطريقة التقليدية لخداع المستخدمين لتنزيل ملفات ضارة. عادة ، يتم إرسال بريد إلكتروني يحتوي على مرفق ضار مما يجعل المستخدم يعتقد أنه فاز في يانصيب أو حصل على وظيفة في الخارج. بمجرد أن يقع المستخدم في غرامها ويقوم بتنزيل البرامج الضارة المرفقة يتم تثبيتها على جهاز الكمبيوتر.

بالإضافة إلى ذلك ، أرسل مجرمو الإنترنت رسائل بريد إلكتروني يبدو أنها واردة من شخص معروف سواء كان صديقًا أو قريبًا أو أي مصدر موثوق. يمكن لبعض رسائل البريد الخبيثة إصابة الجهاز حتى بدون فتحه أو تنزيله.

2. وسائط التخزين

يعد نشر العدوى عبر محركات الأقراص القابلة للإزالة مثل USB أو HDD أو محركات أقراص خارجية أخرى طريقة شائعة أخرى لنشر البرامج الضارة ونظام الهجوم. يمكن بسهولة مهاجمة أجهزة الكمبيوتر في المختبر أو المكتب أو المنزل إذا تم توصيل USB أو وسائط التخزين المصابة بالنظام.

لذلك ، للبقاء محميًا ، يجب على المرء فحص الجهاز قبل نقل الملفات.

3. البرامج المارقة

تنتشر التعليمات البرمجية الخبيثة في نظام من خلال البرامج المقرصنة. في معظم الحالات ، وجد أن البرامج الضارة يتم إرفاقها بمنتج أصلي عند تنزيلها من مواقع أو ملفات تابعة لجهات خارجية تتم مشاركتها عبر شبكات نظير إلى نظير إلى شبكات يتم تثبيتها على النظام.

بالإضافة إلى ذلك ، يتم استخدام برنامج غير مرغوب فيه يتضمن أشرطة أدوات أو برامج لنشر العدوى.

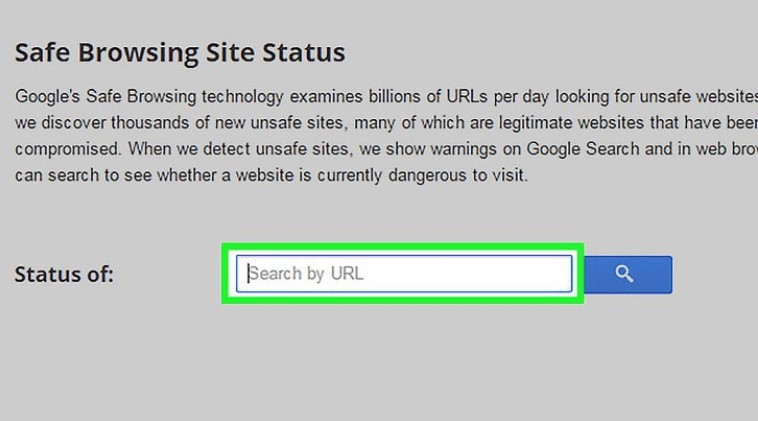

4. صفحات الويب التي تم اختراقها أو اختراقها

تستخدم البرامج الضارة نقاط ضعف معروفة في البرامج (ثغرة في أمان البرامج) لإصابة جهاز الكمبيوتر الخاص بك. ما يفعله مجرمو الإنترنت هو أنهم يخترقون موقعًا شرعيًا ويحقنون برنامجًا ضارًا. هذا يعني أنه عندما يزور المستخدم الموقع المخترق ، يصاب الجهاز الخاص به. للبقاء محميًا ، يجب أن ننتبه دائمًا إلى عنوان URL.

اقرأ أيضًا: DeepLocker: تسليح الذكاء الاصطناعي في تطوير البرمجيات الخبيثة

5. الشبكات الاجتماعية

يستفيد مؤلفو البرامج الضارة من إدماننا على وسائل التواصل الاجتماعي ويصيبون ملف التعريف بالديدان. هذا يعني أن أي شخص يزور صفحة الملف الشخصي المصابة سيصاب تلقائيًا بالبرامج الضارة.

أيضًا ، غالبًا ما تكون إعلانات تطبيقات الجهات الخارجية التي تراها أثناء الوصول إلى الوسائط الاجتماعية مصابة. لذلك ، يجب على المرء أن يكون حذرًا أثناء إعطاء موافقته وتنزيل التطبيق.

6. الإنترنت

إن تصفح الويب هو النشاط الذي نقوم به جميعًا معتقدين أنه نشاط خاص ، ولكن في الواقع ، عندما تتصفح الويب ، ينتهي بك الأمر بتعريض نظامك للتهديدات غير المرغوب فيها وجهات الاتصال التي لديها جهاز كمبيوتر وإمكانية الوصول إلى الإنترنت. من خلال زيارة أحد المواقع أو النقر فوق ارتباط ، تصبح ضحية محتملة لهجمات البرامج الضارة.

7. البرامج التي عفا عليها الزمن

يبحث مؤلفو البرامج الضارة عن الثغرات الموجودة في البرامج القديمة ، لأنها أسهل طريقة للوصول إلى نظامك. لذلك ، أثناء تصفح الويب باستخدام برامج قديمة ، يجب أن تكون حذرًا. الطريقة الوحيدة التي يمكنك من خلالها البقاء محميًا هي تحديث البرنامج إلى أحدث إصدار. تنطبق هذه القاعدة على المتصفح ونظام التشغيل والمكونات الإضافية.

8. شبكات المنطقة المحلية (LAN)

شبكة المنطقة المحلية هي مجموعة من أجهزة الكمبيوتر المتصلة محليًا. في حالة إصابة جهاز متصل بالشبكة ، فإن الشبكة الكاملة معرضة لخطر الاختراق.

9. تبادل الملفات من نظير إلى نظير (P2P)

إذا كنت تشارك البيانات باستخدام التورنت أو أي برنامج لمشاركة الملفات ، فقد تنتشر البرامج الضارة إلى جهاز الكمبيوتر الخاص بك باستخدام الثغرات الأمنية المكتشفة في برامج مشاركة الملفات هذه.

10. النوافذ المنبثقة

مع مرور الوقت أصبح مؤلفو البرامج الضارة متطورين ، يستخدمون النوافذ المنبثقة للشاشة لإخفاء البرامج الضارة. ما يفعلونه هو إظهار رسائل منبثقة مع رسالة تنبيه تقرأ أن جهازك مصاب ، لإصلاح الأخطاء ، قم بتثبيت البرنامج مجانًا. بمجرد أن يقع المستخدم في حبها ويقوم بتثبيت البرنامج لإصلاح الأخطاء ، ينتهي به الأمر بتثبيت البرامج الضارة.

11. الأجهزة المحمولة

أصبحت الأجهزة المحمولة حاملة شائعة للبرامج الضارة. مع تزايد عدد مستخدمي الهواتف الذكية ، أصبح مهاجمو البرامج الضارة أكثر استعدادًا لاختراق الجهاز بتطبيقات ضارة.

الآن بعد أن عرفنا بعض الطرق الشائعة لاستخدام البرامج الضارة التي تدخل إلى نظامك. حان الوقت لمعرفة كيفية تجنب البرامج الضارة.

يجب أن تقرأ: Triout- إطار عمل ضار يحول تطبيقات Android إلى برامج تجسس

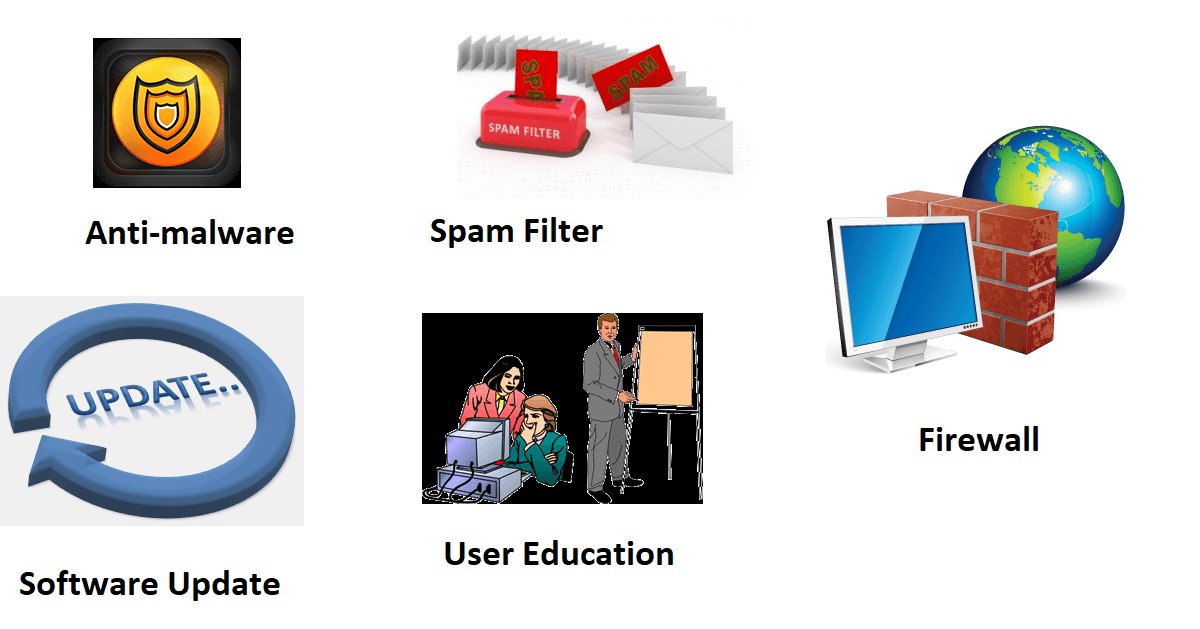

كيف تتجنب البرامج الضارة؟

لا تؤدي الإصابة بالبرامج الضارة إلى اختراق البيانات فحسب ، بل إنها تجعل عمليات الاتصال بطيئة أيضًا. للبقاء محميًا من هجمات البرامج الضارة هنا ، نقدم لك بعض النصائح:

- برنامج مكافحة البرامج الضارة - أفضل رهان للبقاء محميًا من هجمات البرامج الضارة هو تشغيل برنامج مكافحة البرامج الضارة المحدث والمعروف. حيث يساعد البرنامج على تدمير البرامج المارقة من التثبيت. يمكن أن يأتي برنامج مكافحة البرامج الضارة مثل Advanced System Protector لإنقاذك ، فهو يقوم بمسح نظامك بدقة بحثًا عن جميع أنواع الإصابة بالبرامج الضارة وتحديث التعريف المنتظم هو وظيفة إضافية.

- عوامل تصفية البريد العشوائي - لحظر تلقي رسائل البريد الإلكتروني من مرسلين غير معروفين ولتلقي التنبيهات ، يجب استخدام برنامج تصفية البريد العشوائي. لأنها تساعد على البقاء محميًا من عمليات التصيد الاحتيالي.

- جدران الحماية - تعمل جدران الحماية كرجال شرطة يمنعون الوصول غير المصرح به. قد لا يكون جدار الحماية قادرًا على منع تثبيت البرامج الضارة ولكن يمكنه اكتشاف العمليات الضارة التي تحاول التحكم في نظامك.

- تحديثات منتظمة - للحفاظ على حماية الشبكة ، يجب تثبيت التحديثات المنتظمة لأنها تصحح أي ثغرة أمنية تم اكتشافها في البرنامج.

- الفطرة السليمة - أسهل طريقة للتعامل مع هجوم البرامج الضارة هي عدم التعرض للخداع. مع وضع الأشياء الصغيرة في الاعتبار ، يمكنك البقاء في مأمن من هذه التهديدات الشائنة. الأكثر شيوعًا هو دائمًا التدقيق الإملائي والنحوي للمحتوى إذا وجدت أنه غير صحيح ، فلا تقع عليه لأنه برنامج ضار.

- تعليم المستخدم - تدريب المستخدمين هو أفضل ممارسة يمكن لأي شخص اعتمادها لتجنب هجوم البرامج الضارة. حيث أنه يساعد المستخدم على تحديد البرامج الضارة المحتملة مثل رسائل البريد الإلكتروني المخادعة والتطبيقات المارقة والمزيد.

- احصل على نسخ احتياطية منتظمة - إن الاحتفاظ بنسخة احتياطية منتظمة وآلية يبقيك دائمًا محميًا من برامج الفدية وهجمات الفيروسات المدمرة.

ستساعدنا هذه النصائح بالتأكيد على البقاء متقدمًا على الجهات الفاعلة في مجال البرامج الضارة. لكن التفكير في أنك محمي بنسبة 100٪ سيكون أكبر خطأ يمكن أن يرتكبه أي شخص. لأن مشكلة هجمات البرمجيات الخبيثة لن تنتهي قريباً. ستستمر القنوات التي يمكن أن تهاجمها البرامج الضارة في التطور مع مرور الوقت.

سيستمر مجرمو الإنترنت في ابتكار وسائل جديدة لتثبيت البرامج الضارة على جهازك.

لذلك ، إذا كنت ترغب في البقاء محميًا من هذه الهجمات ، فأنت بحاجة إلى اكتساب أكبر قدر ممكن من المعرفة حول هذه الهجمات ويجب عليك دائمًا تحديث البرامج ونظام التشغيل جنبًا إلى جنب مع تشغيل برنامج محدث لمكافحة الفيروسات.