Jak złośliwe oprogramowanie atakuje i rozprzestrzenia się na twoim komputerze?

Opublikowany: 2018-09-07Cyberataki i zagrożenia ze strony złośliwego oprogramowania stają się trwałe i nie ustaną w najbliższym czasie. Oznacza to, że każdy system jest narażony na ataki złośliwego oprogramowania. Zaatakowany użytkownik jest tym, czego szukają atakujący, aby zinfiltrować sieć i uzyskać dostęp do poufnych danych osobowych.

Dlatego, aby zachować ochronę, musimy wiedzieć, czym jest złośliwe oprogramowanie i jak złośliwe oprogramowanie atakuje.

Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie jest połączeniem złośliwego oprogramowania i obejmuje wirusa konia trojańskiego, robaki i inne złośliwe zagrożenia. Kiedy łączymy się z Internetem w celu przeglądania, uzyskiwania dostępu i czytania wiadomości e-mail lub czegokolwiek, nasz system jest narażony na ataki złośliwego oprogramowania. Wszystkie urządzenia, czy to komputery PC, tablety, smartfony, są stale zagrożone wirusami komputerowymi i złośliwym oprogramowaniem.

Złośliwe oprogramowanie może przeniknąć do systemu na kilka sposobów, tutaj wyjaśniamy je i jak zachować ochronę.

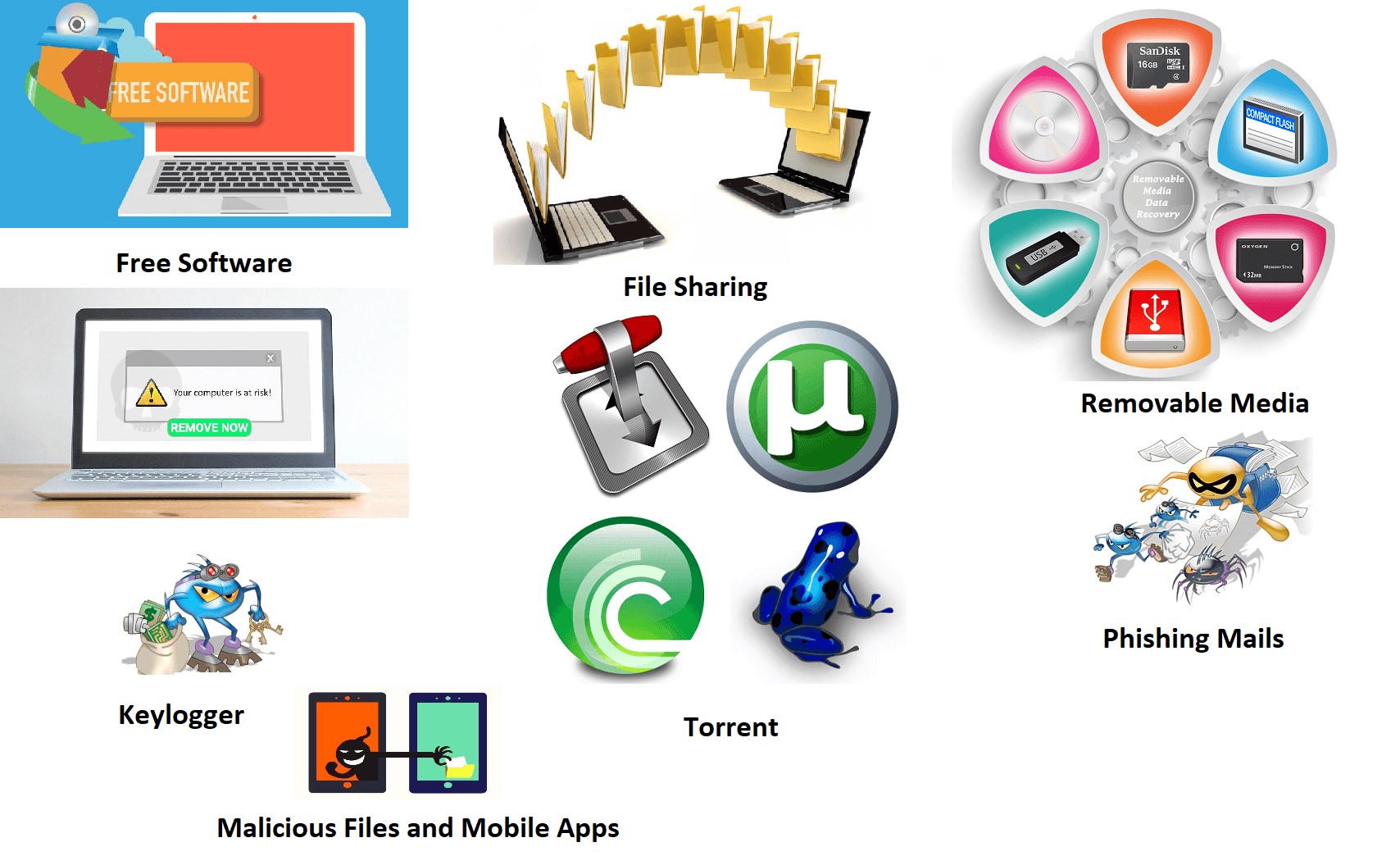

Typowe sposoby używane przez złośliwe oprogramowanie w celu dostania się do systemu

Złośliwe oprogramowanie jest celowo wrogie, atakuje poufne informacje osobiste, biznesowe i finansowe w celu uzyskania korzyści finansowych. Działa niepostrzeżenie w systemie i kradnie dane.

Istnieje kilka sposobów, w jakie złośliwe oprogramowanie rozprzestrzenia się w systemie, niektóre z nich wyjaśniono poniżej:

1. Wiadomości spamowe

Tradycyjna metoda nakłaniania użytkowników do pobierania szkodliwych plików. Zazwyczaj wysyłana jest wiadomość e-mail ze złośliwym załącznikiem, w której użytkownik sądzi, że wygrał na loterii lub dostał pracę za granicą. Gdy użytkownik zakocha się w tym i pobierze złośliwy załącznik, na komputerze zostanie zainstalowane złośliwe oprogramowanie.

Ponadto cyberprzestępcy wysyłali nawet wiadomości e-mail, które wydają się pochodzić od znanego przyjaciela, krewnego lub dowolnego zaufanego źródła. Niektóre złośliwe wiadomości e-mail mogą infekować komputer nawet bez otwierania lub pobierania.

2. Nośniki pamięci

Rozprzestrzenianie infekcji za pośrednictwem dysków wymiennych, takich jak USB, HDD lub inne dyski zewnętrzne, to kolejny powszechny sposób rozprzestrzeniania złośliwego oprogramowania i atakowania systemu. Komputery w laboratorium, biurze lub w domu można łatwo zaatakować, jeśli do systemu zostanie podłączony zainfekowany nośnik USB lub nośnik pamięci.

Dlatego, aby zachować ochronę, należy przeskanować urządzenie przed przesłaniem plików.

3. Nieuczciwe oprogramowanie

Złośliwy kod rozprzestrzenia się w systemie za pośrednictwem pirackiego oprogramowania. W większości przypadków okazało się, że złośliwe oprogramowanie jest dołączane do oryginalnego produktu po pobraniu z witryn stron trzecich lub plików udostępnianych za pośrednictwem sieci peer-to-peer do sieci, które zostały zainstalowane w systemie.

Poza tym potencjalnie niechciany program, który zawiera paski narzędzi lub programy, jest używany do rozprzestrzeniania infekcji.

4. Zhakowane lub zhakowane strony internetowe

Złośliwe oprogramowanie wykorzystuje znane luki w zabezpieczeniach oprogramowania (lukę w zabezpieczeniach oprogramowania), aby zainfekować komputer. Cyberprzestępcy włamują się do legalnej witryny i wstrzykują złośliwe oprogramowanie. Oznacza to, że gdy użytkownik odwiedza zaatakowaną witrynę, jego komputer zostaje zainfekowany. Aby zachować ochronę, musimy zawsze zwracać uwagę na adres URL.

Przeczytaj także : DeepLocker: uzbrajanie AI w tworzeniu złośliwego oprogramowania

5. Sieci społecznościowe

Twórcy szkodliwego oprogramowania wykorzystują nasze uzależnienie od mediów społecznościowych i infekują profil robakami. Oznacza to, że każdy, kto odwiedzi zainfekowaną stronę profilu, zostanie automatycznie zainfekowany przez złośliwe oprogramowanie.

Ponadto reklamy aplikacji innych firm, które widzisz podczas uzyskiwania dostępu do mediów społecznościowych, są w większości zainfekowane. Dlatego należy zachować ostrożność podczas wyrażania zgody i pobierania aplikacji.

6. Internet

Surfowanie po sieci to aktywność, którą wszyscy uważamy za aktywność prywatną, ale w rzeczywistości, kiedy przeglądasz sieć, narażasz swój system na niepożądane zagrożenia i kontakty, które mają komputer i dostęp do Internetu. Odwiedzając witrynę lub klikając łącze, stajesz się potencjalną ofiarą ataku złośliwego oprogramowania.

7. Nieaktualne oprogramowanie

Autorzy złośliwego oprogramowania szukają luk w przestarzałym oprogramowaniu, ponieważ jest to najłatwiejszy sposób na uzyskanie dostępu do systemu. Dlatego podczas surfowania po sieci za pomocą przestarzałego oprogramowania należy zachować ostrożność. Jedynym sposobem na zachowanie ochrony jest aktualizacja oprogramowania do najnowszej wersji. Ta zasada dotyczy Twojej przeglądarki, systemu operacyjnego i wtyczek.

8. Sieci lokalne (LAN)

Sieć lokalna to grupa lokalnie podłączonych komputerów. Jeśli podłączone urządzenie w sieci zostanie zainfekowane, cała sieć jest zagrożona.

9. Udostępnianie plików peer-to-peer (P2P)

Jeśli udostępniasz dane za pomocą torrentów lub dowolnego oprogramowania do udostępniania plików, złośliwe oprogramowanie może rozprzestrzeniać się na Twój komputer za pomocą luk wykrytych w tym oprogramowaniu do udostępniania plików.

10. Wyskakujące okienka

Z czasem twórcy złośliwego oprogramowania stają się coraz bardziej wyrafinowani i używają wyskakujących okienek do ukrywania złośliwego oprogramowania. To, co robią, to wyświetlanie wyskakujących wiadomości z komunikatem ostrzegawczym, że komputer jest zainfekowany, aby naprawić błędy, zainstaluj program za darmo. Gdy użytkownik zakocha się w tym i zainstaluje oprogramowanie, aby naprawić błędy, w końcu instaluje złośliwe oprogramowanie.

11. Urządzenia mobilne

Urządzenia mobilne stają się powszechnym nośnikiem złośliwego oprogramowania. Wraz ze wzrostem liczby użytkowników smartfonów osoby atakujące złośliwe oprogramowanie są coraz bardziej skłonne do infiltracji urządzenia za pomocą złośliwych aplikacji.

Teraz, gdy znamy kilka typowych sposobów, w jakie złośliwe oprogramowanie dostaje się do twojego systemu. Czas dowiedzieć się, jak unikać złośliwego oprogramowania.

Trzeba przeczytać: Triout — platforma złośliwego oprogramowania, która zamienia aplikacje na Androida w oprogramowanie szpiegujące

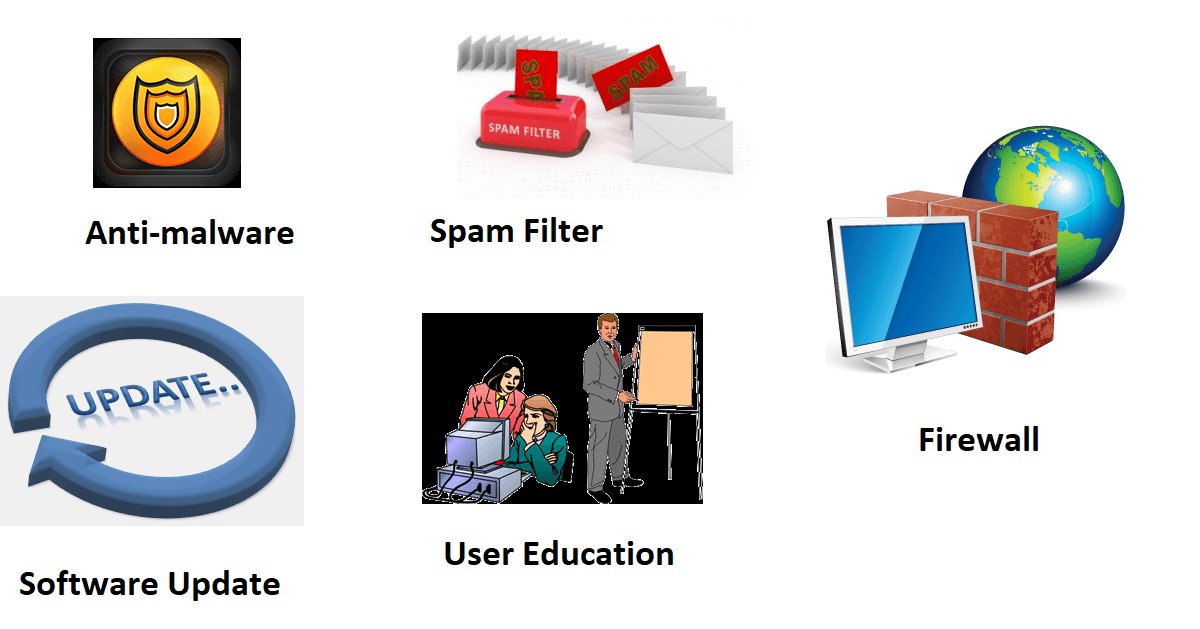

Jak uniknąć złośliwego oprogramowania?

Infekcja złośliwym oprogramowaniem nie tylko prowadzi do naruszenia danych, ale także spowalnia procesy komunikacyjne. Aby chronić się przed atakami złośliwego oprogramowania, przedstawiamy kilka wskazówek:

- Oprogramowanie chroniące przed złośliwym oprogramowaniem — najlepszym sposobem na ochronę przed atakami złośliwego oprogramowania jest uruchomienie zaktualizowanego i dobrze znanego oprogramowania chroniącego przed złośliwym oprogramowaniem. Ponieważ program pomaga zniszczyć nieuczciwe oprogramowanie przed instalacją. Oprogramowanie chroniące przed złośliwym oprogramowaniem, takie jak Advanced System Protector, może przyjść Ci z pomocą, dokładnie skanuje system w poszukiwaniu wszelkiego rodzaju infekcji złośliwym oprogramowaniem, a regularna aktualizacja definicji jest dodatkiem.

- Filtry spamu – Aby zablokować otrzymywanie wiadomości e-mail od nieznanych nadawców i otrzymywać alerty, należy użyć oprogramowania filtrującego spam. Ponieważ pomagają chronić się przed oszustwami typu phishing.

- Zapory — zapory działają jak gliniarze, którzy blokują nieautoryzowany dostęp. Zapora może nie być w stanie zapobiec instalacji złośliwego oprogramowania, ale może wykryć złośliwe operacje, które próbują kontrolować system.

- Regularne aktualizacje — aby zapewnić ochronę sieci, należy regularnie instalować aktualizacje, które usuwają wszelkie luki w zabezpieczeniach wykryte w oprogramowaniu.

- Zdrowy rozsądek — najłatwiejszym sposobem walki z atakiem złośliwego oprogramowania jest nie dać się oszukać. Mając na uwadze drobiazgi, możesz być bezpieczny przed tymi nikczemnymi zagrożeniami. Najczęstszym ze wszystkich jest zawsze sprawdzanie pisowni i gramatyki treści, jeśli uznasz je za niepoprawne, nie daj się nabrać, ponieważ jest to złośliwe oprogramowanie.

- Edukacja użytkowników — szkolenie użytkowników to najlepsza praktyka, jaką każdy może zastosować, aby uniknąć ataku złośliwego oprogramowania. Ponieważ pomaga użytkownikowi zidentyfikować potencjalne złośliwe oprogramowanie, np. wiadomości phishingowe, nieuczciwe aplikacje i inne.

- Rób regularne kopie zapasowe — regularne i automatyczne tworzenie kopii zapasowych zawsze zapewnia ochronę przed oprogramowaniem ransomware i niszczycielskimi atakami wirusów.

Te wskazówki z pewnością pomogą nam pozostać o krok przed cyberprzestępcami złośliwego oprogramowania. Ale myślenie, że jesteś w 100% chroniony, będzie największym błędem, jaki można popełnić. Ponieważ problem ataków złośliwego oprogramowania nie zakończy się tak szybko. Kanały, za pomocą których złośliwe oprogramowanie może atakować, będą z czasem ewoluować.

Cyberprzestępcy będą nadal opracowywać nowe sposoby instalowania złośliwego oprogramowania na twoim komputerze.

Dlatego, jeśli chcesz być chroniony przed tymi atakami, musisz zdobyć jak najwięcej wiedzy na temat tych ataków i zawsze powinieneś aktualizować oprogramowanie, system operacyjny i uruchamiać zaktualizowane oprogramowanie antywirusowe.