Jak działają hakerzy i jak się chronić?

Opublikowany: 2018-08-18Zagrożenia komputerowe są zazwyczaj tworzone przez komputerowych drapieżników (hakerów), których celem jest prześladowanie innych dla ich osobistych korzyści. Gdy sprawca uzyska dostęp do komputera ofiary, instaluje złośliwy kod w systemie użytkownika w celu zbierania danych osobowych. Stąd kradzież, zmiana, niszczenie danych osobowych.

Ale kim jest ta osoba i dlaczego to robi?

Wszystko to robi haker, zwykle doświadczony programista, który znajduje luki w systemie komputerowym i wykorzystuje je dla osobistych korzyści.

Stosowana przez niego metoda znana jest jako hakowanie, nielegalny sposób uzyskiwania dostępu do urządzeń, stron internetowych w celu kradzieży danych osobowych, które mogą zostać wykorzystane do popełnienia przestępstw internetowych.

Czym jest hakowanie?

Hakowanie przypomina polowanie na padlinożerców, gdzie haker musi zbierać wskazówki i rozwiązywać złożone logiczne łamigłówki ukryte w labiryncie danych i kodu, aby uzyskać osobiste i poufne informacje ofiary.

Ale dlaczego hakerzy to robią?

Za każdym włamaniem wykonywanym przez hakerów kryje się motyw, może to być:

- Kradzież danych.

- Zysk finansowy lub

- Aby uzyskać nieuczciwą przewagę nad konkurentami.

Ale jacy hakerzy to wszystko robią?

Hakerów można ogólnie podzielić na trzy różne klasy, w zależności od metody i wykonywanej przez nich czynności:

● Biały Kapelusz

Hakerzy, którzy przestrzegają zestawu zasad, włamują się zgodnie z zasadami i mają pełne, umowne pozwolenie na włamanie się do systemu, są hakerami.

● Czarny Kapelusz

Nazwa wystarczy, aby wyjaśnić, do jakiej kategorii hakerów zalicza się Black Hat. Zazwyczaj do tej kategorii należą hakerzy zaangażowani w nielegalną działalność, którzy włamują się do systemu dla osobistych korzyści.

● Szary Kapelusz

Hakerzy, którzy znajdują się między White Hat a Black Hat, to hakerzy Grey Hat. Ogólnie rzecz biorąc, ci, którzy stosują nieakceptowane sposoby dostępu do systemu, to hakerzy Gray Hat. Nie mają żadnych złośliwych intencji za wszystkim, co robią. Po prostu ich metody są nie do przyjęcia.

Teraz, gdy wiemy, kim jest haker, dlaczego włamuje się do systemu. Następnym krokiem jest dowiedzenie się, jak znajduje swój cel.

Jak hakerzy znajdują cel?

Każdy korzystający z komputera podłączonego do Internetu jest celem. Ponieważ wszystkie podłączone urządzenia są podatne na ataki hakerów komputerowych i internetowych drapieżników.

Hakerzy wysyłają do użytkowników wiadomości phishingowe, spamowe lub wiadomości błyskawiczne, a nawet projektują fałszywe strony internetowe, aby dostarczać niebezpieczne złośliwe oprogramowanie. Ponadto zawsze szukają maszyn, które nie są chronione przez firewall, ponieważ są najłatwiejszym celem. Oznacza to, że każdy komputer bez zapory lub oprogramowania antywirusowego jest celem i każdy, kto otworzy spam lub pobierze złośliwy załącznik, jest zagrożony.

Po znalezieniu celu, co haker robi z maszyną?

Rzeczy, które może zrobić haker:

Poza tym instalowanie złośliwego oprogramowania, oprogramowania szpiegującego na podłączonym komputerze haker może również wykonywać następujące czynności:

- Przechwytuje nazwy użytkowników i hasła, aby uzyskać dostęp do kont bankowych i ukraść pieniądze.

- Punktacja kredytowa ruin.

- Może poprosić o nowe kody PIN do konta, korzystając ze skradzionych danych.

- Dokonywać zakupów.

- Dodaj siebie jako autoryzowanego użytkownika, aby korzystać z kredytu.

- Niewłaściwe używanie i używanie numeru ubezpieczenia społecznego.

- Sprzedawaj skradzione dane zainteresowanym stronom, które następnie wykorzystają je do nielegalnych lub nielegalnych celów

Rzeczywiście, internetowe drapieżniki stanowią poważne zagrożenie, a ci, którzy myślą, że są bezpieczni, mylą się. Prosty błąd, taki jak pobranie załącznika od nieznanej osoby, spotkanie z przyjacielem online bez ostrożności może sprawić, że staniesz się ofiarą.

Jak te hacki są wykonywane?

Zwykle wokół nas mają miejsce dwa rodzaje włamań: exploity zero-day i złośliwe skrypty.

exploit dnia zerowego

Exploity nigdy wcześniej nie widziane, nazywane są hackami dnia zerowego i są najgorszym i najbardziej szkodliwym ze wszystkich hacków. Ponieważ nikt nigdy nie widział tych hacków, nie mogą ich wykryć, a zatem nie są w stanie obronić organizacji ani osoby. Osoby stojące za tymi hackami to przerażający sprytni hakerzy.

Złośliwe skrypty

Hacki przeprowadzane przy użyciu złośliwego kodu napisanego przez kogoś w celu kradzieży danych. Te hacki są obecnie powszechne i zwykle każdy używa tych skryptów do zarabiania pieniędzy. Uruchamianie skryptów nie jest trudne do stworzenia. Hakerzy muszą po prostu znaleźć cel i uruchomić skrypt. Wraz ze wzrostem liczby podłączonych urządzeń znalezienie celu stało się naprawdę proste.

Jak działają te skrypty?

- Haker wysyła e-maile phishingowe do tysięcy użytkowników ze złośliwym kodem jako załącznik.

- Po otwarciu załącznika złośliwy kod zostaje zainstalowany, a haker może uzyskać dostęp do wszystkich danych osobowych ofiary.

Aby uniknąć takich włamań, należy zawsze uruchamiać zaktualizowany program antywirusowy na komputerze.

Przeczytaj także : Niezbędne wskazówki, jak unikać wirusów komputerowych

Najnowsze strategie stosowane przez hakerów

Wyłudzanie informacji, wiadomości spamowe, złośliwe załączniki to stare, ale skuteczne metody. Jednak z czasem użytkownicy stali się sprytni i nie dają się już nabrać na takie sztuczki, dlatego hakerzy musieli przyjąć różne strategie, aby oszukać użytkowników.

Poniżej wyjaśniamy najczęstsze strategie stosowane przez hakerów w celu kradzieży danych:

- Oszustwa phishingowe: Najstarsza, ale najskuteczniejsza metoda również wymaga pewnej improwizacji. W dzisiejszych czasach zamiast wysyłać złośliwe e-maile, hakerzy wysyłają wiadomości tekstowe ze złośliwymi linkami, aby uzyskać dostęp do podłączonych urządzeń.

- Złośliwe oprogramowanie: zwykle hakerzy wysyłają użytkownikowi złośliwe oprogramowanie jako załącznik do wiadomości e-mail, ale z czasem znaleźli różne sposoby. Teraz tworzą fałszywą witrynę lub infekują oryginalne witryny, aby nakłonić użytkownika do pobrania złośliwego kodu. Malware ma na celu kradzież danych lub przejęcie systemu w celu uruchamiania programów dla osobistych korzyści oszustów.

- Infekcje ransomware i oszustwa : ten atak ma miejsce, gdy użytkownik odwiedza witrynę, która instaluje oprogramowanie ransomware. Po zainstalowaniu zablokuje użytkownikowi dostęp do systemu, dopóki nie zostanie zapłacony okup. Kolejna odmiana tego scareware. Hakerzy wyświetlają użytkownikowi losowy komunikat o błędzie, gdy odwiedza on witrynę. Kiedy klika komunikat o błędzie, jego komputer jest zainfekowany i aby rozwiązać problem, musi zadzwonić pod numer. Gdy to zrobi, dzwoniący nakłania użytkownika do ujawnienia swoich danych osobowych.

- Reklama internetowa: Stosunkowo nowa metoda wabienia użytkowników i infekowania maszyny. W tym haker wysyła ukierunkowane e-maile lub po prostu wyświetla reklamy, klikając w które infekuje komputer użytkownika.

- Internet rzeczy: celem jest najczęstszy rodzaj ataku w tych podłączonych urządzeniach. Haker szuka luki w zabezpieczeniach, a następnie wykorzystuje ją do rozprzestrzeniania infekcji. Jest to możliwe, ponieważ przy ich projektowaniu nie bierze się pod uwagę odpowiedniego zabezpieczenia.

Jak uchronić się przed hakerami?

Jeśli myślisz, że ochrona przed włamaniem jest niemożliwa, to się mylisz. Pamiętając o kilku prostych rzeczach, możesz chronić się przed hakerami:

- Podejmij odpowiednie działania po otrzymaniu ostrzeżenia o zabezpieczeniach.

- Postępuj zgodnie ze wszystkimi instrukcjami bezpieczeństwa podanymi przez Twój zespół IT.

Poza tym zawsze uruchamiaj zaktualizowany program antywirusowy.

Powyżej wyjaśniliśmy kilka podstawowych wskazówek. Poza tym powinieneś pamiętać o następujących rzeczach, gdy jesteś online, aby chronić się przed włamaniem.

- Zawsze sprawdzaj wszystkie konta osobiste, jeśli zauważysz jakiekolwiek rozbieżności bez żadnych opóźnień.

- Zachowaj czujność, dołączając do pokoju rozmów lub publikując osobiste rzeczy online.

- Ogranicz dane osobowe, które publikujesz w mediach społecznościowych.

- Monitoruj otrzymane żądanie online.

- Unikaj prowadzenia rozmów osobistych i finansowych lub udostępniania takich informacji w Internecie.

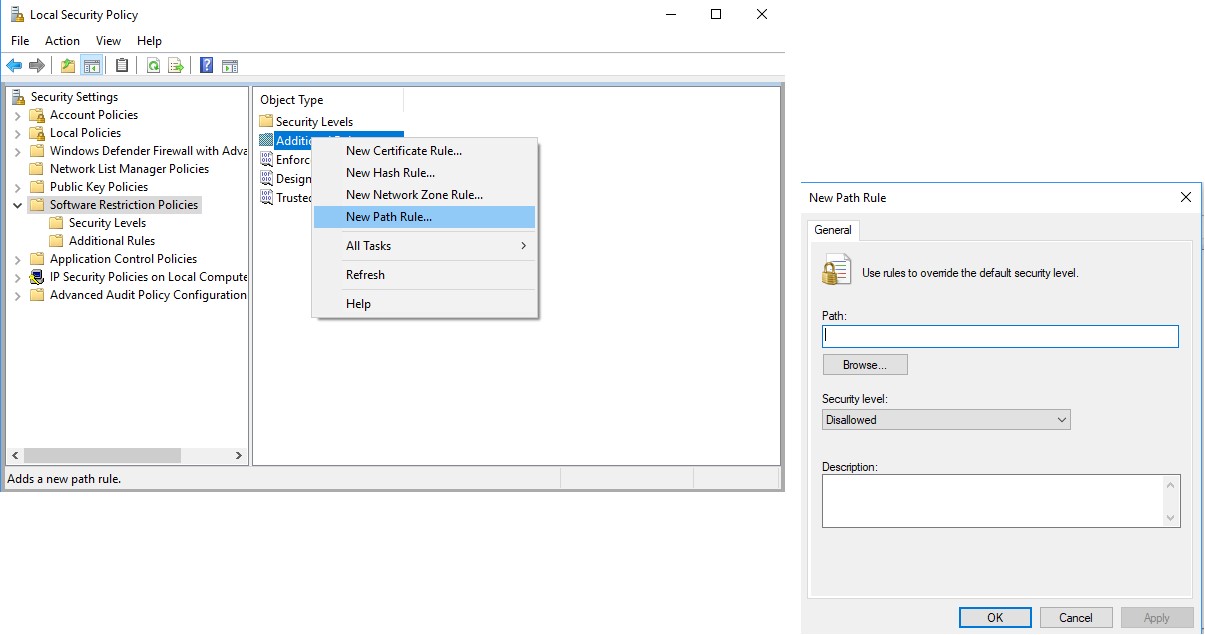

Wskazówki dotyczące bezpieczeństwa, aby zapobiec zhakowaniu

- Użyj dwukierunkowego systemu bezpieczeństwa (firewall).

- Użyj zaktualizowanego systemu operacyjnego.

- Sprawdzaj ustawienia zabezpieczeń przeglądarki.

- Unikaj odwiedzania niezaufanych stron internetowych.

- Pobieraj oprogramowanie z zaufanych witryn.

- Unikaj pobierania bezpłatnego oprogramowania z niezaufanych witryn i nie ufaj żadnej aplikacji do udostępniania plików.

Wskazówki dotyczące bezpieczeństwa, aby chronić się przed infekcją za pośrednictwem poczty e-mail / złośliwego oprogramowania

- Nie otwieraj wiadomości od nieznanych nadawców.

- Usuń wiadomości, które podejrzewasz o spam.

- Uruchom zaktualizowane i najlepsze oprogramowanie zabezpieczające.

- Użyj narzędzia antyszpiegowskiego, aby chronić swoje dane.

Jeśli będziesz pamiętać o tych małych wskazówkach, z pewnością możesz mieć przewagę i zabezpieczyć się przed atakiem hakera.

To nie to, jest więcej sposobów na zabezpieczenie się przed włamaniem.

Wszyscy wiemy, że odblokowany/niechroniony komputer jest jak otwarte zaproszenie dla hakerów do uzyskania dostępu do Twoich danych. Aby zabezpieczyć system i dane przed włamaniem, należy użyć filtru antyspamowego lub skanować każdą otrzymaną wiadomość, czy to w poczcie, czy w wiadomości. Do tego można użyć Systweak Anti-Malware.

powyżej omówiliśmy motyw i typ hakerów, ale nigdy nie wspomnieliśmy, jak hakerzy się włamują. Tutaj omówimy najczęstsze błędy, które pozwalają hakerom przejąć kontrolę nad naszymi systemami i jak chronić się przed niebezpiecznymi zagrożeniami online.

Słabe hasła: z tego powodu dochodzi do 80% cyberataków. Przeważnie ludzie używają swojego imienia, daty urodzenia, imienia zwierzaka, aby utworzyć hasło, a jedno hasło jest używane do wszystkich loginów. Oznacza to, że gdy haker będzie w stanie włamać się do tego hasła, wszystkie Twoje konta zostaną naruszone.

Wskazówki dotyczące ochrony online

- Nigdy nie używaj tego samego hasła do wszystkich kont.

- Hasło powinno mieć co najmniej 20 znaków, a słowa powinny być bezużyteczne.

- Użyj znaków specjalnych: @#$*&

- Użyj dowolnego narzędzia do zarządzania hasłami, aby utworzyć losowe hasło.

Ataki złośliwego oprogramowania: gdy odwiedzasz zainfekowaną witrynę, używasz zainfekowanego dysku USB lub instalujesz aplikację dostarczającą oprogramowanie do przechwytywania naciśnięć klawiszy, haseł i danych, Twój komputer zostaje zainfekowany.

Wskazówki, jak zachować ochronę

- Zawsze uruchamiaj zaktualizowane oprogramowanie do wykrywania złośliwego oprogramowania, takie jak Advanced System Protector.

- Aktualizuj istniejące oprogramowanie.

Wiadomości phishingowe: gdy wpadasz w sztuczki, w których haker wysyła wiadomość e-mail z prośbą o podanie hasła, a Ty to robisz, myśląc, że jest to oficjalne lub pilne. wyglądać autentycznie, ale

Wskazówki, jak zachować ochronę

- Zawsze aktualizuj oprogramowanie, przeglądarkę najnowszymi łatkami bezpieczeństwa.

- Nie otwieraj linków otrzymanych automatycznie w wiadomości e-mail, skopiuj je, a następnie otwieraj, aby zobaczyć, dokąd przekierowują.

Jak chronić komputer i laptop przed hakerami?

- Zawsze aktualizuj swój program antywirusowy, zaporę sieciową i system operacyjny.

- Zainstaluj i uruchom zaktualizowane oprogramowanie antywirusowe i antyszpiegowskie.

- Utrzymywanie urządzeń Bluetooth zawsze włączony jest niewłaściwe. Należy zawsze wyłączać takie połączenia, gdy nie są używane.

Jak chronić smartfony przed włamaniem?

Smartfony są istotną częścią naszego codziennego życia. Są naszą cyfrową repliką. Przechowujemy na nim wszystkie nasze dane osobowe, finansowe i poufne. Dlatego musimy za wszelką cenę chronić je przed włamaniem. Aby je chronić, spróbuj zastosować się do poniższych wskazówek:

- Utwórz silny kod PIN lub blokadę wzorem: silne hasło to najlepsza ochrona, aby chronić urządzenie w przypadku kradzieży, ponieważ uniemożliwi przestępcy dostęp do informacji przechowywanych w telefonie. Poza tym zawsze włączaj funkcję Znajdź moje urządzenie i usuwaj wszystkie informacje za pomocą tej funkcji, aby zapobiec niewłaściwemu wykorzystaniu Twoich informacji.

- Instaluj aplikacje z zaufanych witryn.

- Aktualizuj oprogramowanie za pomocą wszystkich poprawek zabezpieczeń.

Ochrona urządzeń online

Urządzenia połączone z Internetem są w dzisiejszych czasach używane przez wszystkie te urządzenia, łączą Twój dom z Internetem i są podatne na ataki. Dlatego ważne jest, aby chronić te urządzenia, podobnie jak komputery i smartfony.

- Sprawdź nazwę swojego urządzenia i sieci: Unikaj nadawania nazwy smartfonowi lub sieci domowej. To sprawia, że Twoje urządzenie jest bardziej podatne na ataki, ponieważ haker może łatwo odgadnąć hasło i zidentyfikować pobliski punkt Wi-Fi i podłączone urządzenie. Nadaj urządzeniu inną nazwę, aby hakerowi trudno było je zidentyfikować.

- Twórz różne hasła dla wszystkich urządzeń: nigdy nie zmieniaj domyślnego hasła, zachowaj prostotę. Hasło powinno być zawsze unikalne.

Jak chronić konta internetowe?

- Usuń podejrzane e-maile

- Używaj bezpiecznych urządzeń

- Twórz silne hasła

- Używaj uwierzytelniania wieloskładnikowego na swoich kontach

- Zachowaj ostrożność, używając opcji „Zapisz moje informacje na następny raz”.

- Zarejestruj się, aby otrzymywać alerty dotyczące konta

Koniecznie przeczytaj: porady dotyczące bezpieczeństwa cybernetycznego dla przedsiębiorstw/użytkowników

Co zrobić, jeśli Twoje urządzenie lub konta internetowe zostaną zhakowane?

Jeśli podejrzewasz, że Twoje urządzenie lub konto internetowe zostało zhakowane, musisz natychmiast wykonać następujące czynności.

- Odłącz urządzenie i zleć sprawdzenie przez specjalistę ds. bezpieczeństwa.

- Zmień swoje hasła

- Zachowaj czek na rachunkach finansowych

- Poinformuj innych

- Zwróć uwagę na innych użytkowników: często ludzie nie zwracają uwagi na swoją skrzynkę pocztową, chyba że ktoś inny zauważy podejrzaną aktywność i poinformuje ich, że ich konto zostało zhakowane. Jeśli zauważysz nietypową aktywność na e-mailu lub koncie w mediach społecznościowych danej osoby, może to oznaczać, że konto zostało zhakowane. Unikaj odpowiadania na e-maile lub wiadomości otrzymywane z takich kont, poinformuj daną osobę i poinformuj ją o problemie.

Mam nadzieję, że teraz jesteś w stanie zrozumieć, kim jest haker, w jaki sposób przeprowadza hakowanie i jak chronić siebie i podłączone urządzenia.

Gdy będziesz pamiętać o wszystkich tych punktach, będziesz mógł bronić się przed najczęstszymi oszustwami.