Как работают хакеры и как защитить себя?

Опубликовано: 2018-08-18Компьютерные угрозы обычно создаются компьютерными хищниками (хакерами), целью которых является преследование других в личных целях. Как только преступник получает доступ к компьютеру жертвы, он или она устанавливает вредоносный код в систему пользователя для сбора личной информации. Отсюда кража, изменение, уничтожение личной информации.

Но кто этот человек и почему он это делает?

Все это делает хакер, обычно опытный программист, который находит уязвимости в компьютерных системах и использует их в личных целях.

Метод, который он использует, известен как взлом, незаконный способ доступа к устройствам, веб-сайтам для кражи личной информации, которая может быть использована для совершения онлайн-преступлений.

Что такое взлом?

Взлом похож на охоту за мусором, где хакеру необходимо собрать улики и решить сложную логическую головоломку, спрятанную в лабиринте данных и кода, чтобы получить личную и конфиденциальную информацию жертвы.

Но почему хакеры это делают?

За каждым взломом, выполненным хакерами, стоит мотив, это может быть:

- Кража данных.

- Финансовая выгода или,

- Чтобы получить несправедливое преимущество перед конкурентами.

Но какие типы хакеров делают все это?

Хакеров можно разделить на три разных класса в зависимости от методов и действий, которые они выполняют:

● Белая шляпа

Хакеры, которые следуют набору правил, взламывают по правилам и имеют полное, договорное разрешение на взлом системы, являются хакерами в шляпе.

● Черная шляпа

Названия достаточно, чтобы объяснить, к какой категории хакеров относится Black Hat. Обычно под эту категорию подпадают хакеры, занимающиеся незаконной деятельностью и взламывающие систему в личных целях.

● Серая шляпа

Хакеры, находящиеся между White Hat и Black Hat, являются хакерами Grey Hat. Как правило, те, кто использует неприемлемые способы доступа к системе, являются хакерами Серой Шляпы. У них нет злого умысла за всем, что они делают. Просто их методы неприемлемы.

Теперь, когда мы знаем, кто такой хакер, почему он взламывает систему. Следующий шаг — узнать, как он находит свою цель.

Как хакеры находят цель?

Каждый, кто использует компьютер, подключенный к Интернету, является мишенью. Поскольку все подключенные устройства подвержены атакам компьютерных хакеров и онлайн-хищников.

Хакеры рассылают пользователям фишинговые сообщения, спам или мгновенные сообщения и даже создают поддельные веб-сайты для доставки опасного вредоносного ПО. Кроме того, они всегда ищут машины, не защищенные брандмауэром, так как они являются самой легкой мишенью. Это означает, что любой компьютер без брандмауэра или антивирусного программного обеспечения является целью, и любой, кто открывает спам или загружает вредоносные вложения, подвергается риску.

Как только цель найдена, что хакер делает с машиной?

Что может сделать хакер:

Кроме того, устанавливая вредоносное ПО, шпионское ПО на подключенную машину, хакер также может делать следующие вещи:

- Взламывает имена пользователей и пароли, чтобы получить доступ к банковским счетам и украсть деньги.

- Руины в кредитах.

- Может запросить новый PIN-код учетной записи, используя украденные данные.

- Делайте покупки.

- Добавьте себя в качестве авторизованного пользователя, чтобы использовать свой кредит.

- Злоупотребление и использование вашего номера социального страхования.

- Продать украденные данные заинтересованным лицам, которые затем будут использовать их в незаконных или незаконных целях.

Действительно, онлайн-хищники представляют серьезную угрозу, и те, кто думает, что они в безопасности, ошибаются. Простая ошибка, такая как загрузка вложения от неизвестного человека, неосторожная встреча с другом в Интернете, может сделать вас жертвой.

Как выполняются эти взломы?

Обычно вокруг нас происходят два типа взломов: эксплойты нулевого дня и вредоносные скрипты.

Эксплойт нулевого дня

Невиданные ранее эксплойты называются хакерами нулевого дня и являются наихудшими и наиболее разрушительными из всех хакерских атак. Поскольку никто никогда не видел этих взломов, они не могут их обнаружить и, следовательно, не могут защитить организацию или человека. Люди, стоящие за этими взломами, — страшные умные хакеры.

Вредоносные скрипты

Взломы, выполняемые с использованием вредоносного кода, написанного кем-то для кражи данных. Эти хаки распространены в наши дни, и обычно все используют эти скрипты для заработка. Запустить скрипты несложно. Хакерам просто нужно найти цель и запустить скрипт. С увеличением количества подключенных устройств поиск цели стал очень простым.

Как работают эти скрипты?

- Хакер отправляет фишинговое письмо тысячам пользователей с вредоносным кодом во вложении.

- После открытия вложения вредоносный код устанавливается, и хакер может получить доступ ко всей личной информации жертвы.

Чтобы избежать таких взломов, на машине всегда должен быть установлен обновленный антивирус.

Читайте также: Важные советы, чтобы избежать компьютерных вирусов

Последние стратегии, используемые хакерами

Фишинг, спам, вредоносные вложения — все это старые, но эффективные методы. Но со временем пользователи стали умнее и больше не попадаются на такие уловки, поэтому хакерам приходилось использовать разные стратегии, чтобы обмануть пользователей.

Здесь мы объясним вам наиболее распространенные стратегии, используемые хакерами для кражи ваших данных:

- Мошенничество с фишингом: самый старый, но самый успешный метод тоже требует некоторой импровизации. В наши дни вместо отправки вредоносных электронных писем хакеры отправляют текстовые сообщения с вредоносными ссылками для доступа к подключенным устройствам.

- Вредоносное ПО: обычно хакеры отправляют вредоносное ПО пользователю в виде вложения электронной почты, но со временем они нашли другие способы. Теперь они создают поддельные сайты или заражают подлинные сайты, чтобы заставить пользователя загрузить вредоносный код. Вредоносное ПО предназначено для кражи данных или захвата системы для запуска программ в личных целях мошенников.

- Заражение программами-вымогателями и мошенничество : этот взлом происходит, когда пользователь посещает сайт, на котором устанавливается программа-вымогатель. После установки он заблокирует пользователя в системе до тех пор, пока не будет выплачен выкуп. Еще одна вариация этой пугалки. Хакеры показывают пользователю случайное сообщение об ошибке, когда он посещает веб-сайт. Когда он нажимает на сообщение об ошибке, его машина заражена, и для решения проблемы ему нужно позвонить по номеру. Как только он это сделает, звонящий обманом заставит пользователя выдать его личную информацию.

- Интернет-реклама: Относительно новый способ заманивания пользователей и заражения машины. При этом хакер отправляет целевые электронные письма или просто показывает рекламу, нажав на которую, пользователь заражает машину.

- Интернет вещей: наиболее распространенный тип атаки на подключенные устройства — это цель. Хакер ищет уязвимость, а затем использует ее для распространения инфекции. Это возможно, поскольку при их проектировании не учитывается надлежащая защита.

Как защитить себя от хакеров?

Если вы думаете, что защитить себя от взлома невозможно, то вы ошибаетесь. Помня о некоторых простых вещах, вы можете защитить себя от хакеров:

- Примите надлежащие меры при получении предупреждения системы безопасности.

- Следуйте всем инструкциям по безопасности, данным вашей ИТ-командой.

Помимо этого всегда запускайте обновленный антивирус.

Выше мы объяснили некоторые основные указатели. Кроме того, вы должны помнить о следующих вещах, когда находитесь в сети, чтобы оставаться защищенным от взлома.

- Всегда проверяйте все личные счета, если заметите какие-либо несоответствия, действуйте без промедления.

- Будьте бдительны, присоединяясь к чату или публикуя личные вещи в Интернете.

- Ограничьте личную информацию, которую вы публикуете в социальных сетях.

- Отслеживайте онлайн-запрос, который вы получаете.

- Избегайте вести личные и финансовые разговоры или делиться такой информацией в Интернете.

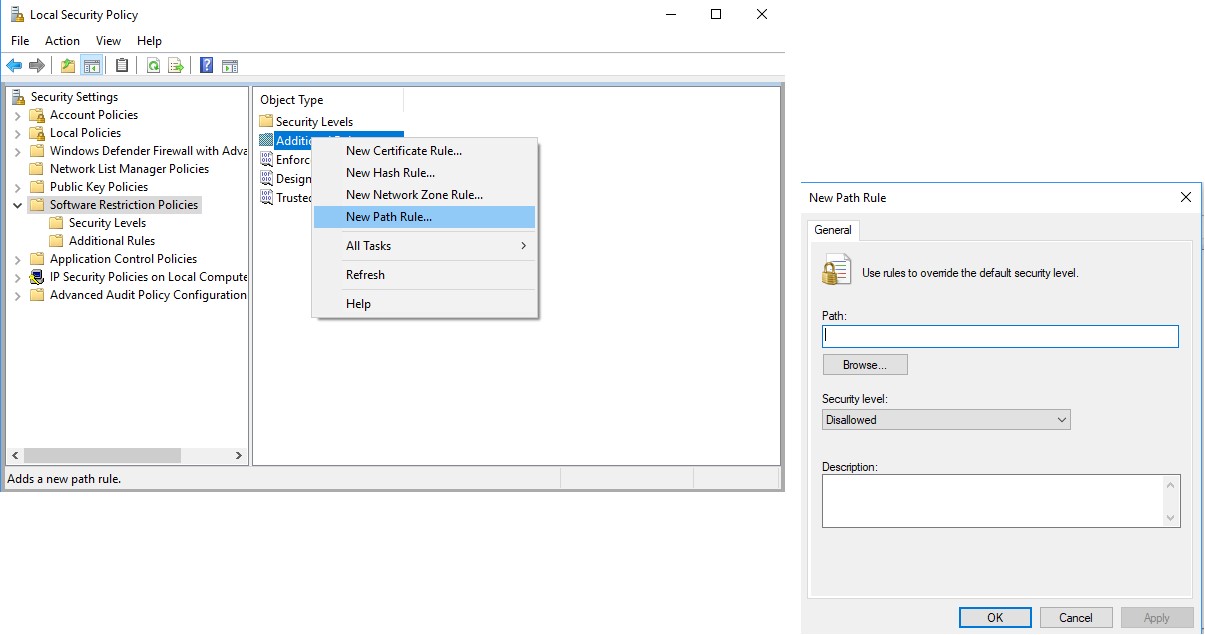

Советы по безопасности, чтобы защитить себя от взлома

- Используйте двухстороннюю систему безопасности (брандмауэр).

- Используйте обновленную операционную систему.

- Следите за настройками безопасности браузера.

- Избегайте посещения ненадежных веб-сайтов.

- Загрузите программное обеспечение с надежных сайтов.

- Избегайте загрузки бесплатного программного обеспечения с ненадежных сайтов и не доверяйте никаким приложениям для обмена файлами.

Советы по безопасности, чтобы защитить себя от заражения вирусами/вредоносными программами по электронной почте

- Не открывайте сообщения от неизвестных отправителей.

- Удаляйте сообщения, которые вы подозреваете в спаме.

- Запустите обновленное и лучшее программное обеспечение для обеспечения безопасности.

- Используйте антишпионский инструмент для защиты ваших данных.

Если вы будете помнить об этих небольших советах, вы, несомненно, одержите верх и защитите себя от атак хакера.

Это не так, это больше о том, как защитить себя от взлома.

Все мы знаем, что разблокированный/незащищенный компьютер — это как открытое приглашение для хакеров получить доступ к вашим данным. Чтобы защитить вашу систему и данные от компрометации, вы должны использовать спам-фильтр или сканировать каждое сообщение, которое вы получаете, будь то по почте или в сообщении. Для этого можно использовать Systweak Anti-Malware.

выше мы обсуждали мотивы и тип хакеров, но мы никогда не упоминали, как хакеры взламывают систему. здесь мы обсудим наиболее распространенные ошибки, которые позволяют хакерам получить контроль над нашими системами, и как защитить себя от опасных онлайн-угроз.

Слабые пароли: 80% кибератак происходят из-за этого. В основном люди используют свое имя, дату рождения, имя домашнего животного для создания пароля, и один пароль используется для всех входов в систему. Это означает, что как только хакер сможет взломать этот пароль, все ваши учетные записи будут скомпрометированы.

Советы по защите в Интернете

- Никогда не используйте один и тот же пароль для всех учетных записей.

- Пароль должен состоять не менее чем из 20 символов, а слова должны быть тарабарскими.

- Используйте специальные символы: @#$*&

- Используйте любой менеджер паролей, чтобы создать случайный пароль.

Атаки вредоносных программ: когда вы посещаете зараженный веб-сайт, используете зараженный USB-накопитель или устанавливаете приложение, которое предоставляет программное обеспечение для захвата нажатий клавиш, паролей и данных, ваш компьютер заражается.

Советы по защите

- Всегда запускайте обновленное программное обеспечение для обнаружения вредоносных программ, например Advanced System Protector.

- Обновляйте существующее программное обеспечение.

Фишинговые электронные письма: когда вы попадаетесь на уловки, когда хакер отправляет электронное письмо с предложением ввести пароль, а вы делаете это, думая, что это официальное или срочное. выглядеть подлинным, но

Советы по защите

- Всегда обновляйте все программное обеспечение, браузер с последними исправлениями безопасности.

- Не открывайте ссылки, автоматически полученные по электронной почте, скопируйте их, а затем откройте, чтобы увидеть, куда они перенаправляют.

Как защитить свой компьютер и ноутбук от хакеров?

- Всегда обновляйте антивирус, брандмауэр и операционную систему.

- Установите и запустите обновленное антивирусное и антишпионское программное обеспечение.

- Держать ваши устройства Bluetooth всегда включенным неправильно. Вы всегда должны отключать такие соединения, когда они не используются.

Как защитить свои смартфоны от взлома?

Смартфоны являются неотъемлемой частью нашей повседневной жизни. Они являются нашей цифровой копией. Мы храним на нем все наши личные, финансовые и конфиденциальные данные. Поэтому нам нужно любой ценой защитить их от взлома. Чтобы защитить их, попробуйте следовать приведенным ниже советам:

- Создайте надежную блокировку с помощью PIN-кода или шаблона. Надежный пароль — лучшая защита для защиты вашего устройства в случае кражи, поскольку он не позволит преступнику получить доступ к информации, хранящейся на вашем телефоне. Кроме того, всегда включайте функцию «Найти мое устройство» и стирайте всю информацию с помощью этой функции, чтобы предотвратить неправомерное использование вашей информации.

- Устанавливайте приложения с надежных сайтов.

- Поддерживайте программное обеспечение в актуальном состоянии с помощью всех исправлений безопасности.

Защита сетевых устройств

Устройства, подключенные к Интернету, в наши дни используются всеми, эти устройства подключают ваш дом к Интернету и уязвимы для атак. Поэтому важно защищать эти устройства точно так же, как компьютеры и смартфоны.

- Проверьте свое устройство и имя сети: не называйте свое имя смартфону или домашней сети. Это делает ваше устройство более уязвимым для атак, так как хакеру становится легко угадать пароль и идентифицировать ближайшую точку Wi-Fi и подключенное устройство. Дайте вашему устройству другое имя, чтобы хакеру было трудно его идентифицировать.

- Создавайте разные пароли для всех устройств: никогда не меняйте пароль по умолчанию, делайте его простым. Пароль всегда должен быть уникальным.

Как защитить онлайн-аккаунты?

- Удалить подозрительные электронные письма

- Используйте безопасные устройства

- Создавайте надежные пароли

- Используйте многофакторную аутентификацию в своих аккаунтах

- Будьте осторожны с «Сохранить мою информацию для следующего раза».

- Подпишитесь на оповещения аккаунта

Обязательно к прочтению: советы по кибербезопасности для предприятий/пользователей

Что делать, если ваше устройство или онлайн-аккаунты взломаны?

Если вы подозреваете, что ваше устройство или онлайн-аккаунт взломаны, вам необходимо немедленно предпринять следующие действия.

- Отключите устройство и проверьте его у специалиста по безопасности.

- Измените свои пароли

- Следите за финансовыми счетами

- Сообщите другим

- Следите за другими пользователями: часто люди не обращают внимания на свой почтовый ящик, пока кто-то не заметит подозрительную активность и не сообщит им, что их учетная запись взломана. Если вы заметили какие-либо необычные действия в электронной почте или учетной записи в социальной сети, возможно, учетная запись взломана. Не отвечайте на любые электронные письма или сообщения, которые вы получаете от таких учетных записей, сообщите заинтересованному лицу и сообщите ему о проблеме.

Надеюсь, теперь вы в состоянии понять, что такое хакер, как он осуществляет взлом и как защитить себя и подключенные устройства.

Запомнив все эти моменты, вы сможете защитить себя от большинства распространенных мошенников.