Wie Hacker arbeiten und wie Sie sich schützen können

Veröffentlicht: 2018-08-18Computerbedrohungen werden im Allgemeinen von Computerräubern (Hackern) erstellt, deren Ziel es ist, andere zu ihrem persönlichen Vorteil zu verfolgen. Sobald ein Täter Zugriff auf den PC des Opfers erhält, installiert er oder sie einen bösartigen Code auf dem System des Benutzers, um persönliche Informationen zu sammeln. Daher das Stehlen, Verändern und Vernichten persönlicher Informationen.

Aber wer ist diese Person und warum tut er das?

All dies wird von Hackern durchgeführt, normalerweise einem erfahrenen Computerprogrammierer, der Schwachstellen in Computersystemen findet und sie zum persönlichen Vorteil ausnutzt.

Die Methode, die er verwendet, ist als Hacking bekannt, eine illegale Methode, auf Geräte und Websites zuzugreifen, um persönliche Informationen zu stehlen, die zur Begehung von Online-Verbrechen verwendet werden können.

Was ist Hacken?

Hacking ist wie eine Schnitzeljagd, bei der Hacker Hinweise sammeln und komplexe logische Rätsel lösen müssen, die in einem Labyrinth aus Daten und Code versteckt sind, um an persönliche und vertrauliche Informationen des Opfers zu gelangen.

Aber warum machen Hacker das?

Hinter jedem von Hackern durchgeführten Hack steckt ein Motiv, das sein kann für:

- Datendiebstahl.

- Finanzieller Gewinn oder

- Sich einen unfairen Vorteil gegenüber Wettbewerbern zu verschaffen.

Aber welche Arten von Hackern machen das alles?

Hacker können grob in drei verschiedene Klassen eingeteilt werden, basierend auf der Methode und der Aktivität, die sie ausführen:

● Weißer Hut

Hacker, die sich an bestimmte Regeln halten, Hacks nach Vorschrift durchführen und die vollständige, vertragliche Erlaubnis haben, ein System zu kompromittieren, sind Huthacker.

● Schwarzer Hut

Der Name reicht aus, um zu erklären, welche Kategorie von Hackern unter Black Hat fällt. Normalerweise fallen Hacker, die an illegalen Aktivitäten beteiligt sind und ein System zum persönlichen Vorteil hacken, in diese Kategorie.

● Grauer Hut

Hacker, die zwischen White Hat und Black Hat liegen, sind Grey Hat-Hacker. Im Allgemeinen sind Grey-Hat-Hacker diejenigen, die auf nicht akzeptierte Weise auf ein System zugreifen. Sie haben keine böswillige Absicht hinter allem, was sie tun. Es ist nur so, dass ihre Methoden nicht akzeptabel sind.

Jetzt, da wir wissen, wer ein Hacker ist, warum hackt er sich in das System ein. Der nächste Schritt ist zu wissen, wie er sein Ziel findet.

Wie Hacker ein Ziel finden

Jeder, der einen mit dem Internet verbundenen Computer verwendet, ist ein Ziel. Da alle angeschlossenen Geräte anfällig für Angriffe durch Computerhacker und Online-Raubtiere sind.

Hacker senden Phishing, Spam-E-Mails oder Sofortnachrichten an die Benutzer und entwerfen sogar gefälschte Websites, um gefährliche Malware zu verbreiten. Außerdem suchen sie immer nach Computern, die nicht durch eine Firewall geschützt sind, da sie das einfachste Ziel darstellen. Das bedeutet, dass jeder Computer ohne Firewall oder Antivirensoftware ein Ziel ist und jeder, der eine Spam-Mail öffnet oder bösartige Anhänge herunterlädt, gefährdet ist.

Was macht ein Hacker mit der Maschine, wenn ein Ziel gefunden wurde?

Dinge, die ein Hacker tun kann:

Außerdem kann die Installation von Malware, Spyware auf dem angeschlossenen Computer-Hacker auch folgende Dinge tun:

- Entführt Benutzernamen und Passwörter, um auf Bankkonten zuzugreifen und Geld zu stehlen.

- Ruinen-Credits-Score.

- Kann mit den gestohlenen Daten neue Konto-PINs anfordern.

- Einkäufe machen.

- Fügen Sie sich als autorisierter Benutzer hinzu, um Ihr Guthaben zu verwenden.

- Missbrauch und Verwendung Ihrer Sozialversicherungsnummer.

- Verkaufen Sie gestohlene Daten an interessierte Parteien, die sie dann für illegale oder illegale Zwecke verwenden

In der Tat stellen Online-Raubtiere eine ernsthafte Bedrohung dar, und diejenigen, die glauben, dass sie sicher sind, liegen falsch. Ein einfacher Fehler wie das Herunterladen eines Anhangs von einer unbekannten Person oder das Treffen mit einem Freund online ohne Vorsicht kann Sie zum Opfer machen.

Wie werden diese Hacks durchgeführt?

Normalerweise finden um uns herum zwei Arten von Hacks statt: Zero-Day-Exploits und bösartige Skripte.

Zero-Day-Exploit

Nie zuvor gesehene Exploits werden als Zero-Day-Hacks bezeichnet und sind die schlimmsten und schädlichsten aller Hacks. Da niemand diese Hacks jemals gesehen hat, können sie sie nicht erkennen und sind daher nicht in der Lage, eine Organisation oder Einzelperson zu verteidigen. Die Leute hinter diesen Hacks sind beängstigende intelligente Hacker.

Schädliche Skripte

Hacks, die unter Verwendung eines bösartigen Codes durchgeführt werden, der von jemandem geschrieben wurde, um Daten zu stehlen. Diese Hacks sind heutzutage üblich und normalerweise verwendet jeder diese Skripte, um Geld zu verdienen. Das Ausführen der Skripte ist nicht schwierig, das Erstellen eines ist. Die Hacker müssen lediglich das Ziel finden und das Skript ausführen. Mit der steigenden Anzahl vernetzter Geräte ist es wirklich einfach geworden, ein Ziel zu finden.

Wie funktionieren diese Skripte?

- Hacker sendet Phishing-E-Mails mit bösartigem Code als Anhang an Tausende von Benutzern.

- Sobald der Anhang geöffnet wird, wird der Schadcode installiert und Hacker können dann auf alle persönlichen Informationen des Opfers zugreifen.

Um solche Hacks zu vermeiden, sollte man immer ein aktualisiertes Antivirenprogramm auf dem Computer ausführen.

Lesen Sie auch: Wichtige Tipps zur Vermeidung von Computerviren

Neueste Strategien von Hackern

Phishing, Spam-E-Mails und bösartige Anhänge sind alte, aber effektive Methoden. Aber mit der Zeit sind die Benutzer schlau geworden und fallen nicht mehr auf solche Tricks herein, daher mussten Hacker andere Strategien anwenden, um Benutzer auszutricksen.

Hier erklären wir Ihnen die gängigsten Strategien, mit denen Hacker Ihre Daten stehlen:

- Phishing-Betrug: Auch die älteste und erfolgreichste Methode erfordert etwas Improvisation. Anstatt bösartige E-Mails zu versenden, versenden Hacker heutzutage Textnachrichten mit bösartigen Links, um auf verbundene Geräte zuzugreifen.

- Malware: Normalerweise senden Hacker Malware als E-Mail-Anhang an den Benutzer, aber mit der Zeit haben sie andere Wege gefunden. Jetzt erstellen sie gefälschte Websites oder infizieren echte Websites, um Benutzer zum Herunterladen von bösartigem Code zu verleiten. Malware wurde entwickelt, um Daten zu stehlen oder Systeme zu entführen, um Programme zum persönlichen Vorteil der Betrüger auszuführen.

- Ransomware-Infektionen und -Betrug : Dieser Hack findet statt, wenn Benutzer eine Website besuchen, die Ransomware installiert. Nach der Installation wird der Benutzer vom System ausgeschlossen, bis das Lösegeld bezahlt wird. Eine weitere Variante dieser Scareware. Hacker zeigen dem Benutzer eine zufällige Fehlermeldung, wenn er die Website besucht. Wenn er auf die Fehlermeldung klickt, ist sein Computer infiziert und um das Problem zu lösen, muss er eine Nummer anrufen. Sobald er dies tut, bringt der Anrufer den Benutzer dazu, seine persönlichen Daten preiszugeben.

- Online-Werbung: Relativ neue Methode, um Benutzer anzulocken und die Maschine zu infizieren. In diesem Hacker sendet gezielte E-Mails oder zeigt einfach Anzeigen an, die darauf klicken, was den Computer des Benutzers infiziert.

- Das Internet der Dinge: Die häufigste Angriffsart, bei der vernetzte Geräte das Ziel sind. Hacker suchen nach einer Schwachstelle und nutzen sie dann aus, um eine Infektion zu verbreiten. Dies ist möglich, da bei der Konstruktion kein angemessener Schutz berücksichtigt wird.

Wie schützt man sich vor Hackern?

Wenn Sie denken, dass es unmöglich ist, sich vor einem Hack zu schützen, dann liegen Sie falsch. Indem Sie einige einfache Dinge beachten, können Sie sich vor Hackern schützen:

- Ergreifen Sie geeignete Maßnahmen, wenn eine Sicherheitswarnung empfangen wird.

- Befolgen Sie alle Sicherheitsanweisungen Ihres IT-Teams.

Führen Sie außerdem immer einen aktualisierten Virenschutz aus.

Oben haben wir einige grundlegende Hinweise erklärt. Außerdem sollten Sie die folgenden Dinge beachten, wenn Sie online sind, um vor Hackern geschützt zu bleiben.

- Überprüfen Sie immer alle persönlichen Konten, wenn Sie Unstimmigkeiten feststellen, handeln Sie unverzüglich.

- Seien Sie wachsam, wenn Sie einem Chatroom beitreten oder persönliche Inhalte online posten.

- Beschränken Sie personenbezogene Daten, die Sie in sozialen Medien posten.

- Überwachen Sie die Online-Anfrage, die Sie erhalten.

- Vermeiden Sie es, persönliche und finanzielle Gespräche zu führen oder solche Informationen online zu teilen.

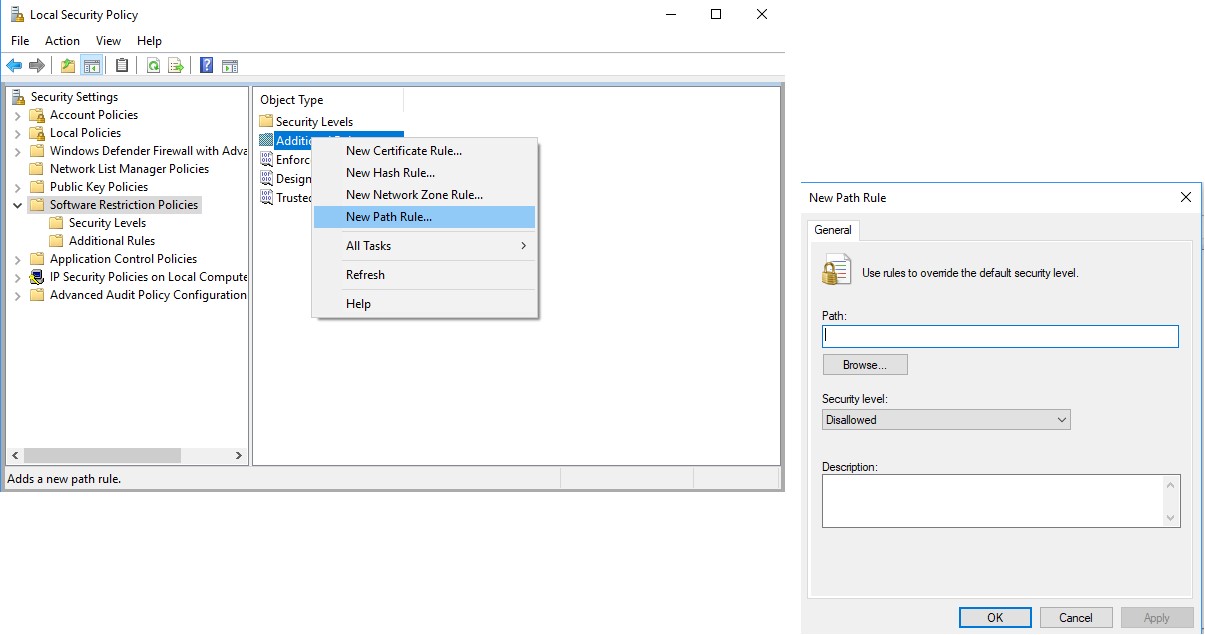

Sicherheitstipps, um zu verhindern, dass Sie gehackt werden

- Verwenden Sie ein 2-Wege-Sicherheitssystem (Firewall).

- Aktualisiertes Betriebssystem verwenden.

- Überprüfen Sie die Sicherheitseinstellungen des Browsers.

- Vermeiden Sie den Besuch nicht vertrauenswürdiger Websites.

- Laden Sie Software von vertrauenswürdigen Websites herunter.

- Vermeiden Sie es, kostenlose Software von nicht vertrauenswürdigen Websites herunterzuladen, und vertrauen Sie keiner Dateifreigabeanwendung.

Sicherheitstipps, um sich vor einer Infektion durch E-Mail-Viren/Malware zu schützen

- Öffnen Sie keine Nachrichten von unbekannten Absendern.

- Löschen Sie Nachrichten, die Sie als Spam verdächtigen.

- Führen Sie aktualisierte und beste Sicherheitssoftware aus.

- Verwenden Sie ein Antispyware-Tool, um Ihre Daten zu schützen.

Wenn Sie diese kleinen Tipps beachten, haben Sie sicherlich die Oberhand und können sich vor Angriffen durch einen Hacker schützen.

Das ist es nicht, es gibt mehr darüber, wie Sie sich vor Hackerangriffen schützen können.

Wir alle wissen, dass ein entsperrter/ungeschützter Computer wie eine offene Einladung für Hacker ist, auf Ihre Daten zuzugreifen. Um Ihr System und Ihre Daten vor Kompromittierung zu schützen, sollten Sie einen Spamfilter verwenden oder jede Nachricht, die Sie erhalten, scannen, egal ob per E-Mail oder Nachricht. Hierfür kann Systweak Anti-Malware verwendet werden.

Oben haben wir die Motive und Typen von Hackern besprochen, aber wir haben nie erwähnt, wie Hacker einbrechen. Hier werden wir die häufigsten Fehler diskutieren, die es Hackern ermöglichen, die Kontrolle über unsere Systeme zu übernehmen, und wie wir uns vor gefährlichen Online-Bedrohungen schützen können.

Schwache Passwörter: 80 % der Cyber-Angriffe finden deswegen statt. Die meisten Menschen verwenden ihren Namen, ihr Geburtsdatum und den Namen ihres Haustiers, um ein Passwort zu erstellen, und ein Passwort wird für alle Anmeldungen verwendet. Dies bedeutet, dass alle Ihre Konten kompromittiert sind, sobald ein Hacker in der Lage ist, dieses Passwort zu hacken.

Tipps, um online geschützt zu bleiben

- Verwenden Sie niemals dasselbe Passwort für alle Konten.

- Das Passwort sollte mindestens 20 Zeichen lang sein und die Wörter sollten Kauderwelsch sein.

- Verwenden Sie Sonderzeichen: @#$*&

- Verwenden Sie ein beliebiges Passwort-Manager-Tool, um ein zufälliges Passwort zu erstellen.

Malware-Angriffe: Wenn Sie eine infizierte Website besuchen, ein infiziertes USB-Laufwerk verwenden oder eine Anwendung installieren, die Software zum Erfassen von Tastenanschlägen, Kennwörtern und Daten bereitstellt, wird Ihr Computer infiziert.

Tipps, um geschützt zu bleiben

- Führen Sie immer eine aktualisierte Malware-Erkennungssoftware wie Advanced System Protector aus.

- Halten Sie vorhandene Software auf dem neuesten Stand.

Phishing-E-Mails: Wenn Sie auf Tricks hereinfallen, bei denen Hacker eine E-Mail senden, die Sie auffordert, ein Passwort einzugeben, und Sie dies tun, weil Sie denken, dass es offiziell oder dringend ist. sehen echt aus, aber

Tipps, um geschützt zu bleiben

- Halten Sie die gesamte Software und den Browser immer auf dem neuesten Stand mit den neuesten Sicherheitspatches.

- Öffnen Sie keine Links, die automatisch per E-Mail empfangen werden, kopieren Sie sie und öffnen Sie sie dann, um zu sehen, wohin sie weiterleiten.

Wie schützen Sie Ihren Computer und Laptop vor Hackern?

- Halten Sie Ihren Virenschutz, Ihre Firewall und Ihr Betriebssystem immer auf dem neuesten Stand.

- Installieren Sie eine aktualisierte Antiviren- und Antispyware-Software und führen Sie sie aus.

- Es ist nicht richtig, Bluetooth auf Ihren Geräten immer aktiviert zu lassen. Sie sollten solche Verbindungen immer deaktivieren, wenn sie nicht verwendet werden.

Wie schützen Sie Ihr Smartphone vor Hackerangriffen?

Smartphones sind aus unserem Alltag nicht mehr wegzudenken. Sie sind ein digitales Abbild von uns. Wir speichern alle unsere persönlichen, finanziellen und vertraulichen Daten darauf. Daher müssen wir sie um jeden Preis vor Hackerangriffen schützen. Um sie zu schützen, versuchen Sie, die folgenden Tipps zu befolgen:

- Erstellen Sie eine starke PIN- oder Mustersperre: Ein starker Passcode ist die beste Verteidigung, um Ihr Gerät im Falle eines Diebstahls zu schützen, da es den Kriminellen daran hindert, auf die auf Ihrem Telefon gespeicherten Informationen zuzugreifen. Aktivieren Sie außerdem immer Mein Gerät finden und löschen Sie alle Informationen mit dieser Funktion, um zu verhindern, dass Ihre Informationen missbraucht werden.

- Installieren Sie Anwendungen von vertrauenswürdigen Sites.

- Halten Sie die Software mit allen Sicherheitspatches auf dem neuesten Stand.

Schutz von Online-Geräten

Mit dem Internet verbundene Geräte werden heutzutage von allen genutzt, diese Geräte verbinden Ihr Zuhause mit dem Internet und sind anfällig für Angriffe. Daher ist es wichtig, diese Geräte genau wie Computer und Smartphones zu schützen.

- Überprüfen Sie Ihren Geräte- und Netzwerknamen: Vermeiden Sie es, Ihrem Smartphone oder Heimnetzwerk einen Namen zu geben. Dadurch wird Ihr Gerät anfälliger für Angriffe, da es für Hacker einfacher wird, das Passwort zu erraten und den nahe gelegenen Wi-Fi-Spot und das verbundene Gerät zu identifizieren. Geben Sie Ihrem Gerät einen anderen Namen, damit es für Hacker schwierig wird, es zu identifizieren.

- Erstellen Sie unterschiedliche Passwörter für alle Geräte: Ändern Sie immer das Standardpasswort, nie, halten Sie es einfach. Das Passwort sollte immer einmalig sein.

Wie schützt man Online-Konten?

- Löschen Sie verdächtige E-Mails

- Verwenden Sie sichere Geräte

- Erstellen Sie starke Passwörter

- Verwenden Sie die Multifaktor-Authentifizierung für Ihre Konten

- Seien Sie vorsichtig mit „Meine Informationen für das nächste Mal speichern“.

- Melden Sie sich für Kontobenachrichtigungen an

Unbedingt lesen: Tipps zur Cybersicherheit für Unternehmen/Benutzer

Was tun, wenn Ihr Gerät oder Ihre Online-Konten gehackt werden?

Wenn Sie vermuten, dass Ihr Gerät oder Online-Konto gehackt wurde, müssen Sie sofort die folgenden Maßnahmen ergreifen.

- Trennen Sie Ihr Gerät und lassen Sie es von einem Sicherheitsspezialisten überprüfen.

- Ändern Sie Ihre Passwörter

- Überprüfen Sie die Finanzkonten

- Andere informieren

- Achten Sie auf andere Benutzer: Oft achten Einzelpersonen nicht auf ihre Mailbox, es sei denn, jemand anderes bemerkt eine verdächtige Aktivität und informiert sie, dass ihr Konto gehackt wird. Wenn Sie ungewöhnliche Aktivitäten im E-Mail- oder Social-Media-Konto einer Person bemerken, kann es sein, dass das Konto gehackt wurde. Vermeiden Sie es, auf E-Mails oder Nachrichten zu antworten, die Sie von solchen Konten erhalten, informieren Sie die betroffene Person und machen Sie sie auf das Problem aufmerksam.

Ich hoffe, Sie sind inzwischen in der Lage zu verstehen, was ein Hacker ist, wie er Hacking durchführt und wie Sie sich und angeschlossene Geräte schützen können.

Wenn Sie all diese Punkte im Hinterkopf behalten, können Sie sich gegen die häufigsten Betrügereien verteidigen.