Comment fonctionnent les hackers et comment se protéger ?

Publié: 2018-08-18Les menaces informatiques sont généralement créées par des prédateurs informatiques (hackers) dont le but est de persécuter les autres pour leur profit personnel. Une fois qu'un agresseur a accès au PC de la victime, il installe un code malveillant sur le système de l'utilisateur pour collecter des informations personnelles. Par conséquent, voler, modifier, détruire des informations personnelles.

Mais qui est cette personne et pourquoi fait-il cela ?

Tout cela est fait par un pirate informatique, généralement un programmeur informatique qualifié qui trouve la vulnérabilité du système informatique et les exploite à des fins personnelles.

La méthode qu'il utilise est connue sous le nom de piratage, un moyen illégal d'accéder à des appareils, des sites Web pour voler des informations personnelles qui peuvent être utilisées pour commettre des crimes en ligne.

Qu'est-ce que le piratage ?

Le piratage est comme une chasse au trésor, où le pirate doit collecter des indices et résoudre un puzzle logique complexe caché dans un labyrinthe de données et de code pour obtenir des informations personnelles et confidentielles sur la victime.

Mais pourquoi les hackers font ça ?

Il y a un motif derrière chaque piratage effectué par des hackers, cela peut être pour :

- Le vol de données.

- Gain financier ou,

- Pour obtenir un avantage injuste sur les concurrents.

Mais quels types de hackers font tout cela ?

Les pirates peuvent être classés en trois grandes catégories, en fonction de la méthode et de l'activité qu'ils effectuent :

● Chapeau blanc

Les pirates qui suivent un ensemble de règles, effectuent un piratage dans les règles de l'art et ont l'autorisation contractuelle complète de compromettre un système sont alors des pirates du chapeau.

● Chapeau noir

Le nom suffit à expliquer quelle catégorie de hackers relève du chapeau noir. Habituellement, les pirates impliqués dans des activités illégales qui piratent un système à des fins personnelles entrent dans cette catégorie.

● Chapeau gris

Les hackers qui se situent entre White Hat et Black hat sont des hackers Grey Hat. Généralement, ceux qui adoptent des moyens non acceptés pour accéder à un système sont des hackers Grey Hat. Ils n'ont aucune intention malveillante derrière tout ce qu'ils font. C'est juste que leurs méthodes sont inacceptables.

Maintenant que nous savons qui est un pirate informatique, pourquoi il pirate le système. La prochaine étape est de savoir comment il trouve sa cible.

Comment les hackers trouvent-ils une cible ?

Toute personne utilisant un ordinateur connecté à Internet est une cible. Comme tous les appareils connectés sont susceptibles d'être attaqués par des pirates informatiques et des prédateurs en ligne.

Les pirates envoient du phishing, des spams ou des messages instantanés aux utilisateurs et conçoivent même de faux sites Web pour diffuser des logiciels malveillants dangereux. De plus, ils recherchent toujours des machines qui ne sont pas protégées par un pare-feu, car elles sont la cible la plus facile. Cela signifie que toute machine sans pare-feu ou logiciel antivirus est une cible et que toute personne qui ouvre un spam ou télécharge une pièce jointe malveillante est à risque.

Une fois qu'une cible a été trouvée, que fait un pirate informatique à la machine ?

Ce qu'un pirate informatique peut faire :

En outre, l'installation de logiciels malveillants et de logiciels espions sur la machine connectée peut également faire les choses suivantes :

- Détourne les noms d'utilisateur et les mots de passe, pour accéder aux comptes bancaires et voler de l'argent.

- Score des crédits des ruines.

- Peut demander de nouveaux codes PIN de compte en utilisant les détails qu'il a volés.

- Faire des achats.

- S'ajouter en tant qu'utilisateur autorisé à utiliser votre crédit.

- Abusez et utilisez votre numéro de sécurité sociale.

- Vendre des informations volées aux parties intéressées, qui les utiliseront ensuite à des fins illicites ou illégales

En effet, les prédateurs en ligne représentent une menace sérieuse et ceux qui pensent qu'ils sont en sécurité se trompent. Une simple erreur comme télécharger une pièce jointe d'une personne inconnue, rencontrer un ami en ligne sans précaution peut faire de vous une victime.

Comment ces hacks sont-ils exécutés ?

Habituellement, deux types de piratage ont lieu autour de nous, les exploits zero-day et les scripts malveillants.

Exploit du jour zéro

Les exploits jamais vus auparavant sont appelés hacks zero-day et sont les pires et les plus dommageables de tous les hacks. Comme personne n'a jamais vu ces hacks, ils ne peuvent pas les détecter et sont donc incapables de défendre une organisation ou un individu. Les personnes derrière ces hacks sont des pirates intelligents effrayants.

Scripts malveillants

Hacks effectués en utilisant un code malveillant écrit par quelqu'un pour voler des données. Ces hacks sont courants de nos jours et généralement tout le monde utilise ces scripts pour gagner de l'argent. Exécuter les scripts n'est pas difficile d'en créer un. Les pirates ont simplement besoin de trouver la cible et d'exécuter le script. Avec le nombre croissant d'appareils connectés, trouver une cible est devenu très simple.

Comment fonctionnent ces scripts ?

- Hacker envoie des e-mails de phishing à des milliers d'utilisateurs avec un code malveillant en pièce jointe.

- Une fois la pièce jointe ouverte, le code malveillant est installé et le pirate peut alors accéder à toutes les informations personnelles de la victime.

Pour éviter que de tels hacks ne se produisent, il faut toujours exécuter un antivirus à jour sur la machine.

Lire aussi : Conseils essentiels pour éviter les virus informatiques

Dernières stratégies utilisées par les pirates

Le phishing, les spams, les pièces jointes malveillantes sont des méthodes anciennes mais efficaces. Mais avec le temps, les utilisateurs sont devenus intelligents et ne tombent plus dans le piège de telles astuces. Les pirates ont donc dû adopter différentes stratégies pour tromper les utilisateurs.

Nous vous expliquons ici les stratégies les plus courantes utilisées par les pirates pour voler vos données :

- Escroqueries par hameçonnage : la méthode la plus ancienne mais la plus efficace nécessite également une certaine improvisation. De nos jours, au lieu d'envoyer des e-mails malveillants, les pirates envoient des SMS contenant des liens malveillants pour accéder aux appareils connectés.

- Logiciels malveillants : généralement, les pirates envoient des logiciels malveillants à l'utilisateur sous forme de pièce jointe à un e-mail, mais avec le temps, ils ont trouvé différentes manières. Maintenant, ils créent de faux sites ou infectent des sites authentiques pour inciter l'utilisateur à télécharger du code malveillant. Les logiciels malveillants sont conçus pour voler des données ou détourner le système afin d'exécuter des programmes pour le gain personnel des fraudeurs.

- Infections et escroqueries par ransomware : Ce piratage a lieu lorsque l'utilisateur visite un site qui installe un ransomware. Une fois installé, il verrouillera l'utilisateur du système jusqu'à ce que la rançon soit payée. Une autre variante de ce scareware. Les pirates affichent un message d'erreur aléatoire à l'utilisateur lorsqu'il visite le site Web. Lorsqu'il clique sur le message d'erreur, sa machine est infectée et pour résoudre le problème, il doit appeler un numéro. Une fois qu'il le fait, l'appelant incite l'utilisateur à donner ses informations personnelles.

- Publicité en ligne : Méthode relativement nouvelle pour attirer les utilisateurs et infecter la machine. Dans ce pirate envoie des e-mails ciblés ou affiche simplement des publicités en cliquant sur ce qui infecte la machine des utilisateurs.

- L'internet des objets : le type d'attaque le plus courant, dans ces appareils connectés, est la cible. Hacker recherche une vulnérabilité, puis l'exploite pour propager l'infection. Cela est possible car une protection adéquate n'est pas prise en compte lors de leur conception.

Comment se protéger des hackers ?

Si vous pensez qu'il est impossible de se protéger d'un piratage, vous vous trompez. En gardant quelques choses simples à l'esprit, vous pouvez vous protéger contre les pirates :

- Prenez les mesures appropriées lorsqu'un avertissement de sécurité est reçu.

- Suivez toutes les consignes de sécurité données par votre équipe informatique.

En dehors de cela, exécutez toujours un antivirus à jour.

Ci-dessus, nous avons expliqué quelques pointeurs de base. En outre, vous devez garder à l'esprit les éléments suivants lorsque vous êtes en ligne pour rester protégé contre le piratage.

- Gardez toujours un contrôle sur tous les comptes personnels, si vous constatez une anomalie, agissez sans délai.

- Soyez vigilant lorsque vous rejoignez un salon de discussion ou publiez des informations personnelles en ligne.

- Limitez les informations personnelles que vous publiez sur les réseaux sociaux.

- Surveillez la demande en ligne que vous recevez.

- Évitez d'avoir des conversations personnelles et financières ou de partager de telles informations en ligne.

Conseils de sécurité pour vous empêcher d'être piraté

- Utilisez un système de sécurité à 2 voies (pare-feu).

- Utilisez le système d'exploitation mis à jour.

- Gardez un contrôle sur les paramètres de sécurité du navigateur.

- Évitez de visiter des sites Web non fiables.

- Téléchargez des logiciels à partir de sites de confiance.

- Évitez de télécharger des logiciels gratuits à partir de sites non fiables et ne faites confiance à aucune application de partage de fichiers.

Conseils de sécurité pour vous protéger contre les infections par virus/malware de messagerie

- N'ouvrez pas les messages d'expéditeurs inconnus.

- Supprimez les messages que vous soupçonnez d'être du spam.

- Exécutez le meilleur logiciel de sécurité mis à jour.

- Utilisez un outil anti-logiciels espions pour protéger vos données.

Si vous gardez ces petits conseils à l'esprit, vous pouvez sûrement avoir le dessus et vous protéger contre les attaques d'un pirate informatique.

Ce n'est pas ça, il y a plus à savoir comment vous protéger contre le piratage.

Nous savons tous qu'un ordinateur déverrouillé/non protégé est comme une invitation ouverte aux pirates à accéder à vos données. Pour protéger votre système et vos données contre la compromission, vous devez utiliser un filtre anti-spam ou analyser chaque message que vous recevez, que ce soit par courrier ou par message. Pour cela, vous pouvez utiliser Systweak Anti-Malware.

ci-dessus, nous avons discuté du motif des pirates, du type, mais nous n'avons jamais mentionné comment les pirates s'introduisent. Ici, nous discuterons des erreurs les plus courantes qui permettent aux pirates de prendre le contrôle de nos systèmes et de la façon de nous protéger contre les menaces en ligne dangereuses.

Mots de passe faibles : 80 % des cyberattaques ont lieu à cause de cela. La plupart des gens utilisent leur nom, leur date de naissance, le nom de leur animal pour créer un mot de passe et un mot de passe est utilisé pour toutes les connexions. Cela signifie qu'une fois que le pirate est capable de pirater ce mot de passe, tous vos comptes sont compromis.

Conseils pour rester protégé en ligne

- N'utilisez jamais le même mot de passe pour tous les comptes.

- Le mot de passe doit comporter au moins 20 caractères et les mots doivent être du charabia.

- Utilisez des caractères spéciaux : @#$*&

- Utilisez n'importe quel outil de gestion de mot de passe pour créer un mot de passe aléatoire.

Attaques de logiciels malveillants : lorsque vous visitez un site Web infecté, utilisez une clé USB infectée ou installez une application qui fournit un logiciel pour capturer les frappes, les mots de passe et les données, votre machine est infectée.

Conseils pour rester protégé

- Exécutez toujours un logiciel de détection de logiciels malveillants mis à jour comme Advanced System Protector.

- Maintenez les logiciels existants à jour.

E-mails de phishing : lorsque vous tombez dans le piège où un pirate envoie un e-mail vous invitant à entrer un mot de passe et que vous le faites, pensant que c'est officiel ou urgent. avoir l'air authentique mais

Conseils pour rester protégé

- Gardez toujours tous les logiciels et navigateurs à jour avec les derniers correctifs de sécurité.

- N'ouvrez pas les liens reçus automatiquement par e-mail, copiez-les puis ouvrez-les pour voir où ils redirigent.

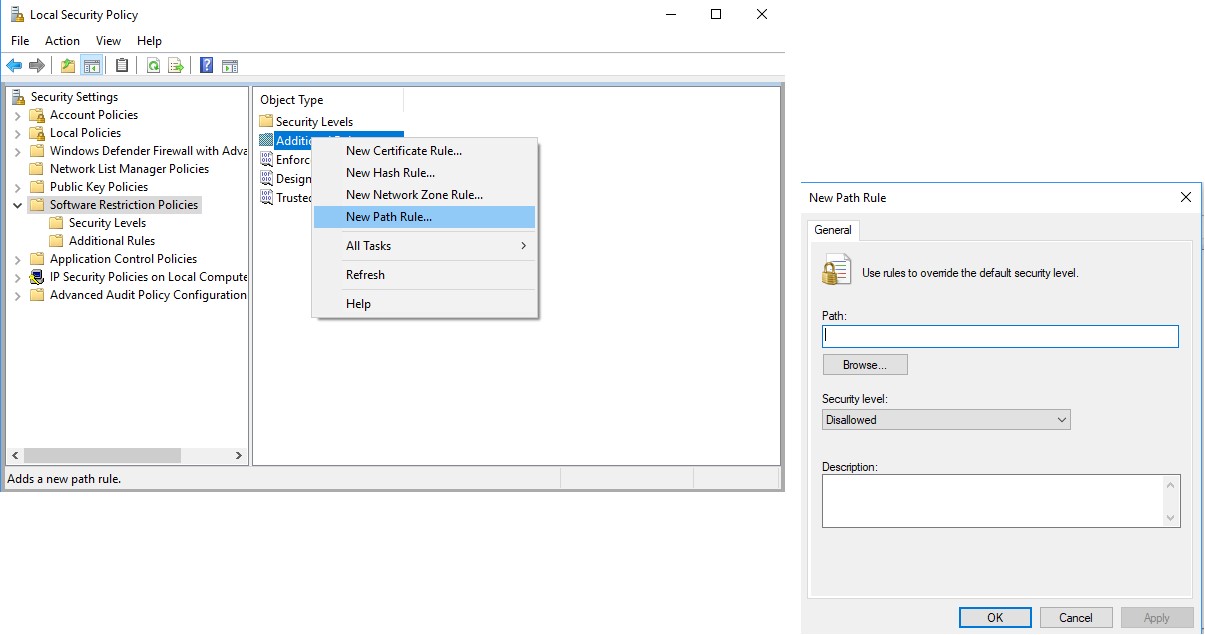

Comment protéger votre ordinateur et votre ordinateur portable des pirates ?

- Gardez toujours votre antivirus, votre pare-feu et votre système d'exploitation à jour.

- Installez et exécutez un logiciel antivirus et anti-espion mis à jour.

- Garder vos appareils Bluetooth toujours activés n'est pas correct. Vous devez toujours désactiver ces connexions lorsqu'elles ne sont pas utilisées.

Comment protéger vos smartphones contre le piratage ?

Les smartphones font partie intégrante de notre vie quotidienne. Ils sont une réplique numérique de nous. Nous y stockons toutes nos données personnelles, financières et confidentielles. Par conséquent, nous devons les protéger à tout prix contre le piratage. Pour les protéger, essayez de suivre les conseils mentionnés ci-dessous :

- Créez un code PIN ou un verrouillage de modèle fort : Un mot de passe fort est la meilleure défense pour protéger votre appareil en cas de vol, car il empêchera le criminel d'accéder aux informations stockées sur votre téléphone. En outre, activez toujours la recherche de mon appareil et effacez toutes les informations à l'aide de cette fonctionnalité pour éviter que vos informations ne soient utilisées à mauvais escient.

- Installez des applications à partir de sites de confiance.

- Gardez le logiciel à jour avec tous les correctifs de sécurité.

Protection des appareils en ligne

De nos jours, les appareils connectés à Internet sont utilisés par tous, ces appareils connectent votre maison à Internet et sont vulnérables aux attaques. Il est donc important de protéger ces appareils au même titre que les ordinateurs et les smartphones.

- Vérifiez le nom de votre appareil et de votre réseau : évitez de donner votre nom à votre smartphone ou à votre réseau domestique. Cela rend votre appareil plus vulnérable aux attaques, car il devient facile pour le pirate de deviner le mot de passe et d'identifier le point Wi-Fi et l'appareil connecté à proximité. Donnez un nom différent à votre appareil afin qu'il devienne difficile pour le pirate de l'identifier.

- Créez des mots de passe différents pour tous les appareils : changez toujours le mot de passe par défaut, restez simple. Le mot de passe doit toujours être unique.

Comment protéger les comptes en ligne ?

- Supprimer les e-mails suspects

- Utiliser des appareils sécurisés

- Créer des mots de passe forts

- Utilisez l'authentification multifacteur sur vos comptes

- Soyez prudent avec "Enregistrer mes informations pour la prochaine fois".

- Inscrivez-vous aux alertes de compte

A lire : Conseils de cybersécurité pour les entreprises/utilisateurs

Que faire si votre appareil ou vos comptes en ligne sont piratés ?

Si vous pensez que votre appareil ou votre compte en ligne est piraté, vous devez prendre les mesures suivantes immédiatement.

- Déconnectez votre appareil et faites-le vérifier par un spécialiste de la sécurité.

- Changez vos mots de passe

- Gardez un contrôle sur les comptes financiers

- Informer les autres

- Méfiez-vous des autres utilisateurs : souvent, les utilisateurs ne prêtent pas attention à leur boîte aux lettres, à moins que quelqu'un d'autre ne remarque une activité suspecte et ne les informe que leur compte est piraté. Si vous remarquez une activité inhabituelle sur le compte de messagerie ou de réseau social d'une personne, il se peut que le compte ait été piraté. Évitez de répondre aux e-mails ou messages que vous recevez de ces comptes, informez la personne concernée et informez-la du problème.

J'espère que vous êtes maintenant en mesure de comprendre ce qu'est un pirate informatique, comment il effectue le piratage et comment vous protéger et protéger les appareils connectés.

Une fois que vous gardez tous ces points à l'esprit, vous serez en mesure de vous défendre contre les escroqueries les plus courantes.