Un aperçu du rançongiciel CoinVault

Publié: 2018-08-04Ransomware est un méchant malware qui se répand et il est indéniable qu'il a maintenu sa réputation d'être une menace redoutable. Chaque jour qui passe, les menaces de rançongiciels augmentent et il n'y a aucun signe de ralentissement.

Les ransomwares sont une menace majeure non seulement pour les organisations, mais aussi pour les particuliers, les hôpitaux et presque toutes les industries. Habituellement, la majorité d'entre eux se propagent par des actions de l'utilisateur telles que cliquer sur un lien malveillant, visiter un site Web compromis et autres.

Aujourd'hui, nous allons discuter d'un autre ransomware méchant. La seule chose qui rend ce ransomware différent est qu'il permet à l'utilisateur de décrypter un fichier pour prouver que la victime sera en mesure de décrypter tous les fichiers cryptés.

Qu'est-ce que CoinVault ?

CoinVault un programme de rançongiciel de cryptage de fichiers, qui fait partie de la famille Cryptographic Locker. Contrairement à d'autres programmes de ransomware, il n'utilise pas de site de décryptage pour effectuer des paiements et télécharger un décrypteur. Au lieu de cela, il dispose d'une fonctionnalité de décryptage intégrée et d'un système de paiement dans le logiciel malveillant exécutable.

Comment est-il distribué ?

CoinVault se propage via des e-mails contenant un fichier PDF qui est un fichier exécutable en pièce jointe ZIP. Ce fichier PDF prétend être une facture, un bon de commande, une facture, une plainte ou une sorte de communication. Lorsque la victime double-clique sur le faux PDF, le système est infecté par CoinVault et le logiciel malveillant est installé dans le dossier %AppData%\Microsoft\Windows .

Comment ça fonctionne?

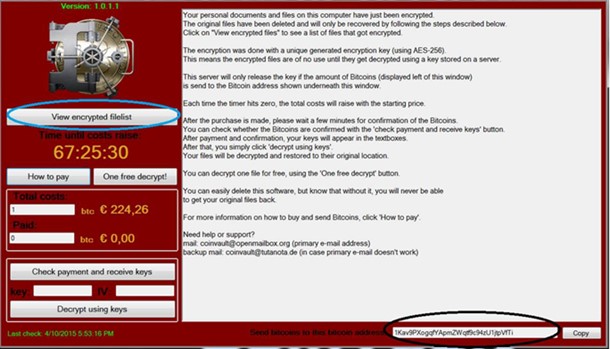

Une fois CoinVault installé sur la machine, il commence à analyser le système à la recherche de fichiers de données, puis les crypte à l'aide du cryptage AES afin qu'ils ne soient pas accessibles. Une fois tous les fichiers cryptés, CoinVault affiche le programme CoinVault qui contient des informations sur les fichiers, le montant de la rançon et des instructions sur la manière dont l'argent doit être payé.

Le montant de la rançon varie à partir de 0,7 Bitcoins, il augmente après chaque montant de 24 heures si la victime ne parvient pas à effectuer le paiement. L'adresse Bitcoin est différente pour chaque machine infectée.

Remarque : CoinVault permet de déchiffrer gratuitement un fichier pour prouver ce qu'il peut faire.

Comment les fichiers sont-ils déchiffrés ?

Lorsque le fichier à décrypter est sélectionné, CoinVault télécharge le fichier sur son serveur de commande et de contrôle, le décrypte puis le renvoie à la machine à partir de laquelle la demande de décryptage est envoyée.

CoinVault change même le fond d'écran de votre bureau Windows en "Vos fichiers ont été cryptés!"

Lisez aussi : Tout ce que vous devez savoir sur Spartacus Ransomware

Quels types de fichiers sont chiffrés par CoinVault ?

CoinVault recherche des fichiers spécifiques sur tous les lecteurs connectés à votre système pour les chiffrer. Cela signifie que l'USB, les lecteurs externes, les lecteurs réseau et même les services cloud sont à risque. CoinVault chiffrera les fichiers se terminant par les extensions suivantes :

| .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, . ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt |

Que faire lorsque vous apprenez que votre système est infecté ?

Lorsque vous apprenez que votre système a été compromis par CoinVault, vous pouvez faire 2 choses.

- Payez une rançon et laissez les attaquants déchiffrer vos données.

- Restaurez vos fichiers en restaurant la sauvegarde que vous avez effectuée.

Comment empêcher votre ordinateur d'être infecté par CoinVault ?

Pour empêcher votre ordinateur d'être infecté par CoinVault, vous devez créer des politiques de restriction logicielle, qui empêcheront les fichiers exécutables de s'exécuter lorsqu'ils se trouvent dans un chemin spécifique. Pour cela, vous devez utiliser le groupe Windows ou l'éditeur de stratégie locale.

Pour ajouter une règle de restriction, procédez comme suit :

1. Cliquez sur le bouton Démarrer et saisissez Stratégie de sécurité locale.

2. Maintenant, dans la nouvelle fenêtre qui s'ouvre dans le volet de gauche, recherchez les stratégies de restriction logicielle.

3. Si aucune politique n'est définie, vous devez ajouter une nouvelle politique en cliquant avec le bouton droit sur Politiques de restriction logicielle.

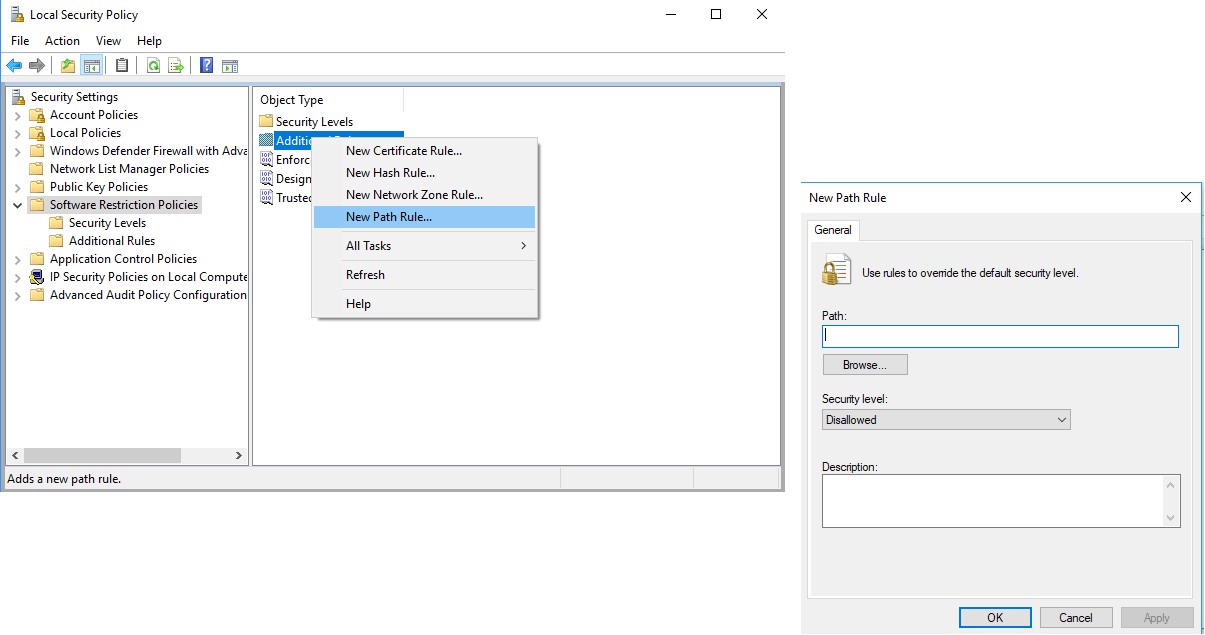

4. Cliquez maintenant sur Nouvelles politiques de restriction logicielle pour activer la politique et le volet de droite ressemblera à l'image ci-dessous :

5. Maintenant, faites un clic droit sur le dossier Règles supplémentaires présent dans le volet de droite et sélectionnez Nouvelle règle de chemin. Cela vous permettra d'ajouter une règle de chemin.

Doit lire : Crypto Mining est la prochaine grande menace après le ransomware

Les entrées que vous devez ajouter sont les suivantes :

Pour bloquer l'exécutable CoinVault dans %AppData%

Chemin : %AppData%\*.exe

Niveau de sécurité : Non autorisé

Description : ne pas autoriser l'exécution des exécutables à partir de %AppData%.

Pour bloquer l'exécutable CoinVault dans %LocalAppData%

Chemin si vous utilisez Windows XP : %UserProfile%\Local Settings\*.exe

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\*.exe

Niveau de sécurité : Non autorisé

Description : ne pas autoriser l'exécution des exécutables à partir de %AppData%.

Pour bloquer l'exécutable Zbot dans %AppData%

Chemin : %AppData%\*\*.exe

Niveau de sécurité : Non autorisé

Description : n'autorise pas l'exécution des exécutables à partir des sous-dossiers immédiats de %AppData%.

Pour bloquer l'exécutable Zbot dans %LocalAppData%

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\*\*.exe

Niveau de sécurité : Non autorisé

Description : n'autorise pas l'exécution des exécutables à partir des sous-dossiers immédiats de %AppData%.

Pour bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec WinRAR :

Chemin si vous utilisez Windows XP : %UserProfile%\Local Settings\Temp\Rar*\*.exe

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\Temp\Rar*\*.exe

Niveau de sécurité : Non autorisé

Description : Bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec WinRAR.

Pour bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec 7zip :

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\Temp\7z*\*.exe

Niveau de sécurité : Non autorisé

Description : Bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec 7zip.

Pour bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec WinZip :

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\Temp\wz*\*.exe

Niveau de sécurité : Non autorisé

Description : Bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes avec WinZip.

Bloquez les exécutables exécutés à partir de pièces jointes d'archives ouvertes à l'aide de la prise en charge intégrée de Windows Zip :

Chemin si vous utilisez Windows Vista/7/8 : %LocalAppData%\Temp\*.zip\*.exe

Niveau de sécurité : Non autorisé

Description : Bloquer les exécutables exécutés à partir de pièces jointes d'archives ouvertes à l'aide de la prise en charge intégrée de Windows Zip.

Remarque : lorsque vous ajoutez ces chemins aux stratégies de restriction logicielle, certaines applications légitimes peuvent cesser de fonctionner. Cela se produit car certaines entreprises installent sans le savoir leurs applications sous le profil d'un utilisateur plutôt que dans le dossier Program Files. Pour cette raison, les politiques de restriction logicielle empêcheront l'exécution de ces applications.

Par conséquent, pour que de telles applications s'exécutent, vous devrez ajouter une règle de chemin en suivant les étapes décrites ci-dessus pour permettre au programme de s'exécuter. Pour ce faire, vous devez créer une règle de chemin pour l'exécutable de ce programme particulier et définir le niveau de sécurité sur Illimité au lieu de Non autorisé.

Une fois cela fait, les applications spécifiées commenceront à s'exécuter.

Nous espérons que vous trouverez cet article suffisamment informatif et utile également. Si vous avez des questions, n'hésitez pas à nous contacter. Veuillez également envoyer vos commentaires, car ils nous sont précieux et nous aident à comprendre ce que nos clients attendent de nous.