Uno sguardo a CoinVault Ransomware

Pubblicato: 2018-08-04Il ransomware, un brutto malware, si sta diffondendo e non si può negare il fatto che ha mantenuto la sua reputazione di minaccia formidabile. Ogni giorno che passa le minacce di ransomware aumentano e non c'è alcun segno di rallentamento.

Il ransomware è una grave minaccia non solo per le organizzazioni, ma anche per gli individui, gli ospedali e quasi tutti i settori. Di solito la maggior parte viene diffusa attraverso azioni dell'utente come fare clic su un collegamento dannoso, visitare un sito Web compromesso e altro.

Oggi parleremo di un altro brutto ransomware. L'unica cosa che rende diverso questo ransomware è che consente all'utente di decrittografare un file per dimostrare che la vittima sarà in grado di decrittografare tutti i file crittografati.

Cos'è CoinVault?

CoinVault un programma ransomware per la crittografia dei file, parte della famiglia Cryptographic Locker. A differenza di altri programmi ransomware, non utilizza un sito di decrittazione per effettuare pagamenti e scaricare decryptor. Invece ha una funzionalità di decrittazione integrata e un sistema di pagamento nel malware eseguibile.

Come è distribuito?

CoinVault viene diffuso tramite e-mail che contengono un file PDF che è un file eseguibile come allegato ZIP. Questo file PDF finge di essere una fattura, un ordine di acquisto, una fattura, un reclamo o un qualche tipo di comunicazione. Quando la vittima fa doppio clic sul PDF falso, il sistema viene infettato da CoinVault e il malware viene installato nella cartella %AppData%\Microsoft\Windows .

Come funziona?

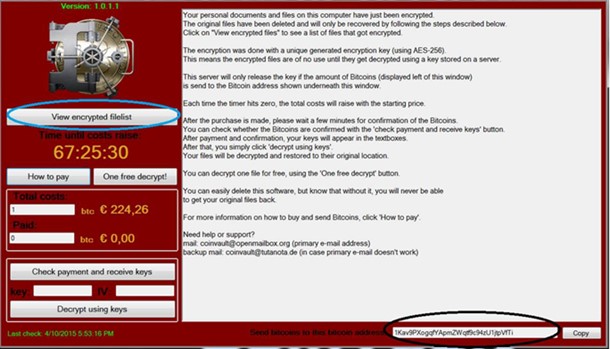

Una volta che CoinVault è installato sulla macchina, avvia la scansione del sistema alla ricerca di file di dati e quindi li crittografa utilizzando la crittografia AES in modo che non sia possibile accedervi. Una volta che tutti i file sono stati crittografati, CoinVault mostra il programma CoinVault che contiene informazioni sui file, l'importo del riscatto e le istruzioni su come pagare il denaro.

L'importo del riscatto varia a partire da 0,7 Bitcoin e aumenta poiché ogni 24 ore viene aumentato se la vittima non effettua il pagamento. L'indirizzo Bitcoin è diverso per ogni macchina infetta.

Nota: CoinVault consente di decrittografare un file gratuitamente per dimostrare cosa può fare.

Come vengono decifrati i file?

Quando viene selezionato il file da decrittografare, CoinVault carica il file sul proprio server di comando e controllo, lo decrittografa e lo rinvia alla macchina da cui viene inviata la richiesta di decrittazione.

CoinVault cambia persino lo sfondo del desktop di Windows in "I tuoi file sono stati crittografati!"

Leggi anche: Tutto quello che devi sapere su Spartacus Ransomware

Quali tipi di file sono crittografati da CoinVault?

CoinVault cerca file specifici su tutte le unità collegate al tuo sistema da crittografare. Ciò significa che USB, unità esterne, unità di rete e persino servizi cloud sono a rischio. CoinVault crittograferà i file che terminano con le seguenti estensioni:

| .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, . ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt |

Cosa fare quando si scopre che il proprio sistema è infetto?

Quando scopri che il tuo sistema è stato compromesso da CoinVault puoi fare 2 cose.

- Paga un riscatto e lascia che gli aggressori decifrano i tuoi dati.

- Ripristina i tuoi file ripristinando il backup che hai eseguito.

Come impedire che il tuo computer venga infettato da CoinVault?

Per evitare che il tuo computer venga infettato da CoinVault, devi creare criteri di restrizione software, che bloccheranno l'esecuzione dei file eseguibili quando trovati in un percorso specifico. Per questo è necessario utilizzare Windows Group o Local Policy Editor.

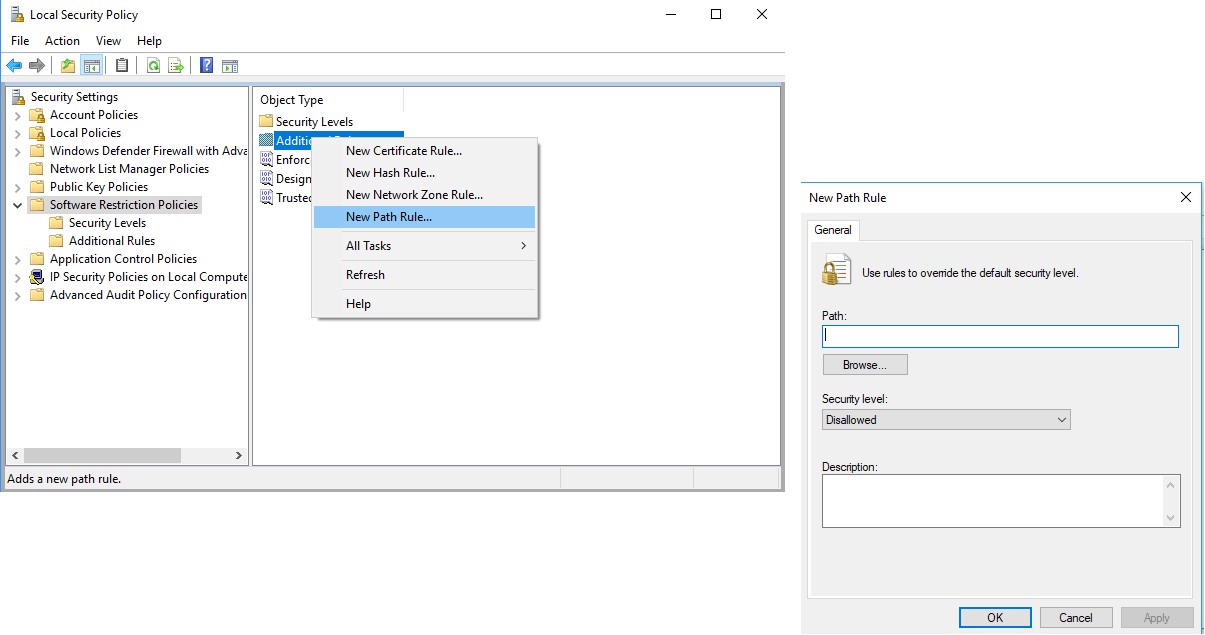

Per aggiungere una regola di restrizione, procedi nel seguente modo:

1. Fare clic sul pulsante Start e digitare Politica di sicurezza locale.

2. Ora nella nuova finestra che si apre nel riquadro di sinistra, cerca Criteri di restrizione software.

3. Se non è stata definita alcuna politica, è necessario aggiungere una nuova politica facendo clic con il pulsante destro del mouse su Politiche di restrizione software.

4. Ora fai clic su Nuove politiche di restrizione software, per abilitare la politica e il riquadro di destra apparirà come l'immagine seguente:

5. Ora, fai clic con il pulsante destro del mouse sulla cartella Regole aggiuntive presente nel riquadro a destra e seleziona Nuova regola del percorso. Questo ti consentirà di aggiungere una regola del percorso.

Da leggere: Il mining di criptovalute è la prossima grande minaccia dopo il ransomware

Le voci che devi aggiungere sono le seguenti:

Per bloccare l'eseguibile CoinVault in %AppData%

Percorso: %AppData%\*.exe

Livello di sicurezza: non consentito

Descrizione: non consentire l'esecuzione di eseguibili da %AppData%.

Per bloccare l'eseguibile CoinVault in %LocalAppData%

Percorso se si utilizza Windows XP: %UserProfile%\Impostazioni locali\*.exe

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\*.exe

Livello di sicurezza: non consentito

Descrizione: non consentire l'esecuzione di eseguibili da %AppData%.

Per bloccare l'eseguibile Zbot in %AppData%

Percorso: %AppData%\*\*.exe

Livello di sicurezza: non consentito

Descrizione: non consentire l'esecuzione di eseguibili dalle sottocartelle immediate di %AppData%.

Per bloccare l'eseguibile Zbot in %LocalAppData%

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\*\*.exe

Livello di sicurezza: non consentito

Descrizione: non consentire l'esecuzione di eseguibili dalle sottocartelle immediate di %AppData%.

Per bloccare gli eseguibili eseguiti da allegati di archivio aperti con WinRAR:

Percorso se si utilizza Windows XP: %UserProfile%\Impostazioni locali\Temp\Rar*\*.exe

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exe

Livello di sicurezza: non consentito

Descrizione: blocca eseguibili eseguiti da allegati di archivio aperti con WinRAR.

Per bloccare gli eseguibili eseguiti da allegati di archivio aperti con 7zip:

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Livello di sicurezza: non consentito

Descrizione: Blocca eseguibili eseguiti da allegati di archivio aperti con 7zip.

Per bloccare gli eseguibili eseguiti dagli allegati di archivio aperti con WinZip:

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Livello di sicurezza: non consentito

Descrizione: blocca eseguibili eseguiti da allegati di archivio aperti con WinZip.

Blocca gli eseguibili eseguiti da allegati di archivio aperti utilizzando il supporto Zip integrato di Windows:

Percorso se si utilizza Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Livello di sicurezza: non consentito

Descrizione: blocca gli eseguibili eseguiti da allegati di archivio aperti utilizzando il supporto Zip integrato di Windows.

Nota: quando si aggiungono questi percorsi ai criteri di restrizione software, alcune applicazioni legittime potrebbero smettere di funzionare. Ciò accade perché alcune aziende installano inconsapevolmente le proprie applicazioni sotto il profilo di un utente anziché nella cartella Programmi. Per questo motivo, i criteri di restrizione software interromperanno l'esecuzione di tali applicazioni.

Pertanto, per eseguire tali applicazioni sarà necessario aggiungere una regola di percorso utilizzando i passaggi descritti sopra per consentire l'esecuzione del programma. Per fare ciò, è necessario creare una regola del percorso per l'eseguibile di quel particolare programma e impostare il livello di sicurezza su Senza restrizioni anziché su Non consentito.

Dopo averlo fatto, le applicazioni specificate inizieranno a essere eseguite.

Ci auguriamo che troviate questo articolo sufficientemente informativo e utile. Se hai qualche domanda, non esitare a contattarci. Inoltre, ti preghiamo di inviare il tuo feedback, poiché è prezioso per noi e ci aiuta a capire cosa si aspettano i nostri clienti da noi.