Una mirada al ransomware CoinVault

Publicado: 2018-08-04El ransomware, una pieza desagradable de malware, está circulando y no se puede negar el hecho de que ha mantenido su reputación de ser una amenaza formidable. Con cada día que pasa, las amenazas de ransomware aumentan y no hay señales de que disminuyan.

El ransomware es una gran amenaza no solo para las organizaciones, sino también para las personas, los hospitales y casi todas las industrias. Por lo general, la mayoría se propaga a través de acciones del usuario, como hacer clic en un enlace malicioso, visitar un sitio web comprometido y otros.

Hoy, vamos a discutir sobre otro ransomware desagradable. Lo único que hace que este ransomware sea diferente es que permite al usuario descifrar un archivo para demostrar que la víctima podrá descifrar todos los archivos cifrados.

¿Qué es CoinVault?

CoinVault, un programa de ransomware de cifrado de archivos, parte de la familia Cryptographic Locker. A diferencia de otros programas de ransomware, no utiliza un sitio de descifrado para realizar pagos y descargar el descifrador. En cambio, tiene una funcionalidad de descifrado incorporada y un sistema de pago en el malware ejecutable.

¿Cómo se distribuye?

CoinVault se propaga a través de correos electrónicos que contienen un archivo PDF que es un archivo ejecutable como archivo adjunto ZIP. Este archivo PDF pretende ser una factura, orden de compra, factura, queja o algún tipo de comunicación. Cuando la víctima hace doble clic en el PDF falso, CoinVault infecta el sistema y el malware se instala en la carpeta %AppData%\Microsoft\Windows .

¿Cómo funciona?

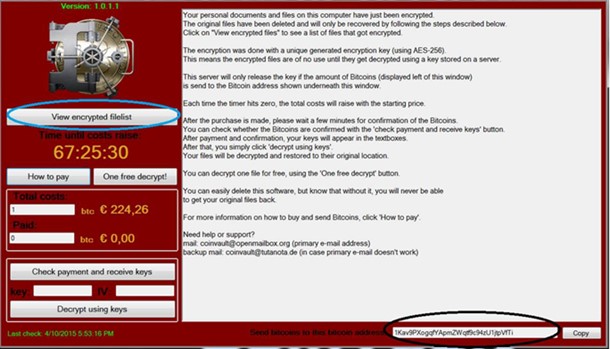

Una vez que CoinVault está instalado en la máquina, comienza a escanear el sistema en busca de archivos de datos y luego los cifra mediante el cifrado AES para que no se pueda acceder a ellos. Una vez que todos los archivos están encriptados, CoinVault muestra el programa CoinVault que contiene información sobre los archivos, el monto del rescate e instrucciones sobre cómo se debe pagar el dinero.

El monto del rescate varía a partir de 0.7 Bitcoins y aumenta a medida que aumenta cada 24 horas si la víctima no realiza el pago. La dirección de Bitcoin es diferente para cada máquina infectada.

Nota: CoinVault permite descifrar un archivo una vez de forma gratuita para demostrar lo que puede hacer.

¿Cómo se descifran los archivos?

Cuando se selecciona el archivo para descifrar, CoinVault carga el archivo en su servidor de comando y control, lo descifra y luego lo envía de regreso a la máquina desde la cual se envía la solicitud de descifrado.

CoinVault incluso cambia el fondo de pantalla de su escritorio de Windows a "¡Sus archivos han sido encriptados!"

Lea también: Todo lo que necesita saber sobre Spartacus Ransomware

¿Qué tipos de archivos cifra CoinVault?

CoinVault busca archivos específicos en todas las unidades conectadas a su sistema para cifrar. Esto significa que los USB, las unidades externas, las unidades de red e incluso los servicios en la nube están en riesgo. CoinVault cifrará los archivos que terminen con las siguientes extensiones:

| .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, . ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt |

¿Qué hacer cuando te enteras de que tu sistema está infectado?

Cuando se entera de que CoinVault ha comprometido su sistema, puede hacer 2 cosas.

- Pague el rescate y deje que los atacantes descifren sus datos.

- Restaure sus archivos restaurando la copia de seguridad que ha realizado.

¿Cómo evitar que su computadora se infecte con CoinVault?

Para evitar que su computadora se infecte con CoinVault, debe crear Políticas de restricción de software, que bloquearán la ejecución de archivos ejecutables cuando se encuentren en una ruta específica. Para esto, debe usar el Grupo de Windows o el Editor de políticas locales.

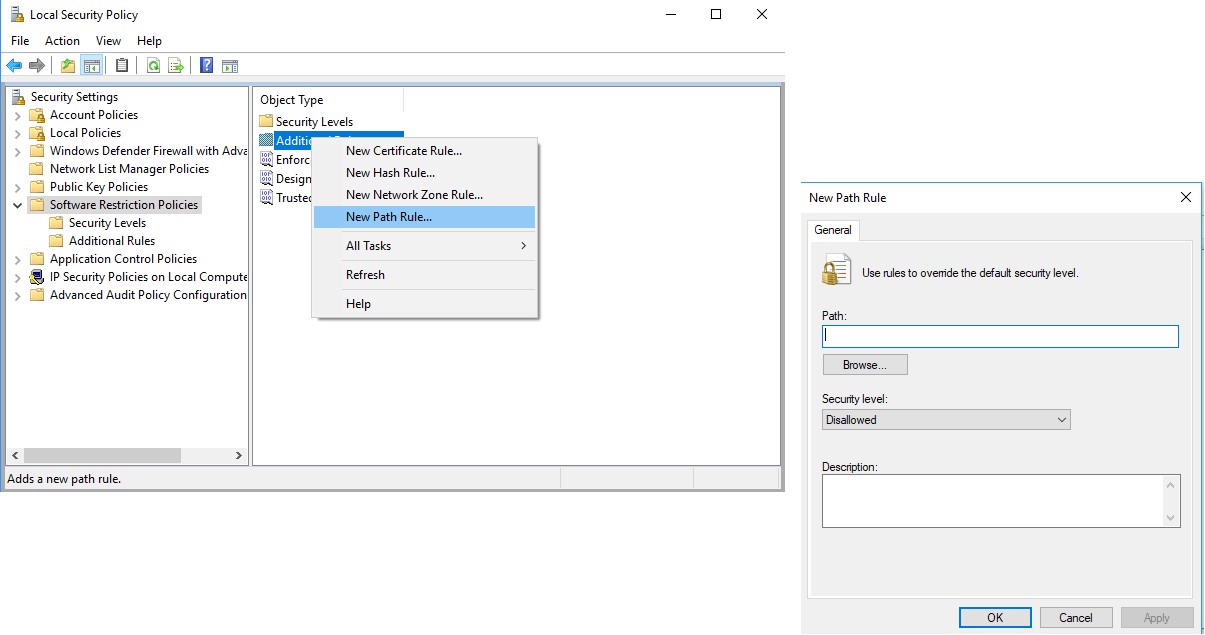

Para agregar una regla de restricción, siga los pasos a continuación:

1. Haga clic en el botón Inicio y escriba Política de seguridad local.

2. Ahora, en la nueva ventana que se abre en el panel izquierdo, busque Políticas de restricción de software.

3. Si no se define ninguna política, debe agregar una nueva política haciendo clic con el botón derecho en Políticas de restricción de software.

4. Ahora haga clic en Nuevas políticas de restricción de software, para habilitar la política y el panel derecho se verá como la imagen a continuación:

5. Ahora, haga clic con el botón derecho en la carpeta Reglas adicionales presente en el panel derecho y seleccione Nueva regla de ruta. Esto le permitirá agregar una regla de ruta.

Debe leer: La criptominería es la próxima gran amenaza después del ransomware

Las entradas que debe agregar son las siguientes:

Para bloquear el ejecutable de CoinVault en %AppData%

Ruta: %AppData%\*.exe

Nivel de seguridad: No permitido

Descripción: no permitir que los ejecutables se ejecuten desde %AppData%.

Para bloquear el ejecutable de CoinVault en %LocalAppData%

Ruta si usa Windows XP: %UserProfile%\Local Settings\*.exe

Ruta si usa Windows Vista/7/8: %LocalAppData%\*.exe

Nivel de seguridad: no permitido

Descripción: no permitir que los ejecutables se ejecuten desde %AppData%.

Para bloquear el ejecutable de Zbot en %AppData%

Ruta: %AppData%\*\*.exe

Nivel de seguridad: no permitido

Descripción: no permitir que los archivos ejecutables se ejecuten desde subcarpetas inmediatas de %AppData%.

Para bloquear el ejecutable de Zbot en %LocalAppData%

Ruta si usa Windows Vista/7/8: %LocalAppData%\*\*.exe

Nivel de seguridad: no permitido

Descripción: no permitir que los archivos ejecutables se ejecuten desde subcarpetas inmediatas de %AppData%.

Para bloquear ejecutables ejecutados desde archivos adjuntos abiertos con WinRAR:

Ruta si usa Windows XP: %UserProfile%\Local Settings\Temp\Rar*\*.exe

Ruta si usa Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exe

Nivel de seguridad: no permitido

Descripción: bloquea los ejecutables que se ejecutan desde archivos adjuntos abiertos con WinRAR.

Para bloquear ejecutables ejecutados desde archivos adjuntos abiertos con 7zip:

Ruta si usa Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Nivel de seguridad: no permitido

Descripción: los ejecutables de bloque se ejecutan desde archivos adjuntos abiertos con 7zip.

Para bloquear ejecutables ejecutados desde archivos adjuntos abiertos con WinZip:

Ruta si usa Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Nivel de seguridad: no permitido

Descripción: los ejecutables de bloque se ejecutan desde archivos adjuntos abiertos con WinZip.

Bloquee los ejecutables que se ejecutan desde los archivos adjuntos abiertos con el soporte Zip integrado de Windows:

Ruta si usa Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Nivel de seguridad: no permitido

Descripción: Bloquee los ejecutables que se ejecutan desde los archivos adjuntos abiertos con el soporte Zip integrado de Windows.

Nota: Al agregar estas rutas a las Políticas de restricción de software, algunas aplicaciones legítimas pueden dejar de funcionar. Esto sucede porque algunas empresas, sin saberlo, instalan sus aplicaciones en el perfil de un usuario en lugar de en la carpeta Archivos de programa. Debido a esto, las Políticas de restricción de software detendrán la ejecución de esas aplicaciones.

Por lo tanto, para hacer que se ejecuten dichas aplicaciones, deberá agregar una regla de ruta siguiendo los pasos descritos anteriormente para permitir que se ejecute el programa. Para hacerlo, debe crear una regla de ruta para el ejecutable de ese programa en particular y establecer el nivel de seguridad en Sin restricciones en lugar de No permitido.

Una vez que lo haga, las aplicaciones especificadas comenzarán a ejecutarse.

Esperamos que encuentre este artículo lo suficientemente informativo y útil también. Si tiene alguna consulta, no dude en contactarnos. Además, envíe sus comentarios, ya que son valiosos para nosotros y nos ayudan a comprender lo que nuestros clientes esperan de nosotros.