洞察 CoinVault 勒索软件

已发表: 2018-08-04勒索软件是一种令人讨厌的恶意软件,无可否认,它一直保持着强大威胁的声誉。 每过一天,勒索软件的威胁都在上升,而且没有放缓的迹象。

勒索软件不仅对组织,而且对个人、医院和几乎所有行业都是一个主要威胁。 通常,其中大部分是通过用户行为传播的,例如点击恶意链接、访问受感染的网站等。

今天,我们将讨论另一种令人讨厌的勒索软件。 唯一使这个勒索软件与众不同的是,它允许用户解密一个文件以证明受害者能够解密所有加密的所有文件。

什么是 CoinVault?

CoinVault 一个文件加密勒索软件程序,是 Cryptographic Locker 系列的一部分。 与其他勒索软件程序不同,它不使用解密站点进行付款和下载解密器。 相反,它在可执行恶意软件中具有内置的解密功能和支付系统。

它是如何分布的?

CoinVault 通过包含 PDF 文件的电子邮件传播,该文件是作为 ZIP 附件的可执行文件。 此 PDF 文件伪装成发票、采购订单、账单、投诉或某种形式的通信。 当受害者双击伪造的 PDF 时,系统会被 CoinVault 感染,恶意软件会安装在%AppData%\Microsoft\Windows文件夹中。

怎么运行的?

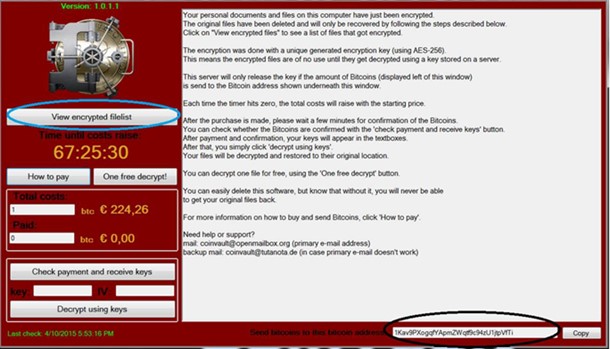

在机器上安装 CoinVault 后,它会开始扫描系统中的数据文件,然后使用 AES 加密对其进行加密,以使它们无法访问。 一旦所有文件都被加密,CoinVault 就会显示 CoinVault 程序,其中包含有关文件、赎金金额以及如何支付金钱的说明的信息。

赎金金额从 0.7 比特币开始变化,如果受害者未能付款,则每 24 小时增加一次赎金金额。 每台受感染机器的比特币地址都不同。

注意:CoinVault 允许免费解密一次文件以证明它可以做什么。

文件是如何解密的?

选择要解密的文件后,CoinVault 会将文件上传到其命令和控制服务器,对其进行解密,然后将其发送回发送解密请求的机器。

CoinVault 甚至将您的 Windows 桌面壁纸更改为“您的文件已加密!”

另请阅读:关于斯巴达克斯勒索软件你需要知道的一切

CoinVault 加密了哪些文件类型?

CoinVault 在连接到您系统的所有驱动器上查找特定文件以进行加密。 这意味着 USB、外部驱动器、网络驱动器甚至云服务都面临风险。 CoinVault 将加密以以下扩展名结尾的文件:

| .odt、.ods、.odp、.odm、.odc、.odb、.doc、.docx、.docm、.wps、.xls、.xlsx、.xlsm、.xlsb、.xlk、.ppt、.pptx 、.pptm、.mdb、.accdb、.pst、.dwg、.dxf、.dxg、.wpd、.rtf、.wb2、.mdf、.dbf、.psd、.pdd、.pdf、.eps、. ai、.indd、.cdr、.dng、.3fr、.arw、.srf、.sr2、.mp3、.bay、.crw、.cr2、.dcr、.kdc、.erf、.mef、.mrw、 .nef、.nrw、.orf、.raf、.raw、.rwl、.rw2、.r3d、.ptx、.pef、.srw、.x3f、.der、.cer、.crt、.pem、.pfx 、.p12、.p7b、.p7c、.jpg、.png、.jfif、.jpeg、.gif、.bmp、.exif、.txt |

当你知道你的系统被感染了怎么办?

当你知道你的系统被 CoinVault 入侵时,你可以做两件事。

- 支付赎金并让攻击者解密您的数据。

- 通过恢复您所做的备份来恢复您的文件。

如何防止您的计算机被 CoinVault 感染?

为防止您的计算机被 CoinVault 感染,您需要创建软件限制策略,当在特定路径中找到可执行文件时将阻止其运行。 为此,您需要使用 Windows 组或本地策略编辑器。

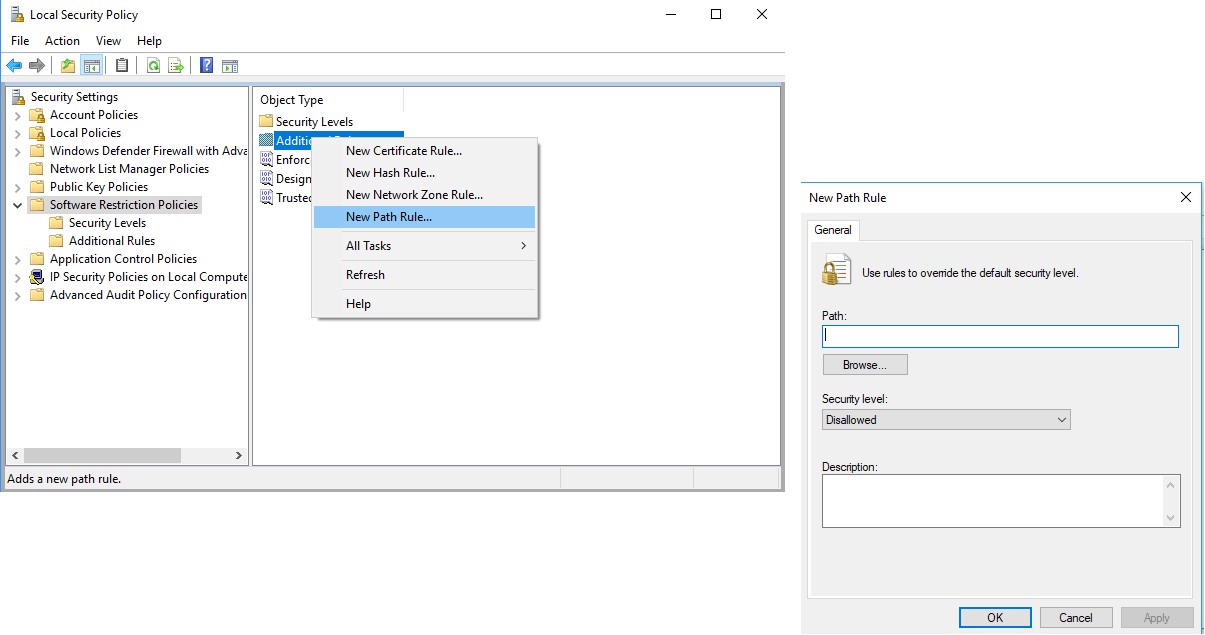

要添加限制规则,请按照以下步骤操作:

1.单击开始按钮并键入本地安全策略。

2.现在在左窗格中打开的新窗口中查找软件限制策略。

3.如果没有定义策略,您需要通过右键单击软件限制策略来添加新策略。

4.现在单击 New Software Restriction Policies,启用该策略,右侧窗格将如下图所示:

5.现在,右键单击右侧窗格中的 Additional Rules 文件夹,然后选择 New Path Rule。 这将允许您添加路径规则。

必读:加密挖掘是勒索软件之后的下一个大威胁

您需要添加的条目如下:

在 %AppData% 中阻止 CoinVault 可执行文件

路径: %AppData%\*.exe

安全级别:不允许

说明:不允许从 %AppData% 运行可执行文件。

在 %LocalAppData% 中阻止 CoinVault 可执行文件

使用 Windows XP 时的路径: %UserProfile%\Local Settings\*.exe

使用 Windows Vista/7/8 时的路径:%LocalAppData%\*.exe

安全级别:不允许

说明:不允许从 %AppData% 运行可执行文件。

在 %AppData% 中阻止 Zbot 可执行文件

路径: %AppData%\*\*.exe

安全级别:不允许

说明:不允许从 %AppData% 的直接子文件夹运行可执行文件。

在 %LocalAppData% 中阻止 Zbot 可执行文件

使用 Windows Vista/7/8 时的路径: %LocalAppData%\*\*.exe

安全级别:不允许

说明:不允许从 %AppData% 的直接子文件夹运行可执行文件。

要阻止从使用 WinRAR 打开的存档附件运行的可执行文件:

使用 Windows XP 时的路径: %UserProfile%\Local Settings\Temp\Rar*\*.exe

使用 Windows Vista/7/8 时的路径:%LocalAppData%\Temp\Rar*\*.exe

安全级别:不允许

描述:阻止从使用 WinRAR 打开的存档附件运行的可执行文件。

要阻止从使用 7zip 打开的存档附件运行的可执行文件:

使用 Windows Vista/7/8 时的路径:%LocalAppData%\Temp\7z*\*.exe

安全级别:不允许

说明:阻止从使用 7zip 打开的存档附件运行的可执行文件。

要阻止从使用 WinZip 打开的存档附件运行的可执行文件:

使用 Windows Vista/7/8 时的路径: %LocalAppData%\Temp\wz*\*.exe

安全级别:不允许

说明:阻止从使用 WinZip 打开的存档附件运行的可执行文件。

阻止从使用 Windows 内置 Zip 支持打开的存档附件运行的可执行文件:

使用 Windows Vista/7/8 时的路径:%LocalAppData%\Temp\*.zip\*.exe

安全级别:不允许

说明:阻止从使用 Windows 内置 Zip 支持打开的存档附件运行的可执行文件。

注意:当您将这些路径添加到软件限制策略时,某些合法应用程序可能会停止运行。 发生这种情况是因为一些公司在不知不觉中将其应用程序安装在用户的配置文件下,而不是在 Program Files 文件夹中。 因此,软件限制策略将阻止这些应用程序运行。

因此,要使此类应用程序运行,您需要使用上述步骤添加路径规则以允许程序运行。 为此,您需要为该特定程序的可执行文件创建路径规则,并将安全级别设置为无限制而不是不允许。

执行此操作后,指定的应用程序将开始运行。

我们希望您发现这篇文章的信息量也足够大且有用。 如果您有任何疑问,请随时与我们联系。 另外,请发送您的反馈,因为它对我们很有价值,它有助于我们了解客户对我们的期望。