Wgląd w oprogramowanie ransomware CoinVault

Opublikowany: 2018-08-04Ransomware to paskudny złośliwy program, który robi się wokół i nie można zaprzeczyć, że utrzymał swoją reputację groźnego zagrożenia. Z każdym dniem rośnie liczba zagrożeń związanych z oprogramowaniem ransomware i nic nie wskazuje na to, by zwalniały.

Ransomware stanowi poważne zagrożenie nie tylko dla organizacji, ale także dla osób fizycznych, szpitali i prawie wszystkich branż. Zazwyczaj większość z nich rozprzestrzenia się poprzez działania użytkownika, takie jak kliknięcie złośliwego linku, odwiedzenie zaatakowanej witryny i inne.

Dzisiaj porozmawiamy o innym paskudnym oprogramowaniu ransomware. Jedyną rzeczą, która wyróżnia to oprogramowanie ransomware, jest to, że pozwala użytkownikowi odszyfrować jeden plik, aby udowodnić, że ofiara będzie w stanie odszyfrować wszystkie zaszyfrowane wszystkie pliki.

Co to jest CoinVault?

CoinVault to program ransomware szyfrujący pliki, będący częścią rodziny Cryptographic Locker. W przeciwieństwie do innych programów ransomware nie używa strony deszyfrującej do dokonywania płatności i pobierania deszyfratora. Zamiast tego ma wbudowaną funkcję deszyfrowania i system płatności w wykonywalnym złośliwym oprogramowaniu.

Jak jest dystrybuowany?

CoinVault jest rozpowszechniany za pośrednictwem wiadomości e-mail zawierających plik PDF, który jest plikiem wykonywalnym jako załącznik ZIP. Ten plik PDF udaje fakturę, zamówienie, rachunek, reklamację lub jakiś rodzaj komunikacji. Gdy ofiara dwukrotnie kliknie fałszywy plik PDF, system zostaje zainfekowany przez CoinVault, a złośliwe oprogramowanie zostaje zainstalowane w folderze %AppData%\Microsoft\Windows .

Jak to działa?

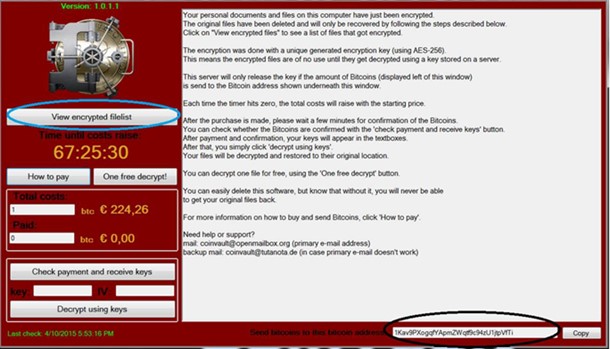

Po zainstalowaniu CoinVault na komputerze rozpoczyna skanowanie systemu w poszukiwaniu plików danych, a następnie szyfruje je za pomocą szyfrowania AES, aby nie można było do nich uzyskać dostępu. Gdy wszystkie pliki zostaną zaszyfrowane, CoinVault wyświetla program CoinVault, który zawiera informacje o plikach, kwocie okupu oraz instrukcje dotyczące sposobu zapłaty.

Kwota okupu waha się od 0,7 Bitcoins i rośnie, ponieważ po każdej 24-godzinnej kwocie wzrasta, jeśli ofiara nie dokona płatności. Adres Bitcoin jest inny dla każdej zainfekowanej maszyny.

Uwaga: CoinVault pozwala odszyfrować raz plik za darmo, aby udowodnić, co potrafi.

Jak odszyfrowywane są pliki?

Po wybraniu pliku do odszyfrowania, CoinVault przesyła plik na swój serwer dowodzenia i kontroli, odszyfrowuje go, a następnie odsyła z powrotem do komputera, z którego wysyłane jest żądanie odszyfrowania.

CoinVault zmienia nawet tapetę pulpitu Windows na „Twoje pliki zostały zaszyfrowane!”

Przeczytaj także: Wszystko, co musisz wiedzieć o Spartacus Ransomware

Jakie typy plików są szyfrowane przez CoinVault?

CoinVault szuka określonych plików na wszystkich dyskach podłączonych do Twojego systemu w celu zaszyfrowania. Oznacza to, że zagrożone są USB, dyski zewnętrzne, dyski sieciowe, a nawet usługi w chmurze. CoinVault zaszyfruje pliki kończące się następującymi rozszerzeniami:

| .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, . ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif,.bmp, .exif, .txt |

Co zrobić, gdy dowiesz się, że Twój system jest zainfekowany?

Kiedy dowiesz się, że Twój system został naruszony przez CoinVault, możesz zrobić 2 rzeczy.

- Zapłać okup i pozwól atakującym odszyfrować Twoje dane.

- Przywróć swoje pliki, przywracając kopię zapasową, którą wykonałeś.

Jak zapobiec zainfekowaniu komputera przez CoinVault?

Aby zapobiec zainfekowaniu komputera przez CoinVault, musisz utworzyć Zasady ograniczeń oprogramowania, które zablokują uruchamianie plików wykonywalnych, gdy zostaną znalezione w określonej ścieżce. W tym celu musisz użyć Windows Group lub Local Policy Editor.

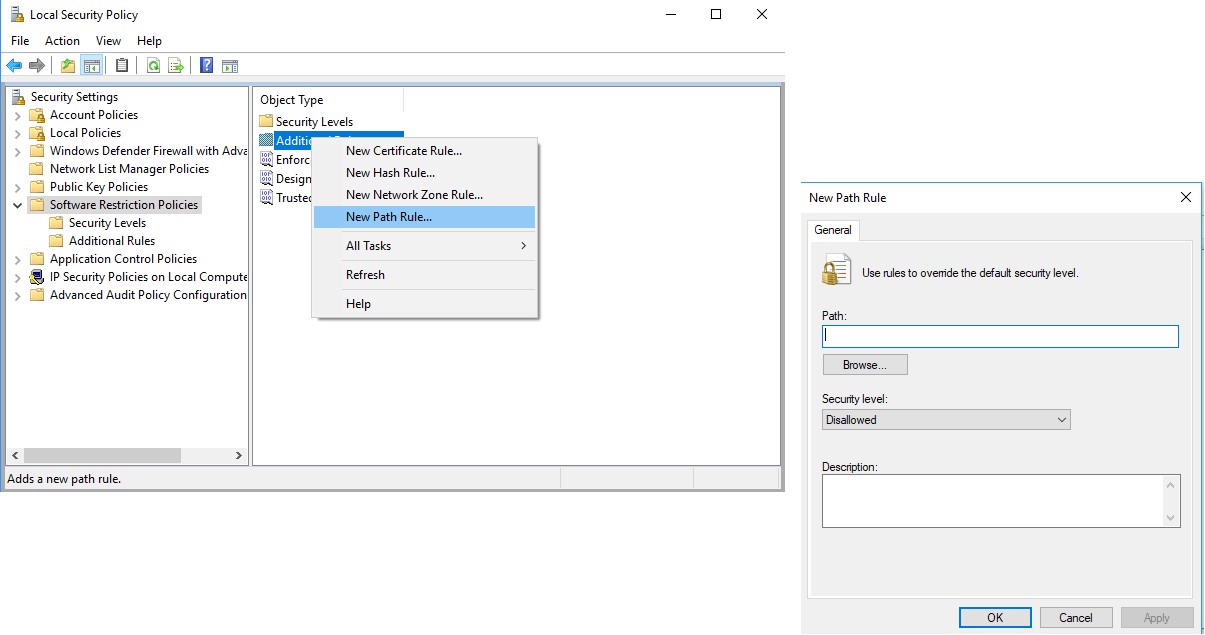

Aby dodać regułę ograniczeń, wykonaj poniższe czynności:

1. Kliknij przycisk Start i wpisz Local Security Policy.

2. Teraz w nowym oknie, które zostanie otwarte w lewym okienku, poszukaj zasad ograniczeń oprogramowania.

3. Jeśli nie zdefiniowano żadnej polityki, musisz dodać nową politykę, klikając prawym przyciskiem myszy Zasady ograniczeń oprogramowania.

4. Teraz kliknij Nowe zasady ograniczeń oprogramowania, aby włączyć zasady, a prawy panel będzie wyglądał jak na poniższym obrazku:

5. Teraz kliknij prawym przyciskiem myszy folder Dodatkowe reguły w prawym okienku i wybierz Nowa reguła ścieżki. Umożliwi to dodanie reguły ścieżki.

Musisz przeczytać: Kopanie kryptowalut to kolejne duże zagrożenie po oprogramowaniu ransomware

Wpisy, które musisz dodać, są następujące:

Aby zablokować plik wykonywalny CoinVault w %AppData%

Ścieżka: %AppData%\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: nie zezwalaj na uruchamianie plików wykonywalnych z %AppData%.

Aby zablokować plik wykonywalny CoinVault w %LocalAppData%

Ścieżka w systemie Windows XP: %UserProfile%\Ustawienia lokalne\*.exe

Ścieżka w przypadku korzystania z systemu Windows Vista/7/8: %LocalAppData%\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: nie zezwalaj na uruchamianie plików wykonywalnych z %AppData%.

Aby zablokować plik wykonywalny Zbota w %AppData%

Ścieżka: %AppData%\*\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: nie zezwalaj na uruchamianie plików wykonywalnych z bezpośrednich podfolderów %AppData%.

Aby zablokować plik wykonywalny Zbota w %LocalAppData%

Ścieżka w przypadku korzystania z systemu Windows Vista/7/8: %LocalAppData%\*\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: nie zezwalaj na uruchamianie plików wykonywalnych z bezpośrednich podfolderów %AppData%.

Aby zablokować pliki wykonywalne uruchamiane z załączników archiwów otwartych za pomocą WinRAR:

Ścieżka w systemie Windows XP: %UserProfile%\Ustawienia lokalne\Temp\Rar*\*.exe

Ścieżka w przypadku korzystania z systemu Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: blokowanie plików wykonywalnych uruchamianych z załączników archiwów otwieranych za pomocą programu WinRAR.

Aby zablokować pliki wykonywalne uruchamiane z załączników archiwum otwieranego za pomocą 7zip:

Ścieżka w przypadku korzystania z systemu Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: Blokuj pliki wykonywalne uruchamiane z załączników archiwum otwieranych za pomocą 7zip.

Aby zablokować pliki wykonywalne uruchamiane z załączników archiwów otwartych za pomocą programu WinZip:

Ścieżka w systemie Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: blokowanie plików wykonywalnych uruchamianych z załączników archiwum otwieranych za pomocą programu WinZip.

Blokuj pliki wykonywalne uruchamiane z załączników archiwów otwieranych za pomocą wbudowanej obsługi ZIP w systemie Windows:

Ścieżka w systemie Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Poziom bezpieczeństwa: niedozwolony

Opis: blokowanie plików wykonywalnych uruchamianych z załączników archiwów otwieranych przy użyciu wbudowanej obsługi ZIP w systemie Windows.

Uwaga: jeśli dodasz te ścieżki do zasad ograniczeń oprogramowania, niektóre legalne aplikacje mogą przestać działać. Dzieje się tak, ponieważ niektóre firmy nieświadomie instalują swoje aplikacje w profilu użytkownika, a nie w folderze Program Files. Z tego powodu Zasady ograniczeń oprogramowania uniemożliwiają uruchamianie tych aplikacji.

Dlatego, aby uruchomić takie aplikacje, musisz dodać regułę ścieżki, wykonując czynności opisane powyżej, aby umożliwić uruchomienie programu. Aby to zrobić, musisz utworzyć regułę ścieżki dla pliku wykonywalnego tego konkretnego programu i ustawić poziom bezpieczeństwa na Nieograniczony zamiast Niedozwolony.

Gdy to zrobisz, określone aplikacje zaczną działać.

Mamy nadzieję, że ten artykuł okaże się wystarczająco pouczający i przydatny. Jeśli masz jakiekolwiek pytania, skontaktuj się z nami. Prosimy również o przesyłanie opinii, ponieważ są one dla nas cenne i pomagają nam zrozumieć, czego oczekują od nas nasi klienci.