Uma visão do CoinVault Ransomware

Publicados: 2018-08-04Ransomware, um malware desagradável, está se espalhando e não há como negar o fato de que ele manteve sua reputação de ser uma ameaça formidável. A cada dia que passa, as ameaças de ransomware estão aumentando e não há sinal de que elas estejam diminuindo.

O ransomware é uma grande ameaça não apenas para organizações, mas para indivíduos, hospitais e quase todos os setores. Normalmente, a maioria é espalhada por meio de ações do usuário, como clicar em um link malicioso, visitar um site comprometido e outros.

Hoje, vamos discutir sobre outro ransomware desagradável. A única coisa que torna esse ransomware diferente é que ele permite que o usuário descriptografe um arquivo para provar que a vítima será capaz de descriptografar todos os arquivos criptografados.

O que é CoinVault?

CoinVault um programa de ransomware de criptografia de arquivos, parte da família Cryptographic Locker. Ao contrário de outros programas de ransomware, ele não usa um site de descriptografia para fazer pagamentos e baixar o decodificador. Em vez disso, ele possui uma funcionalidade de descriptografia integrada e um sistema de pagamento no malware executável.

Como é distribuído?

O CoinVault é distribuído por e-mails que contêm um arquivo PDF que é um arquivo executável como anexo ZIP. Este arquivo PDF finge ser uma fatura, ordem de compra, fatura, reclamação ou algum tipo de comunicação. Quando a vítima clica duas vezes no PDF falso, o sistema é infectado pelo CoinVault e o malware é instalado na pasta %AppData%\Microsoft\Windows .

Como funciona?

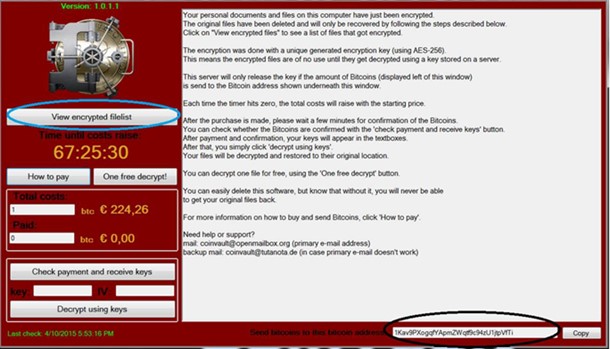

Depois que o CoinVault é instalado na máquina, ele inicia a varredura do sistema em busca de arquivos de dados e os criptografa usando a criptografia AES para que eles não possam ser acessados. Depois que todos os arquivos são criptografados, o CoinVault exibe o programa CoinVault que contém informações sobre os arquivos, valor do resgate e instruções sobre como o dinheiro deve ser pago.

O valor do resgate varia a partir de 0,7 Bitcoins e aumenta à medida que o valor de cada 24 horas é aumentado se a vítima não fizer o pagamento. O endereço Bitcoin é diferente para cada máquina infectada.

Nota: CoinVault permite descriptografar um arquivo gratuitamente para provar o que pode fazer.

Como os arquivos são descriptografados?

Quando o arquivo a ser descriptografado é selecionado, o CoinVault carrega o arquivo para seu servidor de Comando e Controle, descriptografa-o e envia-o de volta para a máquina da qual a solicitação de descriptografia é enviada.

O CoinVault até altera o papel de parede da área de trabalho do Windows para "Seus arquivos foram criptografados!"

Leia também: Tudo o que você precisa saber sobre o Spartacus Ransomware

Quais tipos de arquivo são criptografados pelo CoinVault?

O CoinVault procura arquivos específicos em todas as unidades conectadas ao seu sistema para criptografar. Isso significa que USB, unidades externas, unidades de rede e até serviços em nuvem estão em risco. CoinVault irá criptografar os arquivos que terminam com as seguintes extensões:

| .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx , .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, . ai, .indd, .cdr, .dng, .3fr, .arw, .srf, .sr2, .mp3, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx , .p12, .p7b, .p7c, .jpg, .png, .jfif, .jpeg, .gif,.bmp, .exif, .txt |

O que fazer quando você souber que seu sistema está infectado?

Quando você souber que seu sistema foi comprometido pelo CoinVault, você pode fazer 2 coisas.

- Pague o resgate e deixe que os invasores descriptografem seus dados.

- Restaure seus arquivos restaurando o backup que você fez.

Como evitar que seu computador seja infectado pelo CoinVault?

Para evitar que seu computador seja infectado pelo CoinVault, você precisa criar Políticas de Restrição de Software, que bloquearão a execução de arquivos executáveis quando encontrados em um caminho específico. Para isso, você precisa usar o Grupo do Windows ou o Editor de Diretiva Local.

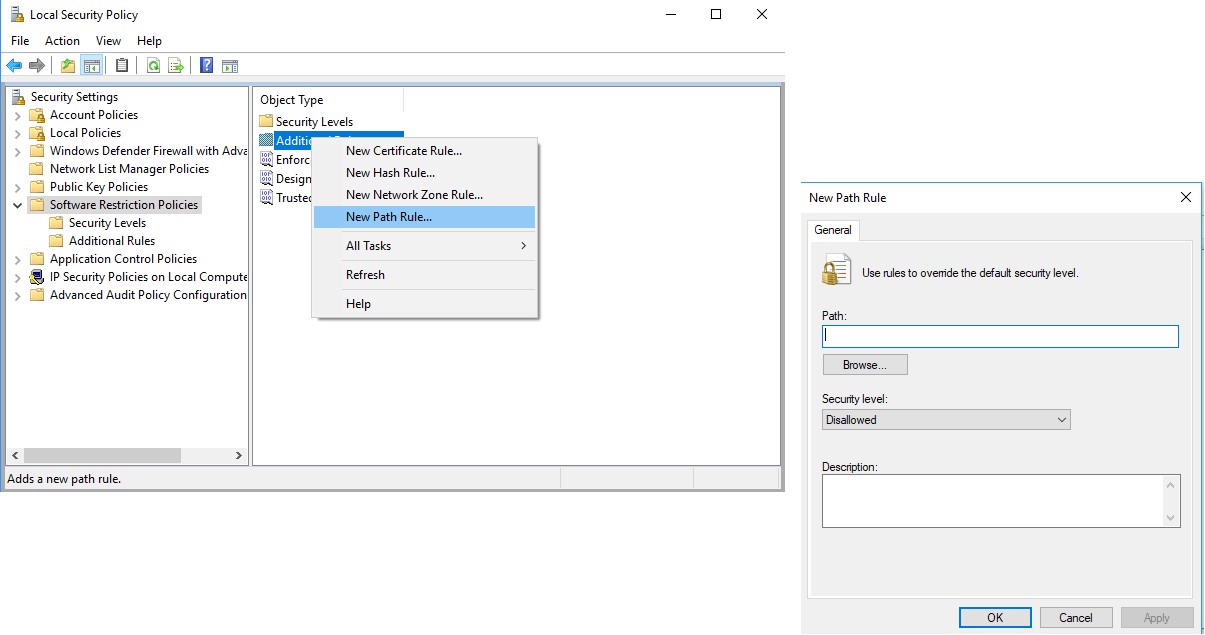

Para adicionar regra de restrição, siga as etapas abaixo:

1. Clique no botão Iniciar e digite Política de segurança local.

2. Agora, na nova janela que se abre no painel esquerdo, procure Políticas de restrição de software.

3. Se nenhuma política for definida, você precisará adicionar uma nova política clicando com o botão direito do mouse em Políticas de restrição de software.

4. Agora clique em New Software Restriction Policies, para habilitar a política e o painel direito ficará como a imagem abaixo:

5. Agora, clique com o botão direito do mouse na pasta Regras Adicionais presente no painel direito e selecione Nova Regra de Caminho. Isso permitirá que você adicione uma regra de caminho.

Deve ler: A mineração de criptografia é a próxima grande ameaça após o ransomware

As entradas que você precisa adicionar são as seguintes:

Para bloquear o executável CoinVault em %AppData%

Caminho: %AppData%\*.exe

Nível de segurança: não permitido

Descrição: não permite que executáveis sejam executados em %AppData%.

Para bloquear o executável CoinVault em %LocalAppData%

Caminho se estiver usando o Windows XP: %UserProfile%\Local Settings\*.exe

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\*.exe

Nível de segurança: não permitido

Descrição: não permite que executáveis sejam executados em %AppData%.

Para bloquear o executável do Zbot em %AppData%

Caminho: %AppData%\*\*.exe

Nível de segurança: não permitido

Descrição: não permite que executáveis sejam executados a partir de subpastas imediatas de %AppData%.

Para bloquear o executável do Zbot em %LocalAppData%

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\*\*.exe

Nível de segurança: não permitido

Descrição: não permite que executáveis sejam executados a partir de subpastas imediatas de %AppData%.

Para bloquear executáveis executados a partir de anexos de arquivo abertos com o WinRAR:

Caminho se estiver usando o Windows XP: %UserProfile%\Local Settings\Temp\Rar*\*.exe

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exe

Nível de segurança: não permitido

Descrição: Os executáveis de bloco são executados a partir de anexos de arquivo abertos com o WinRAR.

Para bloquear executáveis executados a partir de anexos de arquivo abertos com 7zip:

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Nível de segurança: não permitido

Descrição: Os executáveis de bloco são executados a partir de anexos de arquivo abertos com 7zip.

Para bloquear executáveis executados a partir de anexos de arquivo abertos com o WinZip:

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Nível de segurança: não permitido

Descrição: Os executáveis de bloco são executados a partir de anexos de arquivo abertos com o WinZip.

Os executáveis de bloco são executados a partir de anexos de arquivo abertos usando o suporte Zip interno do Windows:

Caminho se estiver usando o Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Nível de segurança: não permitido

Descrição: os executáveis de bloco são executados a partir de anexos de arquivo abertos usando o suporte Zip interno do Windows.

Nota: Ao adicionar esses caminhos às Políticas de Restrição de Software, alguns aplicativos legítimos podem parar de funcionar. Isso acontece porque algumas empresas instalam inadvertidamente seus aplicativos no perfil de um usuário e não na pasta Arquivos de Programas. Devido a isso, as Políticas de Restrição de Software interromperão a execução desses aplicativos.

Portanto, para executar esses aplicativos, você precisará adicionar uma regra de caminho usando as etapas descritas acima para permitir que o programa seja executado. Para fazer isso, você precisa criar uma regra de caminho para o executável desse programa específico e definir o nível de segurança como irrestrito em vez de não permitido.

Depois de fazer isso, os aplicativos especificados começarão a ser executados.

Esperamos que você ache este artigo informativo o suficiente e útil também. Se você tiver alguma dúvida, sinta-se à vontade para entrar em contato conosco. Além disso, envie seu feedback, pois ele é valioso para nós e nos ajuda a entender o que nossos clientes esperam de nós.