洞察 CoinVault 勒索軟件

已發表: 2018-08-04勒索軟件是一種令人討厭的惡意軟件,無可否認,它一直保持著強大威脅的聲譽。 每過一天,勒索軟件的威脅都在上升,而且沒有放緩的跡象。

勒索軟件不僅對組織,而且對個人、醫院和幾乎所有行業都是一個主要威脅。 通常,其中大部分是通過用戶行為傳播的,例如點擊惡意鏈接、訪問受感染的網站等。

今天,我們將討論另一種令人討厭的勒索軟件。 唯一使這個勒索軟件與眾不同的是,它允許用戶解密一個文件以證明受害者能夠解密所有加密的所有文件。

什麼是 CoinVault?

CoinVault 一個文件加密勒索軟件程序,是 Cryptographic Locker 系列的一部分。 與其他勒索軟件程序不同,它不使用解密站點進行付款和下載解密器。 相反,它在可執行惡意軟件中具有內置的解密功能和支付系統。

它是如何分佈的?

CoinVault 通過包含 PDF 文件的電子郵件傳播,該文件是作為 ZIP 附件的可執行文件。 此 PDF 文件偽裝成發票、採購訂單、賬單、投訴或某種形式的通信。 當受害者雙擊偽造的 PDF 時,系統會被 CoinVault 感染,惡意軟件會安裝在%AppData%\Microsoft\Windows文件夾中。

怎麼運行的?

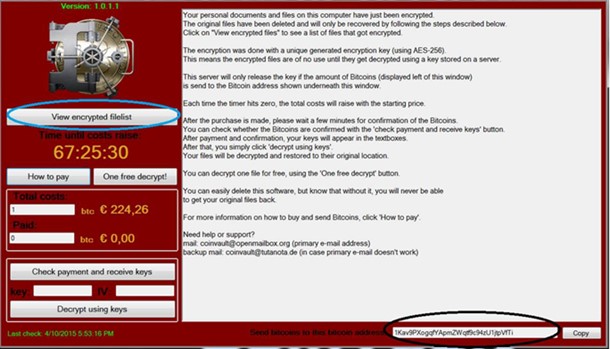

在機器上安裝 CoinVault 後,它會開始掃描系統中的數據文件,然後使用 AES 加密對它們進行加密,以便無法訪問它們。 一旦所有文件都被加密,CoinVault 就會顯示 CoinVault 程序,其中包含有關文件、贖金金額以及如何支付金錢的說明的信息。

贖金金額從 0.7 比特幣開始變化,如果受害者未能付款,則每 24 小時增加一次贖金金額。 每台受感染機器的比特幣地址都不同。

注意:CoinVault 允許免費解密一次文件以證明它可以做什麼。

文件是如何解密的?

選擇要解密的文件後,CoinVault 會將文件上傳到其命令和控制服務器,對其進行解密,然後將其發送回發送解密請求的機器。

CoinVault 甚至將您的 Windows 桌面壁紙更改為“您的文件已加密!”

另請閱讀:關於斯巴達克斯勒索軟件你需要知道的一切

CoinVault 加密了哪些文件類型?

CoinVault 在連接到您系統的所有驅動器上查找特定文件以進行加密。 這意味著 USB、外部驅動器、網絡驅動器甚至雲服務都面臨風險。 CoinVault 將加密以以下擴展名結尾的文件:

| .odt、.ods、.odp、.odm、.odc、.odb、.doc、.docx、.docm、.wps、.xls、.xlsx、.xlsm、.xlsb、.xlk、.ppt、.pptx 、.pptm、.mdb、.accdb、.pst、.dwg、.dxf、.dxg、.wpd、.rtf、.wb2、.mdf、.dbf、.psd、.pdd、.pdf、.eps、. ai、.indd、.cdr、.dng、.3fr、.arw、.srf、.sr2、.mp3、.bay、.crw、.cr2、.dcr、.kdc、.erf、.mef、.mrw、 .nef、.nrw、.orf、.raf、.raw、.rwl、.rw2、.r3d、.ptx、.pef、.srw、.x3f、.der、.cer、.crt、.pem、.pfx 、.p12、.p7b、.p7c、.jpg、.png、.jfif、.jpeg、.gif、.bmp、.exif、.txt |

當你知道你的系統被感染了怎麼辦?

當你知道你的系統被 CoinVault 入侵時,你可以做兩件事。

- 支付贖金並讓攻擊者解密您的數據。

- 通過恢復您所做的備份來恢復您的文件。

如何防止您的計算機被 CoinVault 感染?

為防止您的計算機被 CoinVault 感染,您需要創建軟件限制策略,當在特定路徑中找到可執行文件時,該策略將阻止運行。 為此,您需要使用 Windows 組或本地策略編輯器。

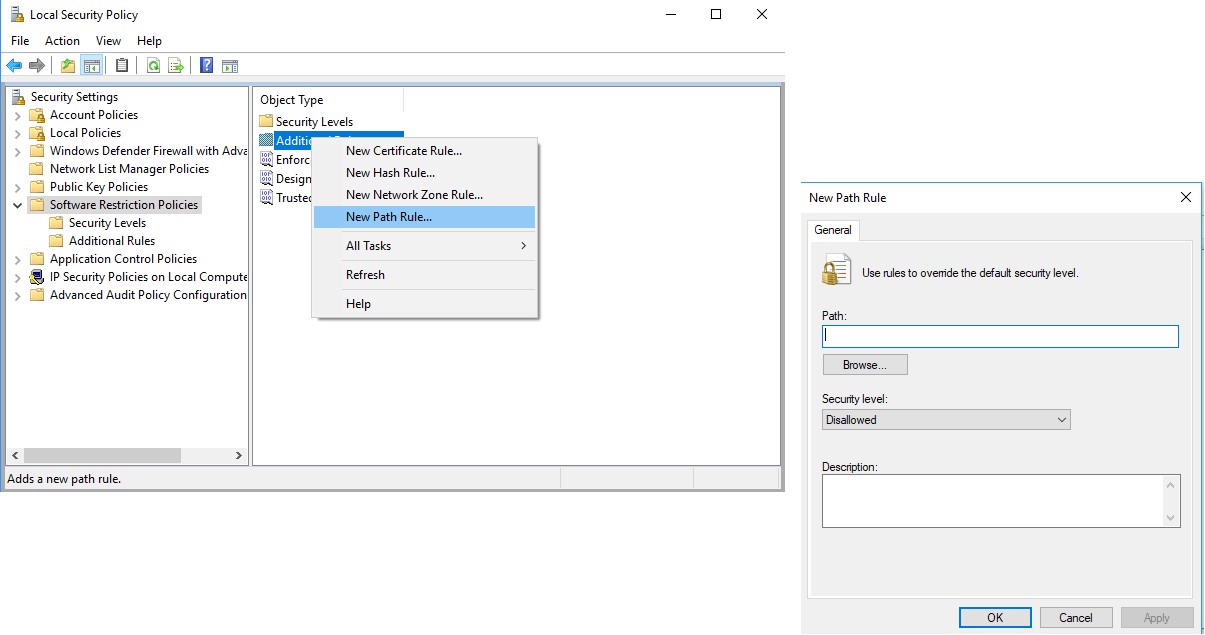

要添加限制規則,請按照以下步驟操作:

1.單擊開始按鈕並鍵入本地安全策略。

2.現在在左窗格中打開的新窗口中查找軟件限制策略。

3.如果沒有定義策略,您需要通過右鍵單擊軟件限制策略來添加新策略。

4.現在單擊 New Software Restriction Policies,啟用該策略,右側窗格將如下圖所示:

5.現在,右鍵單擊右側窗格中的 Additional Rules 文件夾,然後選擇 New Path Rule。 這將允許您添加路徑規則。

必讀:加密挖掘是勒索軟件之後的下一個大威脅

您需要添加的條目如下:

在 %AppData% 中阻止 CoinVault 可執行文件

路徑: %AppData%\*.exe

安全級別:不允許

說明:不允許從 %AppData% 運行可執行文件。

在 %LocalAppData% 中阻止 CoinVault 可執行文件

使用 Windows XP 時的路徑: %UserProfile%\Local Settings\*.exe

使用 Windows Vista/7/8 時的路徑:%LocalAppData%\*.exe

安全級別:不允許

說明:不允許從 %AppData% 運行可執行文件。

在 %AppData% 中阻止 Zbot 可執行文件

路徑: %AppData%\*\*.exe

安全級別:不允許

說明:不允許從 %AppData% 的直接子文件夾運行可執行文件。

在 %LocalAppData% 中阻止 Zbot 可執行文件

使用 Windows Vista/7/8 時的路徑: %LocalAppData%\*\*.exe

安全級別:不允許

說明:不允許從 %AppData% 的直接子文件夾運行可執行文件。

要阻止從使用 WinRAR 打開的存檔附件運行的可執行文件:

使用 Windows XP 時的路徑: %UserProfile%\Local Settings\Temp\Rar*\*.exe

使用 Windows Vista/7/8 時的路徑:%LocalAppData%\Temp\Rar*\*.exe

安全級別:不允許

描述:阻止從使用 WinRAR 打開的存檔附件運行的可執行文件。

要阻止從使用 7zip 打開的存檔附件運行的可執行文件:

使用 Windows Vista/7/8 時的路徑:%LocalAppData%\Temp\7z*\*.exe

安全級別:不允許

說明:阻止從使用 7zip 打開的存檔附件運行的可執行文件。

要阻止從使用 WinZip 打開的存檔附件運行的可執行文件:

使用 Windows Vista/7/8 時的路徑: %LocalAppData%\Temp\wz*\*.exe

安全級別:不允許

說明:阻止從使用 WinZip 打開的存檔附件運行的可執行文件。

阻止從使用 Windows 內置 Zip 支持打開的存檔附件運行的可執行文件:

使用 Windows Vista/7/8 時的路徑:%LocalAppData%\Temp\*.zip\*.exe

安全級別:不允許

說明:阻止從使用 Windows 內置 Zip 支持打開的存檔附件運行的可執行文件。

注意:當您將這些路徑添加到軟件限制策略時,某些合法應用程序可能會停止運行。 發生這種情況是因為一些公司在不知不覺中將其應用程序安裝在用戶的配置文件下,而不是在 Program Files 文件夾中。 因此,軟件限制策略將阻止這些應用程序運行。

因此,要使此類應用程序運行,您需要使用上述步驟添加路徑規則以允許程序運行。 為此,您需要為該特定程序的可執行文件創建路徑規則,並將安全級別設置為無限製而不是不允許。

執行此操作後,指定的應用程序將開始運行。

我們希望您發現這篇文章的信息量也足夠大且有用。 如果您有任何疑問,請隨時與我們聯繫。 另外,請發送您的反饋,因為它對我們很有價值,它有助於我們了解客戶對我們的期望。