Como os hackers funcionam e como se proteger?

Publicados: 2018-08-18Ameaças de computador são geralmente criadas por predadores de computador (hackers) cujo objetivo é perseguir outros para seu ganho pessoal. Quando um criminoso obtém acesso ao PC da vítima, ele instala um código malicioso no sistema do usuário para coletar informações pessoais. Assim, roubando, alterando, destruindo informações pessoais.

Mas quem é essa pessoa e por que ele faz isso?

Tudo isso é feito por um hacker, geralmente um programador de computador habilidoso que encontra vulnerabilidades no sistema do computador e as explora para ganho pessoal.

O método que ele usa é conhecido como hacking, uma forma ilegal de acessar dispositivos, sites para roubar informações pessoais que podem ser usadas para cometer crimes online.

O que é Hackear?

Hackear é como uma caça ao tesouro, onde o hacker precisa coletar pistas e resolver quebra-cabeças lógicos complexos escondidos em um labirinto de dados e códigos para obter informações pessoais e confidenciais da vítima.

Mas por que os hackers fazem isso?

Há um motivo por trás de cada hack realizado por hackers, pode ser para:

- Roubo de dados.

- Ganho financeiro ou,

- Para obter vantagem injusta sobre os concorrentes.

Mas que tipos de hackers fazem tudo isso?

Os hackers podem ser amplamente categorizados em três classes diferentes, com base no método e na atividade que realizam:

● Chapéu Branco

Os hackers que seguem um conjunto de regras, executam o hack pelo livro e têm permissão contratual completa para comprometer um sistema são hackers de chapéu.

● Chapéu Preto

O nome é suficiente para explicar qual categoria de hackers se enquadra no Black hat. Normalmente, os hackers envolvidos em atividades ilegais que hackeiam um sistema para ganho pessoal se enquadram nessa categoria.

● Chapéu Cinza

Hackers que se encontram entre White Hat e Black hat são hackers Gray Hat. Geralmente, aqueles que adotam formas não aceitas de acessar um sistema são os hackers Gray Hat. Eles não têm nenhuma intenção maliciosa por trás de qualquer coisa que façam. É só que seus métodos são inaceitáveis.

Agora, que sabemos quem é um hacker, por que ele invade o sistema. O próximo passo é saber como ele encontra seu alvo.

Como os hackers encontram um alvo?

Todos que usam um computador conectado à Internet são um alvo. Como todos os dispositivos conectados são propensos a serem atacados por hackers e predadores online.

Os hackers enviam phishing, e-mails de spam ou mensagens instantâneas para os usuários e até criam sites falsos para entregar malware perigoso. Além disso, eles sempre procuram máquinas que não estejam protegidas por firewall, pois são o alvo mais fácil. Isso significa que qualquer máquina sem firewall ou software antivírus é um alvo e qualquer pessoa que abra um e-mail de spam ou baixe um anexo malicioso está em risco.

Depois que um alvo é encontrado, o que um hacker faz com a máquina?

Coisas que um hacker pode fazer:

Além disso, a instalação de malware, spyware no hacker da máquina conectada também pode fazer o seguinte:

- Seqüestra nomes de usuários e senhas, para acessar contas bancárias e roubar dinheiro.

- Arruina a pontuação de créditos.

- Pode solicitar novos PINs de conta usando os detalhes que ele roubou.

- Faça compras.

- Adicione-se como um usuário autorizado a usar seu crédito.

- Use e abuse do seu número de Seguro Social.

- Vender detalhes roubados a partes interessadas, que os usarão para fins ilícitos ou ilegais

De fato, os predadores online representam uma séria ameaça e aqueles que pensam que estão seguros estão errados. Um simples erro como baixar um anexo de uma pessoa desconhecida, encontrar um amigo online sem cautela pode torná-lo uma vítima.

Como esses hacks são executados?

Normalmente, dois tipos de hacks ocorrem ao nosso redor, explorações de dia zero e scripts maliciosos.

Exploração de dia zero

Exploits nunca vistos antes, são chamados de hacks de dia zero e são os piores e mais prejudiciais de todos os hacks. Como ninguém nunca viu esses hacks, eles não podem detectá-los e, portanto, são incapazes de defender uma organização ou indivíduo. As pessoas por trás desses hacks são hackers inteligentes assustadores.

Scripts maliciosos

Hacks realizados usando um código malicioso escrito por alguém para roubar dados. Esses hacks são comuns nos dias de hoje e geralmente todos usam esses scripts para ganhar dinheiro. Executando os scripts não é difícil criar um é. Os hackers simplesmente precisam encontrar o alvo e executar o script. Com o número crescente de dispositivos conectados, encontrar um alvo tornou-se muito simples.

Como esses scripts funcionam?

- O hacker envia e-mails de phishing para milhares de usuários com código malicioso como anexo.

- Depois que o anexo é aberto, o código malicioso é instalado e o hacker pode acessar todas as informações pessoais da vítima.

Para evitar que tais hacks aconteçam, deve-se sempre executar um antivírus atualizado na máquina.

Leia também: Dicas essenciais para evitar vírus de computador

Últimas estratégias usadas por hackers

Phishing, e-mails de spam, anexos maliciosos são métodos antigos, mas eficazes. Mas com o tempo os usuários se tornaram espertos e não caem mais em tais truques, portanto os hackers tiveram que adotar diferentes estratégias para enganar os usuários.

Aqui explicamos as estratégias mais comuns usadas por hackers para roubar seus dados:

- Golpes de phishing: O método mais antigo e bem-sucedido também precisa de alguma improvisação. Hoje em dia, em vez de enviar e-mails maliciosos, os hackers estão enviando mensagens de texto com links maliciosos para acessar dispositivos conectados.

- Malware: geralmente, os hackers enviam malware para o usuário como um anexo de e-mail, mas com o tempo eles encontram maneiras diferentes. Agora eles criam sites falsos ou infectam sites genuínos para enganar o usuário e fazer o download de código malicioso. O malware é projetado para roubar dados ou sequestrar o sistema para executar programas para ganho pessoal dos fraudadores.

- Infecções e golpes de ransomware : Este hack ocorre quando o usuário visita um site que instala ransomware. Uma vez instalado, ele bloqueará o usuário do sistema até que o resgate seja pago. Outra variação para este scareware. Os hackers mostram uma mensagem de erro aleatória ao usuário, quando ele está visitando o site. Quando ele clica na mensagem de erro sua máquina está infectada e para resolver o problema ele precisa ligar para um número. Uma vez que ele faz isso, o chamador engana o usuário para que ele forneça suas informações pessoais.

- Publicidade online: método relativamente novo de atrair usuários e infectar a máquina. Neste hacker envia e-mails direcionados ou simplesmente mostra anúncios clicando no que infecta a máquina do usuário.

- A internet das coisas: O tipo de ataque mais comum, nestes dispositivos conectados, é o alvo. O hacker procura uma vulnerabilidade e a explora para espalhar a infecção. Isso é possível porque a proteção adequada não é levada em consideração ao projetá-los.

Como se proteger de hackers?

Se você pensa que manter-se protegido contra um hack é impossível, está errado. Ao manter algumas coisas simples em mente, você pode se manter protegido contra hackers:

- Tome as medidas adequadas quando um aviso de segurança for recebido.

- Siga todas as instruções de segurança fornecidas pela sua equipe de TI.

Além disso, sempre execute um antivírus atualizado.

Acima explicamos algumas dicas básicas. Além disso, você deve seguir as coisas em mente quando estiver online para ficar protegido contra hackers.

- Sempre verifique todas as contas pessoais, se você ver qualquer discrepância, aja sem demora.

- Esteja atento ao entrar em uma sala de bate-papo ou postar coisas pessoais online.

- Limite as informações pessoais que você publica nas mídias sociais.

- Monitore a solicitação online que você recebe.

- Evite fazer conversas pessoais e financeiras ou compartilhar tais informações online.

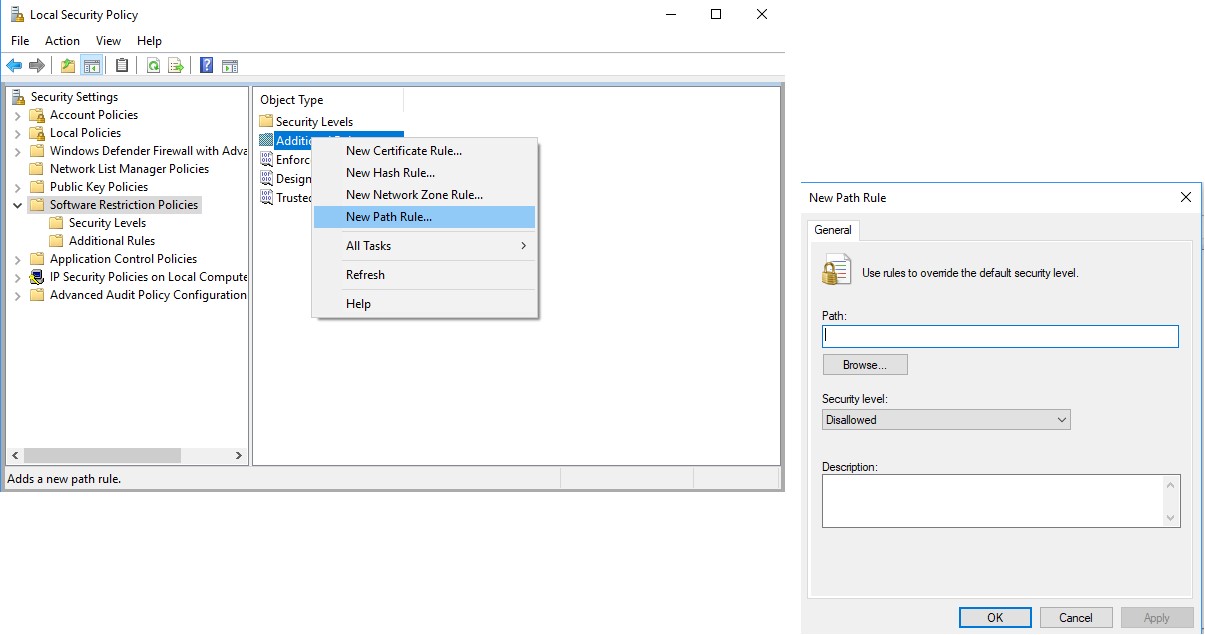

Dicas de segurança para evitar ser hackeado

- Use sistema de segurança de 2 vias (firewall).

- Use sistema operacional atualizado.

- Verifique as configurações de segurança do navegador.

- Evite visitar sites não confiáveis.

- Baixe o software de sites confiáveis.

- Evite baixar software gratuito de sites não confiáveis e não confie em nenhum aplicativo de compartilhamento de arquivos.

Dicas de segurança para se proteger de ser infectado por vírus/malware de e-mail

- Não abra mensagens de remetentes desconhecidos.

- Exclua as mensagens que você suspeita serem spam.

- Execute software de segurança atualizado e melhor.

- Use uma ferramenta antispyware para proteger seus dados.

Se você mantiver essas pequenas dicas em mente, certamente poderá ter uma vantagem e evitar ser atacado por um hacker.

Não é isso, há mais sobre como se proteger de ser hackeado.

Todos sabemos que um computador desbloqueado/desprotegido é como um convite aberto para hackers acessarem seus dados. Para proteger seu sistema e seus dados de serem comprometidos, você deve usar o filtro de spam ou deve verificar cada mensagem recebida, seja em e-mail ou mensagem. Para isso pode usar o Systweak Anti-Malware.

acima, discutimos o motivo, o tipo dos hackers, mas nunca mencionamos como os hackers invadem. aqui, discutiremos os erros mais comuns que permitem que os hackers assumam o controle de nossos sistemas e como nos protegermos de ameaças online perigosas.

Senhas fracas: 80% dos ataques cibernéticos ocorrem devido a isso. Principalmente as pessoas usam seu nome, data de nascimento, nome de animais de estimação para criar uma senha e uma senha é usada para todos os logins. Isso significa que, uma vez que o hacker consiga hackear essa senha, todas as suas contas serão comprometidas.

Dicas para se manter protegido online

- Nunca use a mesma senha para todas as contas.

- A senha deve ter pelo menos 20 caracteres e as palavras devem ser sem sentido.

- Use caracteres especiais: @#$*&

- Use qualquer ferramenta de gerenciador de senhas para criar uma senha aleatória.

Ataques de malware: quando você visita um site infectado, usa uma unidade USB infectada ou instala um aplicativo que fornece software para capturar pressionamentos de tecla, senhas e dados, sua máquina é infectada.

Dicas para se manter protegido

- Sempre execute um software de detecção de malware atualizado, como o Advanced System Protector.

- Mantenha o software existente atualizado.

E-mails de phishing: quando você cai em truques em que o hacker envia um e-mail que solicita que você digite uma senha e você o faz, achando que é oficial ou urgente. parecer genuíno, mas

Dicas para se manter protegido

- Sempre mantenha todos os softwares e navegadores atualizados com os patches de segurança mais recentes.

- Não abra links recebidos automaticamente em e-mail, copie-os e abra-os para ver para onde redirecionam.

Como proteger seu computador e laptop de hackers?

- Mantenha sempre seu antivírus, firewall e sistema operacional atualizados.

- Instale e execute um software antivírus e antispyware atualizado.

- Manter seus dispositivos Bluetooth sempre ativados não é correto. Você deve sempre desabilitar essas conexões quando não estiverem em uso.

Como proteger seus smartphones de serem hackeados?

Os smartphones são uma parte essencial do nosso dia a dia. Eles são uma réplica digital de nós. Armazenamos todos os nossos dados pessoais, financeiros e confidenciais nele. Portanto, precisamos protegê-los a todo custo de serem hackeados. Para protegê-los tente seguir as dicas mencionadas abaixo:

- Crie um PIN forte ou bloqueio de padrão: uma senha forte é a melhor defesa para manter seu dispositivo protegido em caso de roubo, pois impedirá que o criminoso acesse as informações armazenadas em seu telefone. Além disso, sempre ative encontrar meu dispositivo e limpe todas as informações usando esse recurso para evitar que suas informações sejam mal utilizadas.

- Instale aplicativos de sites confiáveis.

- Mantenha o software atualizado com todos os patches de segurança.

Protegendo dispositivos on-line

Dispositivos conectados à Internet nos dias de hoje são usados por todos, esses dispositivos conectam sua casa à Internet e são vulneráveis a ataques. Portanto, é importante proteger esses dispositivos assim como computadores e smartphones.

- Verifique o seu dispositivo e o nome da rede: Evite dar o nome ao seu smartphone ou rede doméstica. Isso torna seu dispositivo mais vulnerável a ataques, pois fica fácil para o hacker adivinhar a senha e identificar o ponto Wi-fi próximo e o dispositivo conectado. Dê um nome diferente ao seu dispositivo para que seja difícil para o hacker identificá-lo.

- Crie senhas diferentes para todos os dispositivos: Sempre altere a senha padrão nunca, mantenha-a simples. A senha deve ser sempre única.

Como proteger contas online?

- Excluir e-mails suspeitos

- Use dispositivos seguros

- Crie senhas fortes

- Use a autenticação multifator em suas contas

- Seja cauteloso com "Salvar minhas informações para a próxima vez".

- Inscreva-se para alertas de conta

Deve ler: Dicas de segurança cibernética para empresas/usuários

O que fazer se seu dispositivo ou contas online forem invadidos?

Se você suspeitar que seu dispositivo ou conta online foi invadido, você precisa realizar as seguintes ações imediatamente.

- Desconecte seu dispositivo e faça com que ele seja verificado por um especialista em segurança.

- Altere suas senhas

- Fique de olho nas contas financeiras

- Informar outros

- Fique atento a outros usuários: Muitas vezes, as pessoas não prestam atenção à sua caixa de correio, a menos que outra pessoa perceba uma atividade suspeita e informe que sua conta está sendo invadida. Se você notar qualquer atividade incomum no e-mail ou na conta de mídia social de uma pessoa, pode ser que a conta tenha sido invadida. Evite responder a qualquer e-mail ou mensagens que você receba de tais contas, informe a pessoa em questão e conscientize-a sobre o problema.

Espero que agora você seja capaz de entender o que é um hacker, como ele executa o hacking e como proteger a si mesmo e aos dispositivos conectados.

Depois de manter todos esses pontos em mente, você poderá se defender dos golpes mais comuns.