Come funzionano gli hacker e come proteggersi?

Pubblicato: 2018-08-18Le minacce informatiche sono generalmente create da predatori di computer (hacker) il cui scopo è perseguitare gli altri per il loro guadagno personale. Una volta che un perpetratore ottiene l'accesso al PC della vittima, installa un codice dannoso sul sistema dell'utente per raccogliere informazioni personali. Quindi, rubare, alterare, distruggere informazioni personali.

Ma chi è quella persona e perché lo fa?

Tutto questo viene fatto da un hacker, di solito un abile programmatore di computer che trova vulnerabilità del sistema informatico e le sfrutta per guadagno personale.

Il metodo che utilizza è noto come hacking, un modo illegale di accedere a dispositivi, siti Web per rubare informazioni personali che possono essere utilizzate per commettere crimini online.

Cos'è l'hacking?

L'hacking è come una caccia al tesoro, in cui l'hacker deve raccogliere indizi e risolvere complessi enigmi logici nascosti in un labirinto di dati e codici per ottenere informazioni personali e riservate sulla vittima.

Ma perché gli hacker lo fanno?

C'è un motivo dietro ogni hack eseguito dagli hacker, può essere per:

- Furto di dati.

- Guadagno finanziario o,

- Per ottenere un vantaggio ingiusto sui concorrenti.

Ma quali tipi di hacker fanno tutto questo?

Gli hacker possono essere classificati in tre classi diverse, in base al metodo e all'attività che svolgono:

● Cappello bianco

Gli hacker che seguono una serie di regole, eseguono hack by the book e hanno il permesso contrattuale completo per compromettere un sistema sono mentre gli hacker di cappello.

● Cappello nero

Il nome è sufficiente per spiegare quale categoria di hacker rientra in Black Hat. Di solito gli hacker coinvolti in attività illegali che hackerano un sistema per guadagno personale rientrano in questa categoria.

● Cappello grigio

Gli hacker che si trovano tra White Hat e Black Hat sono hacker di Grey Hat. In genere, coloro che adottano modalità non accettate per accedere a un sistema sono gli hacker di Grey Hat. Non hanno alcun intento dannoso dietro tutto ciò che fanno. È solo che i loro metodi sono inaccettabili.

Ora, che sappiamo chi è un hacker, perché ha hackerato il sistema. Il passo successivo è sapere come trova il suo obiettivo.

In che modo gli hacker trovano un obiettivo?

Chiunque utilizzi un computer connesso a Internet è un bersaglio. Poiché tutti i dispositivi connessi sono inclini ad essere attaccati da hacker informatici e predatori online.

Gli hacker inviano agli utenti e-mail di phishing, spam o messaggi istantanei e progettano persino siti Web fasulli per fornire malware pericoloso. Inoltre, cercano sempre le macchine che non sono protette dal firewall, poiché sono il bersaglio più semplice. Ciò significa che qualsiasi macchina senza firewall o software antivirus è un bersaglio e chiunque apra una posta di spam o scarichi allegati dannosi è a rischio.

Una volta trovato un bersaglio, cosa fa un hacker alla macchina?

Cose che un hacker può fare:

Inoltre, l'installazione di malware e spyware sulla macchina connessa può eseguire anche le seguenti operazioni:

- Dirotta nomi utente e password, per accedere a conti bancari e per rubare denaro.

- Punteggio crediti rovine.

- Può richiedere nuovi PIN account utilizzando i dettagli che ha rubato.

- Fare acquisti.

- Aggiungi se stessi come utente autorizzato per utilizzare il tuo credito.

- Abuso e uso improprio del numero di previdenza sociale.

- Vendi i dati rubati alle parti interessate, che li utilizzeranno per scopi illeciti o illegali

In effetti, i predatori online rappresentano una seria minaccia e coloro che pensano di essere al sicuro si sbagliano. Un semplice errore come scaricare un allegato da una persona sconosciuta, incontrare un amico online senza cautela può renderti una vittima.

Come vengono eseguiti questi hack?

Di solito intorno a noi avvengono due tipi di hack, exploit zero-day e script dannosi.

Sfruttamento zero-day

Exploit mai visti prima, sono chiamati hack zero-day e sono i peggiori e i più dannosi di tutti gli hack. Poiché nessuno ha mai visto questi hack, non può rilevarli e quindi non è in grado di difendere un'organizzazione o un individuo. Le persone dietro questi hack sono hacker intelligenti e spaventosi.

Script dannosi

Hack eseguiti utilizzando un codice dannoso scritto da qualcuno per rubare dati. Questi hack sono comuni in questi giorni e di solito tutti usano questi script per guadagnare denaro. L'esecuzione degli script non è difficile crearne uno. Gli hacker devono semplicemente trovare l'obiettivo ed eseguire lo script. Con il crescente numero di dispositivi connessi, trovare un obiettivo è diventato davvero semplice.

Come funzionano questi script?

- L'hacker invia e-mail di phishing a migliaia di utenti con codice dannoso come allegato.

- Una volta aperto l'allegato, il codice dannoso viene installato e l'hacker può quindi accedere a tutte le informazioni personali della vittima.

Per evitare che si verifichino tali hack, si dovrebbe sempre eseguire un antivirus aggiornato sulla macchina.

Leggi anche: Suggerimenti essenziali per evitare i virus informatici

Ultime strategie utilizzate dagli hacker

Phishing, e-mail di spam, allegati dannosi sono tutti metodi vecchi ma efficaci. Ma con il tempo gli utenti sono diventati intelligenti e non si innamorano più di tali trucchi, quindi gli hacker hanno dovuto adottare strategie diverse per ingannare gli utenti.

Qui ti spieghiamo le strategie più comuni utilizzate dagli hacker per rubare i tuoi dati:

- Truffe di phishing: anche il metodo più antico ma di maggior successo ha bisogno di un po' di improvvisazione. In questi giorni, invece di inviare e-mail dannose, gli hacker inviano messaggi di testo con collegamenti dannosi per accedere ai dispositivi collegati.

- Malware: di solito, gli hacker inviano malware all'utente come allegato di posta elettronica, ma con il tempo hanno trovato modi diversi. Ora creano siti falsi o infettano siti autentici per indurre l'utente a scaricare codice dannoso. Il malware è progettato per rubare dati o dirottare il sistema per eseguire programmi per il guadagno personale dei truffatori.

- Infezioni e truffe da ransomware : questo hack si verifica quando l'utente visita un sito che installa ransomware. Una volta installato, bloccherà l'utente dal sistema fino al pagamento del riscatto. Un'altra variazione a questo scareware. Gli hacker mostrano un messaggio di errore casuale all'utente, quando sta visitando il sito web. Quando fa clic sul messaggio di errore, la sua macchina è infetta e per risolvere il problema deve chiamare un numero. Una volta che lo fa, il chiamante inganna l'utente facendogli dare via le sue informazioni personali.

- Pubblicità online: metodo relativamente nuovo per attirare utenti e infettare la macchina. In questo hacker invia e-mail mirate o mostra semplicemente annunci facendo clic su ciò che infetta la macchina degli utenti.

- L'Internet delle cose: il tipo più comune di attacco, in questi dispositivi connessi, è l'obiettivo. L'hacker cerca una vulnerabilità e poi la sfrutta per diffondere l'infezione. Ciò è possibile poiché durante la progettazione non viene presa in considerazione una protezione adeguata.

Come proteggersi dagli hacker?

Se pensi che proteggerti da un hack sia impossibile, allora ti sbagli. Tenendo a mente alcune semplici cose, puoi proteggerti dagli hacker:

- Agire in modo appropriato quando viene ricevuto un avviso di sicurezza.

- Segui tutte le istruzioni di sicurezza fornite dal tuo team IT.

A parte questo, esegui sempre un antivirus aggiornato.

Sopra abbiamo spiegato alcuni puntatori di base. Inoltre, dovresti tenere a mente le cose quando sei online per proteggerti dagli hacker.

- Tieni sempre sotto controllo tutti gli account personali, se vedi qualsiasi discrepanza agire senza alcun ritardo.

- Sii vigile quando entri in una chat room o pubblichi contenuti personali online.

- Limita le informazioni personali che pubblichi sui social media.

- Monitora la richiesta online che ricevi.

- Evita di fare conversazioni personali e finanziarie o di condividere tali informazioni online.

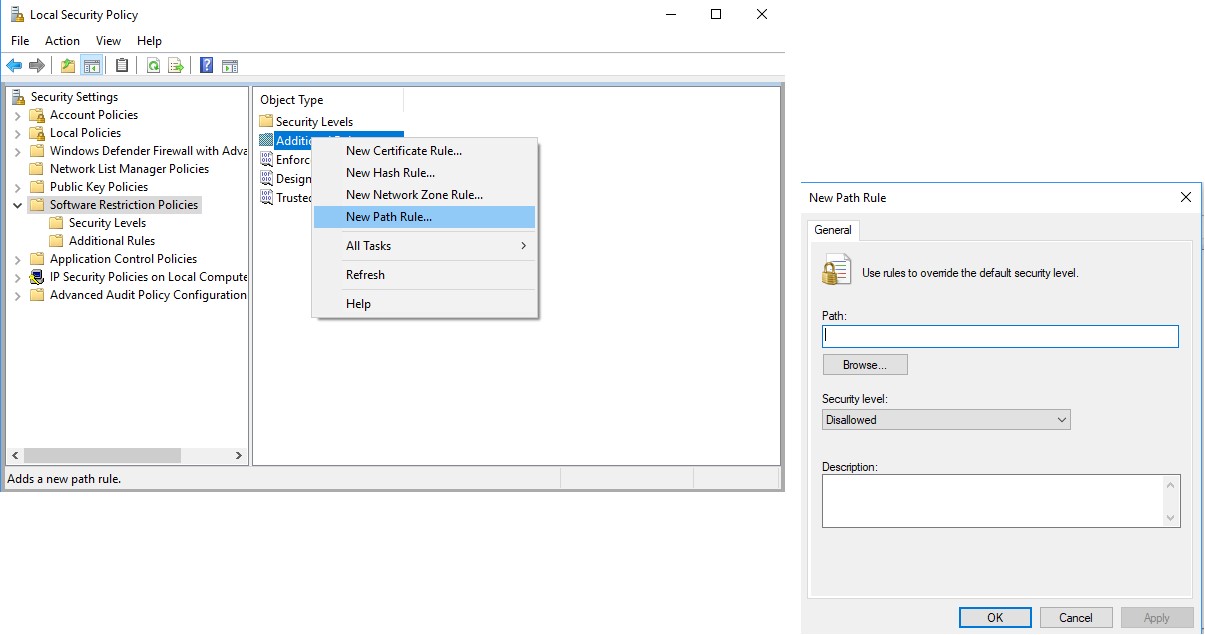

Suggerimenti per la sicurezza per evitare di essere hackerati

- Utilizzare un sistema di sicurezza a 2 vie (firewall).

- Usa il sistema operativo aggiornato.

- Tieni sotto controllo le impostazioni di sicurezza del browser.

- Evita di visitare siti Web non attendibili.

- Scarica software da siti attendibili.

- Evita di scaricare software gratuito da siti non attendibili e non fidarti di nessuna applicazione di condivisione file.

Suggerimenti di sicurezza per proteggersi dall'essere infettati tramite e-mail Virus/Malware

- Non aprire messaggi da mittenti sconosciuti.

- Elimina i messaggi che sospetti siano spam.

- Esegui il software di sicurezza aggiornato e migliore.

- Usa uno strumento antispyware per proteggere i tuoi dati.

Se tieni a mente questi piccoli suggerimenti, puoi sicuramente avere un sopravvento e proteggerti dall'essere attaccato da un hacker.

Non è questo, c'è di più su come proteggersi dall'essere hackerati.

Sappiamo tutti che un computer sbloccato/non protetto è come un invito aperto per gli hacker ad accedere ai tuoi dati. Per proteggere il tuo sistema e i tuoi dati dall'essere compromessi, dovresti utilizzare il filtro antispam o dovresti scansionare ogni messaggio che ricevi sia per posta che per messaggio. Per questo è possibile utilizzare Systweak Anti-Malware.

sopra abbiamo discusso del motivo e del tipo degli hacker, ma non abbiamo mai menzionato come gli hacker si intromettono. qui, discuteremo degli errori più comuni che consentono agli hacker di assumere il controllo dei nostri sistemi e di come proteggerci da pericolose minacce online.

Password deboli: l'80% degli attacchi informatici avviene a causa di ciò. Per lo più le persone usano il proprio nome, data di nascita, nome dell'animale domestico per creare una password e una password viene utilizzata per tutti gli accessi. Ciò significa che una volta che l'hacker è in grado di hackerare quella password, tutti i tuoi account vengono compromessi.

Suggerimenti per rimanere protetti online

- Non utilizzare mai la stessa password per tutti gli account.

- La password deve essere lunga almeno 20 caratteri e le parole devono essere incomprensibili.

- Usa caratteri speciali: @#$*&

- Usa qualsiasi strumento di gestione delle password per creare password casuali.

Attacchi malware: quando visiti un sito Web infetto, utilizzi un'unità USB infetta o installi un'applicazione che fornisce software per acquisire sequenze di tasti, password e dati, la tua macchina viene infettata.

Consigli per proteggersi

- Esegui sempre un software di rilevamento malware aggiornato come Advanced System Protector.

- Mantieni aggiornato il software esistente.

Email di phishing: quando cadi nei trucchi in cui un hacker invia un'e-mail che ti chiede di inserire una password e lo fai, pensando che sia ufficiale o urgente. sembra genuino ma

Consigli per proteggersi

- Mantieni sempre tutto il software e il browser aggiornati con le ultime patch di sicurezza.

- Non aprire i collegamenti ricevuti automaticamente nell'e-mail, copiali e poi aprili per vedere dove reindirizzano.

Come proteggere il tuo computer e laptop dagli hacker?

- Tieni sempre aggiornati antivirus, firewall e sistema operativo.

- Installa ed esegui un software antivirus e antispyware aggiornato.

- Mantenere i tuoi dispositivi Bluetooth sempre abilitato non è giusto. Dovresti sempre disabilitare tali connessioni quando non sono in uso.

Come proteggere i tuoi smartphone dagli hacker?

Gli smartphone sono una parte essenziale della nostra vita quotidiana. Sono una nostra replica digitale. Conserviamo tutti i nostri dati personali, finanziari e riservati su di esso. Pertanto, dobbiamo proteggerli a tutti i costi dall'essere hackerati. Per proteggerli prova a seguire i suggerimenti indicati di seguito:

- Crea un PIN sicuro o un blocco sequenza: un codice di accesso sicuro è la migliore difesa per proteggere il tuo dispositivo in caso di furto poiché impedirà al criminale di accedere alle informazioni memorizzate sul tuo telefono. Inoltre, abilita sempre trova il mio dispositivo e cancella tutte le informazioni utilizzando questa funzione per evitare che le tue informazioni vengano utilizzate in modo improprio.

- Installa applicazioni da siti attendibili.

- Mantieni il software aggiornato con tutte le patch di sicurezza.

Protezione dei dispositivi online

I dispositivi connessi a Internet in questi giorni sono utilizzati da tutti, questi dispositivi, connettono la tua casa a Internet ed è vulnerabile agli attacchi. Pertanto, è importante proteggere questi dispositivi proprio come computer e smartphone.

- Controlla il tuo dispositivo e il nome della rete: evita di dare il tuo nome al tuo smartphone o alla rete domestica. Ciò rende il tuo dispositivo più vulnerabile agli attacchi, poiché diventa facile per l'hacker indovinare la password e identificare il punto Wi-Fi nelle vicinanze e il dispositivo connesso. Assegna un nome diverso al tuo dispositivo in modo che diventi difficile per l'hacker identificarlo.

- Crea password diverse per tutti i dispositivi: non modificare mai la password predefinita, mantienila semplice. La password deve essere sempre univoca.

Come proteggere gli account online?

- Elimina le email sospette

- Usa dispositivi sicuri

- Crea password complesse

- Usa l'autenticazione a più fattori sui tuoi account

- Sii cauto con "Salva le mie informazioni per la prossima volta".

- Iscriviti per ricevere avvisi sull'account

Da leggere: Suggerimenti per la sicurezza informatica per aziende/utenti

Cosa fare se il tuo dispositivo o il tuo account online vengono violati?

Se sospetti che il tuo dispositivo o account online sia stato violato, devi intraprendere le seguenti azioni contemporaneamente.

- Scollega il dispositivo e fallo controllare da uno specialista della sicurezza.

- Cambia le tue password

- Tieni sotto controllo i conti finanziari

- Informare gli altri

- Fai attenzione agli altri utenti: spesso le persone non prestano attenzione alla loro casella di posta a meno che qualcun altro non noti un'attività sospetta e li informi che il loro account è stato violato. Se noti attività insolite sull'e-mail o sull'account dei social media di una persona, è possibile che l'account sia stato violato. Evita di rispondere a qualsiasi e-mail o messaggio che ricevi da tali account, informa la persona interessata e rendila consapevole del problema.

Spero che ormai tu sia in grado di capire cos'è un hacker come esegue l'hacking e come proteggere te stesso e i dispositivi collegati.

Una volta, tieni a mente tutti questi punti, sarai in grado di difenderti dalle truffe più comuni.