كيف يعمل الهاكرز وكيف تحمي نفسك؟

نشرت: 2018-08-18عادة ما يتم إنشاء تهديدات الكمبيوتر من قبل مفترسي الكمبيوتر (المتسللين) الذين يهدفون إلى اضطهاد الآخرين لتحقيق مكاسب شخصية. بمجرد وصول الجاني إلى جهاز الكمبيوتر الخاص بالضحية ، يقوم بتثبيت رمز ضار على نظام المستخدم لجمع المعلومات الشخصية. وبالتالي ، سرقة المعلومات الشخصية أو تعديلها أو إتلافها.

ولكن من هو ذلك الشخص ولماذا يفعل ذلك؟

كل هذا يقوم به المتسلل ، وعادة ما يكون مبرمج كمبيوتر ماهرًا يجد ثغرات في نظام الكمبيوتر ويستغلها لتحقيق مكاسب شخصية.

تُعرف الطريقة التي يستخدمها باسم القرصنة ، وهي طريقة غير قانونية للوصول إلى الأجهزة ، ومواقع الويب لسرقة المعلومات الشخصية التي يمكن استخدامها لارتكاب جرائم عبر الإنترنت.

ما هو القرصنة؟

يشبه القرصنة مطاردة الزبال ، حيث يحتاج المتسلل إلى جمع الأدلة وحل الألغاز المنطقية المعقدة المخبأة في متاهة من البيانات والرموز للحصول على معلومات شخصية وسرية عن الضحية.

لكن لماذا يفعل المخترقون هذا؟

هناك دافع وراء كل اختراق يقوم به المتسللون ، ويمكن أن يكون من أجل:

- سرقة البيانات.

- مكاسب مالية أو ،

- لكسب ميزة غير عادلة على المنافسين.

لكن ما هي أنواع المتسللين الذين يفعلون كل هذا؟

يمكن تصنيف المتسللين على نطاق واسع إلى ثلاث فئات مختلفة ، بناءً على الطريقة والنشاط الذي يؤدونه:

● القبعة البيضاء

المتسللون الذين يتبعون مجموعة من القواعد ، ويقومون بالاختراق عن طريق الكتاب ، ولديهم إذن تعاقدي كامل لخرق نظام ما هم أثناء قراصنة القبعات.

● القبعة السوداء

الاسم كافٍ لشرح فئة المتسللين التي تندرج تحت القبعة السوداء. عادة ما يندرج المتسللون المتورطون في نشاط غير قانوني والذين يخترقون نظامًا لتحقيق مكاسب شخصية ضمن هذه الفئة.

● قبعة رمادية

المتسللون الذين يكذبون بين القبعة البيضاء والقبعة السوداء هم قراصنة غراي هات. بشكل عام ، أولئك الذين يتبنون طرقًا غير مقبولة للوصول إلى النظام هم قراصنة غراي هات. ليس لديهم أي نية خبيثة وراء أي شيء يفعلونه. كل ما في الأمر أن أساليبهم غير مقبولة.

الآن ، بعد أن عرفنا من هو المخترق ، لماذا يخترق النظام. الخطوة التالية هي معرفة كيف يجد هدفه.

كيف يجد الهاكرز هدفا؟

كل شخص يستخدم جهاز كمبيوتر متصل بالإنترنت هو هدف. نظرًا لأن جميع الأجهزة المتصلة عرضة للهجوم من قبل قراصنة الكمبيوتر والمتطفلين عبر الإنترنت.

يقوم المتسللون بإرسال رسائل التصيد الاحتيالي أو البريد الإلكتروني العشوائي أو الرسائل الفورية إلى المستخدمين وحتى تصميم مواقع ويب مزيفة لتقديم برامج ضارة خطيرة. أيضًا ، يبحثون دائمًا عن الأجهزة غير المحمية بجدار الحماية ، لأنها أسهل هدف. وهذا يعني أن أي جهاز لا يحتوي على جدار حماية أو برنامج مكافحة فيروسات يعد هدفًا وأي شخص يفتح بريدًا عشوائيًا أو يقوم بتنزيل مرفقات ضارة معرض للخطر.

بمجرد أن يجد الهدف ما الذي يفعله المخترق بالجهاز؟

الأشياء التي يمكن للهاكر القيام بها:

بالإضافة إلى ذلك ، فإن تثبيت البرامج الضارة وبرامج التجسس على المتسلل المتصل بالجهاز يمكن أن يفعل الأشياء التالية أيضًا:

- اختطاف أسماء المستخدمين وكلمات المرور للوصول إلى الحسابات المصرفية وسرقة الأموال.

- نقاط ائتمانات أطلال.

- يمكنه طلب أرقام تعريف شخصية لحساب جديد باستخدام التفاصيل التي سرقها.

- قم بالشراء.

- أضف أنفسهم كمستخدم مخول لاستخدام رصيدك.

- إساءة استخدام واستخدام رقم الضمان الاجتماعي الخاص بك.

- بيع التفاصيل المسروقة للأطراف المهتمة ، الذين سيستخدمونها بعد ذلك لأغراض غير مشروعة أو غير قانونية

في الواقع ، يشكل المحتالون على الإنترنت تهديدًا خطيرًا وأولئك الذين يعتقدون أنهم آمنون فهم مخطئون. يمكن لخطأ بسيط مثل تنزيل مرفق من شخص مجهول أو مقابلة صديق عبر الإنترنت دون حذر أن يجعلك ضحية.

كيف يتم تنفيذ هذه الاختراقات؟

عادةً ما يحدث نوعان من الاختراقات من حولنا ، عمليات الاستغلال غير المباشرة والبرامج النصية الضارة.

استغلال يوم الصفر

تسمى عمليات الاختراق التي لم يسبق لها مثيل من قبل الاختراقات في يوم الصفر وهي الأسوأ والأكثر ضررًا من بين جميع الاختراقات. نظرًا لعدم رؤية أي شخص لهذه الاختراقات ، لا يمكنه اكتشافها ، وبالتالي لا يمكنه الدفاع عن مؤسسة أو فرد. الأشخاص الذين يقفون وراء هذه الاختراقات هم قراصنة أذكياء مخيفون.

نصوص ضارة

الاختراقات التي تتم باستخدام شفرة خبيثة كتبها شخص ما لسرقة البيانات. هذه الاختراقات شائعة هذه الأيام وعادة ما يستخدم الجميع هذه البرامج النصية لكسب المال. تشغيل البرامج النصية ليس بالأمر الصعب. يحتاج المتسللون ببساطة إلى العثور على الهدف وتشغيل البرنامج النصي. مع تزايد عدد الأجهزة المتصلة ، أصبح العثور على هدف أمرًا بسيطًا حقًا.

كيف تعمل هذه النصوص؟

- يرسل Hacker بريدًا إلكترونيًا للتصيد الاحتيالي إلى آلاف المستخدمين برموز ضارة كمرفق.

- بمجرد فتح المرفق ، يتم تثبيت الشفرة الضارة ويمكن للمتسلل بعد ذلك الوصول إلى جميع المعلومات الشخصية للضحية.

لتجنب حدوث مثل هذه الاختراقات ، يجب على المرء دائمًا تشغيل برنامج مكافحة فيروسات محدث على الجهاز.

اقرأ أيضًا: نصائح أساسية لتجنب فيروسات الكمبيوتر

أحدث الإستراتيجيات التي يستخدمها الهاكرز

التصيد الاحتيالي ورسائل البريد الإلكتروني العشوائية والمرفقات الضارة كلها طرق قديمة لكنها فعالة. ولكن مع مرور الوقت أصبح المستخدمون أذكياء ولم يعودوا يقعون في غرام مثل هذه الحيل ، لذلك كان على المتسللين اعتماد استراتيجيات مختلفة لخداع المستخدمين.

نوضح لك هنا أكثر الاستراتيجيات شيوعًا التي يستخدمها المتسللون لسرقة بياناتك:

- خدع التصيد الاحتيالي: تحتاج الطريقة الأقدم والأكثر نجاحًا أيضًا إلى بعض الارتجال. في هذه الأيام ، بدلاً من إرسال رسائل بريد إلكتروني ضارة ، يقوم المتسللون بإرسال رسائل نصية تحتوي على روابط ضارة للوصول إلى الأجهزة المتصلة.

- البرامج الضارة: عادةً ما يرسل المتسللون برامج ضارة إلى المستخدم كمرفق بريد إلكتروني ، ولكن مع مرور الوقت اكتشفوا طرقًا مختلفة. الآن يقومون بإنشاء مواقع وهمية أو إصابة مواقع أصلية لخداع المستخدم لتنزيل تعليمات برمجية ضارة. تم تصميم البرامج الضارة لسرقة البيانات أو الاستيلاء على نظام لتشغيل البرامج لتحقيق مكاسب شخصية للمحتالين.

- الإصابات والخدع ببرامج الفدية الضارة : يحدث هذا الاختراق عندما يزور المستخدم موقعًا يقوم بتثبيت برامج الفدية الضارة. بمجرد التثبيت ، سيتم قفل المستخدم من النظام حتى يتم دفع الفدية. اختلاف آخر لهذا الفزع. يظهر المتسللون رسالة خطأ عشوائية للمستخدم عند زيارته للموقع. عندما ينقر على رسالة الخطأ ، يصاب جهازه ولحل المشكلة يحتاج إلى الاتصال برقم. بمجرد قيامه بذلك ، يخدع المتصل المستخدم لإعطاء معلوماته الشخصية.

- الإعلان عبر الإنترنت: طريقة جديدة نسبيًا لجذب المستخدمين وإصابة الجهاز. في هذا المخترق يرسل رسائل بريد إلكتروني مستهدفة أو يعرض ببساطة الإعلانات بالنقر فوق الذي يصيب جهاز المستخدمين.

- إنترنت الأشياء: الهدف الأكثر شيوعًا للهجوم في هذه الأجهزة المتصلة. يبحث الهاكر عن ثغرة أمنية ثم يستغلها لنشر العدوى. هذا ممكن لأن الحماية المناسبة لا تؤخذ في الاعتبار أثناء تصميمها.

كيف تحمي نفسك من المتسللين؟

إذا كنت تعتقد أن حماية نفسك من الاختراق أمر مستحيل ، فأنت مخطئ. من خلال وضع بعض الأشياء البسيطة في الاعتبار ، يمكنك حماية نفسك من المتسللين:

- اتخذ الإجراء المناسب عند تلقي تحذير أمني.

- اتبع جميع التعليمات الأمنية التي قدمها فريق تكنولوجيا المعلومات لديك.

بصرف النظر عن هذا ، قم دائمًا بتشغيل برنامج مكافحة فيروسات محدث.

شرحنا أعلاه بعض المؤشرات الأساسية. علاوة على ذلك ، يجب أن تضع في اعتبارك متابعة الأشياء عندما تكون متصلاً بالإنترنت للبقاء محميًا من التعرض للاختراق.

- احرص دائمًا على التحقق من جميع الحسابات الشخصية ، إذا رأيت أي تعارض دون أي تأخير.

- كن يقظًا عند الانضمام إلى غرفة الدردشة أو نشر أشياء شخصية عبر الإنترنت.

- قلل من المعلومات الشخصية التي تنشرها على وسائل التواصل الاجتماعي.

- مراقبة الطلب عبر الإنترنت الذي تتلقاه.

- تجنب إجراء محادثة شخصية ومالية أو مشاركة مثل هذه المعلومات عبر الإنترنت.

نصائح أمنية لمنع نفسك من الاختراق

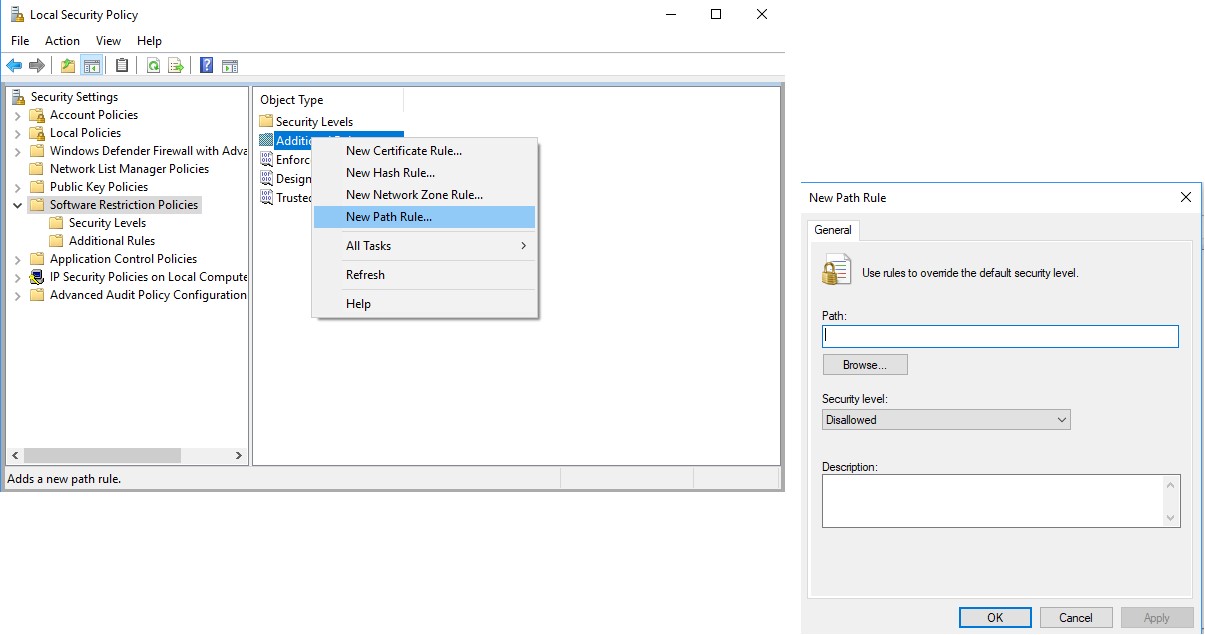

- استخدم نظام أمان ثنائي الاتجاه (جدار حماية).

- استخدم نظام تشغيل محدث.

- استمر في التحقق من إعدادات أمان المتصفح.

- تجنب زيارة المواقع غير الموثوق بها.

- قم بتنزيل البرنامج من مواقع موثوقة.

- تجنب تنزيل برامج مجانية من مواقع غير موثوق بها ولا تثق في أي تطبيق لمشاركة الملفات.

نصائح أمنية لحماية نفسك من الإصابة عبر فيروسات البريد الإلكتروني / البرامج الضارة

- لا تفتح رسائل من مرسلين غير معروفين.

- احذف الرسائل التي تشك في أنها بريد عشوائي.

- قم بتشغيل أفضل برامج الأمان المحدثة.

- استخدم أداة مكافحة برامج التجسس لحماية بياناتك.

إذا كنت تضع هذه النصائح الصغيرة في الاعتبار ، فمن المؤكد أنه يمكنك أن تكون له اليد العليا ويمكن أن تحمي نفسك من التعرض لهجوم من قبل المتسللين.

هذا ليس كل شيء ، هناك المزيد حول كيفية حماية نفسك من التعرض للاختراق.

نعلم جميعًا أن الكمبيوتر غير المؤمَّن / غير المحمي يشبه دعوة مفتوحة للمتسللين للوصول إلى بياناتك. لتأمين نظامك وبياناتك من التعرض للخطر ، يجب عليك استخدام عامل تصفية البريد العشوائي أو فحص كل رسالة تتلقاها سواء على البريد أو الرسالة. لهذا يمكن استخدام Systweak Anti-Malware.

ناقشنا أعلاه دوافع المتسللين ، ونوعهم ، لكننا لم نذكر أبدًا كيفية اختراق المتسللين. هنا ، سنناقش معظم الأخطاء الشائعة التي تسمح للقراصنة بالسيطرة على أنظمتنا وكيفية حماية أنفسنا من التهديدات الخطيرة عبر الإنترنت.

كلمات مرور ضعيفة: 80٪ من الهجمات الإلكترونية تحدث بسبب ذلك. في الغالب يستخدم الأشخاص الاسم وتاريخ الميلاد واسم الحيوانات الأليفة لإنشاء كلمة مرور وتستخدم كلمة مرور واحدة لجميع عمليات تسجيل الدخول. هذا يعني أنه بمجرد أن يتمكن المتسلل من اختراق كلمة المرور هذه ، يتم اختراق جميع حساباتك.

نصائح للبقاء محميًا عبر الإنترنت

- لا تستخدم كلمة المرور نفسها لجميع الحسابات.

- يجب أن تتكون كلمة المرور من 20 حرفًا على الأقل وأن تكون الكلمات غامضة.

- استخدم الرموز الخاصة: @ # $ * &

- استخدم أي أداة لإدارة كلمات المرور لإنشاء كلمة مرور عشوائية.

هجمات البرامج الضارة: عند زيارة موقع ويب مصاب ، أو استخدام محرك أقراص USB مصاب ، أو تثبيت تطبيق يوفر برنامجًا لالتقاط ضغطات المفاتيح وكلمات المرور والبيانات ، فإن جهازك يصبح مصابًا.

نصائح للبقاء محميًا

- قم دائمًا بتشغيل برنامج محدث للكشف عن البرامج الضارة مثل Advanced System Protector.

- حافظ على تحديث البرامج الموجودة.

رسائل البريد الإلكتروني للتصيد الاحتيالي: عندما تقع في فخ الحيل حيث يرسل المتسلل بريدًا إلكترونيًا يطالبك بإدخال كلمة مرور وتقوم بذلك ، معتقدًا أنه رسمي أو عاجل. تبدو حقيقية ولكن

نصائح للبقاء محميًا

- احتفظ دائمًا بجميع البرامج والمتصفح محدثًا بأحدث تصحيحات الأمان.

- لا تفتح الروابط التي يتم تلقيها تلقائيًا في البريد الإلكتروني ، وانسخها ثم افتحها لترى أين يتم إعادة التوجيه.

كيف تحمي جهاز الكمبيوتر والكمبيوتر المحمول من المتسللين؟

- احرص دائمًا على تحديث برامج مكافحة الفيروسات وجدار الحماية ونظام التشغيل لديك.

- قم بتثبيت وتشغيل برنامج مكافحة فيروسات وبرامج مكافحة تجسس محدث.

- إن الحفاظ على تمكين Bluetooth على أجهزتك دائمًا ليس صحيحًا. يجب عليك دائمًا تعطيل هذه الاتصالات عندما لا تكون قيد الاستخدام.

كيف تحمي هواتفك الذكية من الاختراق؟

الهواتف الذكية جزء أساسي من حياتنا اليومية. هم نسخة رقمية منا. نقوم بتخزين جميع بياناتنا الشخصية والمالية والسرية عليها. لذلك ، نحتاج إلى حمايتهم بأي ثمن من التعرض للاختراق. لحمايتهم حاول اتباع النصائح المذكورة أدناه:

- إنشاء رقم تعريف شخصي قوي أو قفل نمط: يعد رمز المرور القوي أفضل دفاع للحفاظ على حماية جهازك في حالة سرقته لأنه سيمنع المجرم من الوصول إلى المعلومات المخزنة على هاتفك. بالإضافة إلى ذلك ، قم دائمًا بتمكين العثور على جهازي ومسح جميع المعلومات باستخدام هذه الميزة لمنع إساءة استخدام معلوماتك.

- تثبيت التطبيقات من المواقع الموثوقة.

- حافظ على تحديث البرنامج مع كل تصحيح الأمان.

حماية الأجهزة عبر الإنترنت

يتم استخدام الأجهزة المتصلة بالإنترنت هذه الأيام بواسطة جميع هذه الأجهزة ، وتقوم بتوصيل منزلك بالإنترنت وتكون عرضة للهجوم. لذلك ، من المهم حماية هذه الأجهزة تمامًا مثل أجهزة الكمبيوتر والهواتف الذكية.

- تحقق من اسم جهازك والشبكة: تجنب منحك اسمًا لهاتفك الذكي أو الشبكة المنزلية. هذا يجعل جهازك أكثر عرضة للهجوم ، حيث يصبح من السهل على المتسلل تخمين كلمة المرور وتحديد نقطة Wi-fi القريبة والجهاز المتصل. امنح اسمًا مختلفًا لجهازك بحيث يصعب على المخترق التعرف عليه.

- قم بإنشاء كلمات مرور مختلفة لجميع الأجهزة: لا تقم دائمًا بتغيير كلمة المرور الافتراضية أبدًا ، اجعلها بسيطة. يجب أن تكون كلمة المرور فريدة دائمًا.

كيف تحمي حساباتك على الإنترنت؟

- احذف رسائل البريد الإلكتروني المشبوهة

- استخدم أجهزة آمنة

- أنشئ كلمات مرور قوية

- استخدم مصادقة متعددة العوامل على حساباتك

- كن حذرًا مع "احفظ معلوماتي في المرة القادمة".

- سجل للحصول على تنبيهات الحساب

يجب أن تقرأ: نصائح الأمن السيبراني للمؤسسات / المستخدمين

ماذا تفعل إذا تم اختراق جهازك أو حساباتك عبر الإنترنت؟

إذا كنت تشك في أن جهازك أو حسابك عبر الإنترنت قد تم اختراقه ، فعليك اتخاذ الإجراءات التالية في الحال.

- افصل جهازك وافحصه من قبل متخصص أمني.

- قم بتغيير كلمات المرور الخاصة بك

- احتفظ بفحص الحسابات المالية

- أبلغ الآخرين

- ابحث عن المستخدمين الآخرين: في كثير من الأحيان لا يهتم الأفراد بصندوق البريد الخاص بهم ما لم يلاحظ شخص آخر نشاطًا مريبًا وأبلغهم أن حسابهم يتعرض للاختراق. إذا لاحظت أي نشاط غير معتاد على البريد الإلكتروني لشخص ما أو حسابه على وسائل التواصل الاجتماعي ، فقد يكون الحساب مخترقًا. تجنب الرد على أي بريد إلكتروني أو رسائل تتلقاها من هذه الحسابات ، وأبلغ الشخص المعني ، واجعله على علم بالمشكلة.

آمل الآن أن تكون قادرًا على فهم ماهية المتسلل وكيف يقوم بالقرصنة وكيفية حماية نفسك والأجهزة المتصلة.

بمجرد أن تضع كل هذه النقاط في الاعتبار ، ستتمكن من الدفاع عن نفسك من معظم عمليات الاحتيال الشائعة.