¿Cómo funcionan los piratas informáticos y cómo protegerse?

Publicado: 2018-08-18Las amenazas informáticas generalmente son creadas por depredadores informáticos (hackers) cuyo objetivo es perseguir a otros para su beneficio personal. Una vez que el perpetrador obtiene acceso a la PC de la víctima, instala un código malicioso en el sistema del usuario para recopilar información personal. Por lo tanto, robar, alterar, destruir información personal.

Pero, ¿quién es esa persona y por qué hace eso?

Todo esto lo hace un pirata informático, por lo general un programador informático experto que encuentra la vulnerabilidad del sistema informático y la explota para beneficio personal.

El método que utiliza se conoce como piratería, una forma ilegal de acceder a dispositivos, sitios web para robar información personal que puede usarse para cometer delitos en línea.

¿Qué es Hackear?

La piratería es como una búsqueda del tesoro, donde el pirata informático necesita recopilar pistas y resolver un rompecabezas lógico complejo oculto en un laberinto de datos y códigos para obtener información personal y confidencial de la víctima.

Pero, ¿por qué los piratas informáticos hacen esto?

Hay un motivo detrás de cada hackeo que realizan los hackers, puede ser por:

- Robo de datos.

- Ganancia financiera o,

- Para obtener una ventaja injusta sobre los competidores.

Pero, ¿qué tipos de hackers hacen todo esto?

Los piratas informáticos se pueden clasificar en términos generales en tres clases diferentes, según el método y la actividad que realizan:

● Sombrero blanco

Los piratas informáticos que siguen un conjunto de reglas, ejecutan la piratería según el libro y tienen un permiso contractual completo para comprometer un sistema son piratas informáticos.

● sombrero negro

El nombre es suficiente para explicar qué categoría de piratas informáticos se incluyen en Black hat. Por lo general, los piratas informáticos involucrados en actividades ilegales que piratean un sistema para beneficio personal se incluyen en esta categoría.

● Sombrero gris

Los piratas informáticos que se encuentran entre White Hat y Black Hat son piratas informáticos de Grey Hat. Generalmente, aquellos que adoptan formas no aceptadas de acceder a un sistema son los hackers de Gray Hat. No tienen ninguna intención maliciosa detrás de nada de lo que hacen. Es solo que sus métodos son inaceptables.

Ahora que sabemos quién es un hacker, por qué piratea el sistema. El siguiente paso es saber cómo encuentra su objetivo.

¿Cómo encuentran los hackers un objetivo?

Todos los que usan una computadora conectada a Internet son un objetivo. Como todos los dispositivos conectados son propensos a ser atacados por piratas informáticos y depredadores en línea.

Los piratas informáticos envían phishing, correos electrónicos no deseados o mensajes instantáneos a los usuarios e incluso diseñan sitios web falsos para entregar malware peligroso. Además, siempre buscan máquinas que no estén protegidas por firewall, ya que son el objetivo más fácil. Esto significa que cualquier máquina sin un firewall o un software antivirus es un objetivo y cualquiera que abra un correo no deseado o descargue archivos adjuntos maliciosos está en riesgo.

Una vez que un objetivo encuentra, ¿qué le hace un hacker a la máquina?

Cosas que puede hacer un hacker:

Además, la instalación de malware, spyware en el hacker de la máquina conectada también puede hacer lo siguiente:

- Secuestra nombres de usuario y contraseñas, para acceder a cuentas bancarias y robar dinero.

- Puntuación de créditos de ruinas.

- Puede solicitar nuevos PIN de cuenta utilizando los detalles que ha robado.

- Hacer compras.

- Agregarse como usuario autorizado para usar su crédito.

- Mal uso y uso de su número de Seguro Social.

- Vender detalles robados a partes interesadas, quienes luego los utilizarán con fines ilícitos o ilegales.

De hecho, los depredadores en línea representan una seria amenaza y aquellos que piensan que están a salvo, están equivocados. Un simple error como descargar un archivo adjunto de una persona desconocida, reunirse con un amigo en línea sin precaución puede convertirlo en una víctima.

¿Cómo se realizan estos hacks?

Por lo general, dos tipos de hacks ocurren a nuestro alrededor, exploits de día cero y scripts maliciosos.

Exploit de día cero

Los exploits nunca antes vistos se denominan hacks de día cero y son los peores y más dañinos de todos los hacks. Como nadie ha visto nunca estos hacks, no pueden detectarlos y, por lo tanto, no pueden defender a una organización o individuo. Las personas detrás de estos hacks son hackers inteligentes y aterradores.

Scripts maliciosos

Hacks realizados mediante el uso de un código malicioso escrito por alguien para robar datos. Estos trucos son comunes en estos días y, por lo general, todos usan estos scripts para ganar dinero. Ejecutar los scripts no es difícil, crear uno sí lo es. Los piratas informáticos simplemente necesitan encontrar el objetivo y ejecutar el script. Con el creciente número de dispositivos conectados, encontrar un objetivo se ha vuelto realmente simple.

¿Cómo funcionan estos scripts?

- Hacker envía correo electrónico de phishing a miles de usuarios con un código malicioso como archivo adjunto.

- Una vez que se abre el archivo adjunto, el código malicioso se instala y el pirata informático puede acceder a toda la información personal de la víctima.

Para evitar que ocurran tales ataques, siempre se debe ejecutar un antivirus actualizado en la máquina.

Lea también: Consejos esenciales para evitar los virus informáticos

Últimas estrategias utilizadas por los piratas informáticos

El phishing, los correos electrónicos no deseados y los archivos adjuntos maliciosos son métodos antiguos pero efectivos. Pero con el tiempo los usuarios se han vuelto inteligentes y ya no caen en tales trucos, por lo que los hackers tuvieron que adoptar diferentes estrategias para engañar a los usuarios.

Aquí te explicamos las estrategias más comunes que utilizan los hackers para robar tus datos:

- Estafas de phishing: el método más antiguo pero exitoso también necesita algo de improvisación. En estos días, en lugar de enviar correos electrónicos maliciosos, los piratas informáticos envían mensajes de texto con enlaces maliciosos para acceder a los dispositivos conectados.

- Malware: por lo general, los piratas informáticos envían malware al usuario como un archivo adjunto de correo electrónico, pero con el tiempo han encontrado diferentes formas. Ahora crean sitios falsos o infectan sitios genuinos para engañar al usuario para que descargue código malicioso. El malware está diseñado para robar datos o secuestrar el sistema para ejecutar programas en beneficio personal de los estafadores.

- Infecciones y estafas de ransomware : este truco tiene lugar cuando el usuario visita un sitio que instala ransomware. Una vez instalado, bloqueará al usuario fuera del sistema hasta que se pague el rescate. Otra variación de este scareware. Los piratas informáticos muestran un mensaje de error aleatorio al usuario cuando visita el sitio web. Cuando hace clic en el mensaje de error, su máquina está infectada y para resolver el problema necesita llamar a un número. Una vez que lo hace, la persona que llama engaña al usuario para que proporcione su información personal.

- Publicidad en línea: método relativamente nuevo para atraer a los usuarios e infectar la máquina. En este pirata informático, envía correos electrónicos dirigidos o simplemente muestra anuncios al hacer clic en los que infecta la máquina de los usuarios.

- Internet de las cosas: el tipo de ataque más común, en este tipo de dispositivos conectados, es el objetivo. El hacker busca una vulnerabilidad y luego la explota para propagar la infección. Esto es posible ya que no se tiene en cuenta la protección adecuada al diseñarlos.

¿Cómo protegerse de los piratas informáticos?

Si crees que mantenerte protegido de un hack es imposible, entonces estás equivocado. Al tener en cuenta algunas cosas simples, puede mantenerse protegido de los piratas informáticos:

- Tome las medidas adecuadas cuando reciba una advertencia de seguridad.

- Siga todas las instrucciones de seguridad proporcionadas por su equipo de TI.

Aparte de esto, siempre ejecute un antivirus actualizado.

Arriba explicamos algunos consejos básicos. Además, debe tener en cuenta las siguientes cosas cuando esté en línea para mantenerse protegido de ser pirateado.

- Siempre controle todas las cuentas personales, si ve alguna discrepancia, actúe sin demora.

- Esté atento cuando se una a una sala de chat o publique cosas personales en línea.

- Limite la información personal que publica en las redes sociales.

- Supervise la solicitud en línea que recibe.

- Evite entablar conversaciones personales y financieras o compartir dicha información en línea.

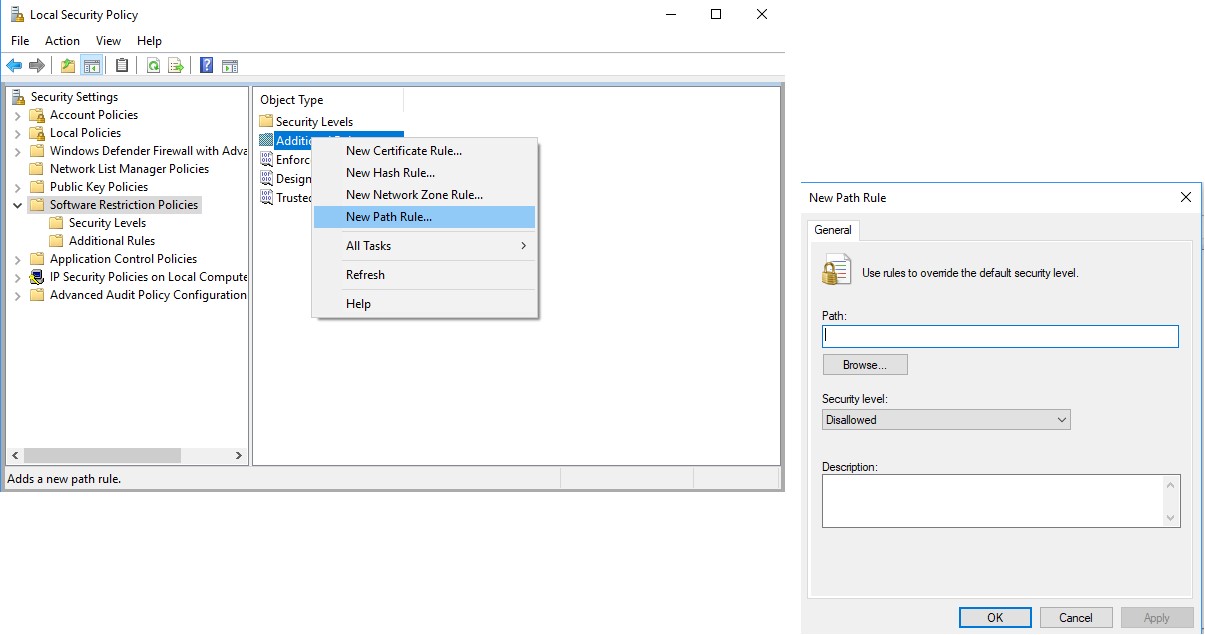

Consejos de seguridad para evitar que te pirateen

- Utilice un sistema de seguridad bidireccional (firewall).

- Utilizar sistema operativo actualizado.

- Controle la configuración de seguridad del navegador.

- Evite visitar sitios web que no sean de confianza.

- Descarga software de sitios confiables.

- Evite descargar software gratuito de sitios no confiables y no confíe en ninguna aplicación para compartir archivos.

Consejos de seguridad para protegerse de la infección a través de virus/malware de correo electrónico

- No abra mensajes de remitentes desconocidos.

- Elimine los mensajes que sospeche que son spam.

- Ejecute el mejor y actualizado software de seguridad.

- Utilice una herramienta antispyware para proteger sus datos.

Si tiene en cuenta estos pequeños consejos, seguramente puede tener una ventaja y puede protegerse de ser atacado por un pirata informático.

Esto no es todo, hay más sobre cómo protegerse de ser pirateado.

Todos sabemos que una computadora desbloqueada/desprotegida es como una invitación abierta para que los piratas informáticos accedan a sus datos. Para evitar que su sistema y sus datos se vean comprometidos, debe usar un filtro de correo no deseado o escanear cada mensaje que reciba, ya sea por correo o mensaje. Para ello puede utilizar Systweak Anti-Malware.

arriba discutimos el motivo de los piratas informáticos, el tipo, pero nunca mencionamos cómo ingresan los piratas informáticos. aquí, discutiremos los errores más comunes que permiten a los piratas informáticos tomar el control de nuestros sistemas y cómo protegernos de las peligrosas amenazas en línea.

Contraseñas débiles: el 80% de los ciberataques se producen por ello. La mayoría de las personas usan su nombre, fecha de nacimiento, nombre de mascotas para crear una contraseña y se usa una contraseña para todos los inicios de sesión. Esto significa que una vez que el pirata informático puede piratear esa contraseña, todas sus cuentas están comprometidas.

Consejos para mantenerse protegido en línea

- Nunca use la misma contraseña para todas las cuentas.

- La contraseña debe tener al menos 20 caracteres y las palabras deben ser un galimatías.

- Utilice caracteres especiales: @#$*&

- Use cualquier herramienta de administrador de contraseñas para crear una contraseña aleatoria.

Ataques de malware: cuando visita un sitio web infectado, usa una unidad USB infectada o instala una aplicación que ofrece software para capturar pulsaciones de teclas, contraseñas y datos, su máquina se infecta.

Consejos para mantenerse protegido

- Ejecute siempre un software de detección de malware actualizado como Advanced System Protector.

- Mantener actualizado el software existente.

Correos electrónicos de phishing: cuando cae en trucos donde el pirata informático envía un correo electrónico que le pide que ingrese una contraseña y lo hace, pensando que es oficial o urgente. parece genuino pero

Consejos para mantenerse protegido

- Mantenga siempre actualizado todo el software y el navegador con los últimos parches de seguridad.

- No abra los enlaces recibidos automáticamente en el correo electrónico, cópielos y luego ábralos para ver a dónde redirigen.

¿Cómo proteger su computadora y computadora portátil de los piratas informáticos?

- Mantén siempre actualizado tu antivirus, cortafuegos y sistema operativo.

- Instale y ejecute un software antivirus y antispyware actualizado.

- Mantener el Bluetooth de tus dispositivos siempre habilitado no es correcto. Siempre debe deshabilitar dichas conexiones cuando no esté en uso.

¿Cómo proteger sus teléfonos inteligentes de ser pirateados?

Los teléfonos inteligentes son una parte esencial de nuestro día a día. Son una réplica digital de nosotros. Almacenamos todos nuestros datos personales, financieros y confidenciales en él. Por lo tanto, debemos protegerlos a toda costa para que no sean pirateados. Para protegerlos trata de seguir los consejos que se mencionan a continuación:

- Cree un PIN seguro o un patrón de bloqueo: un código de acceso seguro es la mejor defensa para mantener su dispositivo protegido en caso de robo, ya que evitará que el delincuente acceda a la información almacenada en su teléfono. Además, siempre habilite encontrar mi dispositivo y borre toda la información usando esta función para evitar que su información sea mal utilizada.

- Instalar aplicaciones desde sitios de confianza.

- Mantenga el software actualizado con todos los parches de seguridad.

Protección de dispositivos en línea

Los dispositivos conectados a Internet en estos días son utilizados por todos, estos dispositivos conectan su hogar a Internet y son vulnerables a los ataques. Por lo tanto, es importante proteger estos dispositivos al igual que las computadoras y los teléfonos inteligentes.

- Verifique el nombre de su dispositivo y red: evite darle nombre a su teléfono inteligente o red doméstica. Esto hace que su dispositivo sea más vulnerable a los ataques, ya que al pirata informático le resulta fácil adivinar la contraseña e identificar el punto Wi-Fi cercano y el dispositivo conectado. Asigne un nombre diferente a su dispositivo para que al pirata informático le resulte difícil identificarlo.

- Cree diferentes contraseñas para todos los dispositivos: Siempre cambie la contraseña predeterminada nunca, manténgala simple. La contraseña siempre debe ser única.

¿Cómo proteger las cuentas en línea?

- Eliminar correos electrónicos sospechosos

- Usa dispositivos seguros

- Crear contraseñas seguras

- Utilice la autenticación multifactor en sus cuentas

- Tenga cuidado con "Guardar mi información para la próxima vez".

- Regístrese para recibir alertas de cuenta

Debe leer: Consejos de seguridad cibernética para empresas/usuarios

¿Qué hacer si su dispositivo o cuentas en línea son pirateados?

Si sospecha que su dispositivo o cuenta en línea está pirateado, debe tomar las siguientes medidas de inmediato.

- Desconecte su dispositivo y hágalo revisar por un especialista en seguridad.

- Cambia tus contraseñas

- Mantener un control sobre las cuentas financieras

- informar a otros

- Esté atento a otros usuarios: a menudo, las personas no prestan atención a su buzón de correo a menos que alguien más note una actividad sospechosa y les informe que su cuenta está siendo pirateada. Si observa alguna actividad inusual en el correo electrónico o la cuenta de redes sociales de una persona, es posible que la cuenta esté pirateada. Evite responder a cualquier correo electrónico o mensaje que reciba de dichas cuentas, informe a la persona interesada y hágale saber sobre el problema.

Espero que ahora pueda comprender qué es un pirata informático, cómo realiza la piratería y cómo protegerse a sí mismo y a los dispositivos conectados.

Una vez que tenga en cuenta todos estos puntos, podrá defenderse de las estafas más comunes.