Как вредоносное ПО атакует и распространяется на вашем компьютере?

Опубликовано: 2018-09-07Кибератаки и угрозы вредоносных программ становятся постоянными и не прекратятся в ближайшее время. Это означает, что каждая система подвержена риску атак вредоносного ПО. Скомпрометированный пользователь — это то, что ищут злоумышленники, чтобы проникнуть в вашу сеть и получить доступ к вашим конфиденциальным личным данным.

Поэтому, чтобы оставаться защищенными, нам нужно знать, что такое вредоносное ПО и как оно атакует.

Что такое вредоносное ПО?

Вредоносное ПО представляет собой совокупность вредоносного программного обеспечения и включает в себя троянский конь, червей и другие вредоносные угрозы. Когда мы подключаемся к Интернету для просмотра, доступа и чтения электронной почты или чего-либо еще, наша система подвергается атакам вредоносных программ. Все устройства, будь то ПК, планшеты, смартфоны, находятся под постоянной угрозой со стороны компьютерных вирусов и вредоносных программ.

Вредоносное ПО может проникнуть в систему несколькими способами, здесь мы расскажем о них и о том, как защититься.

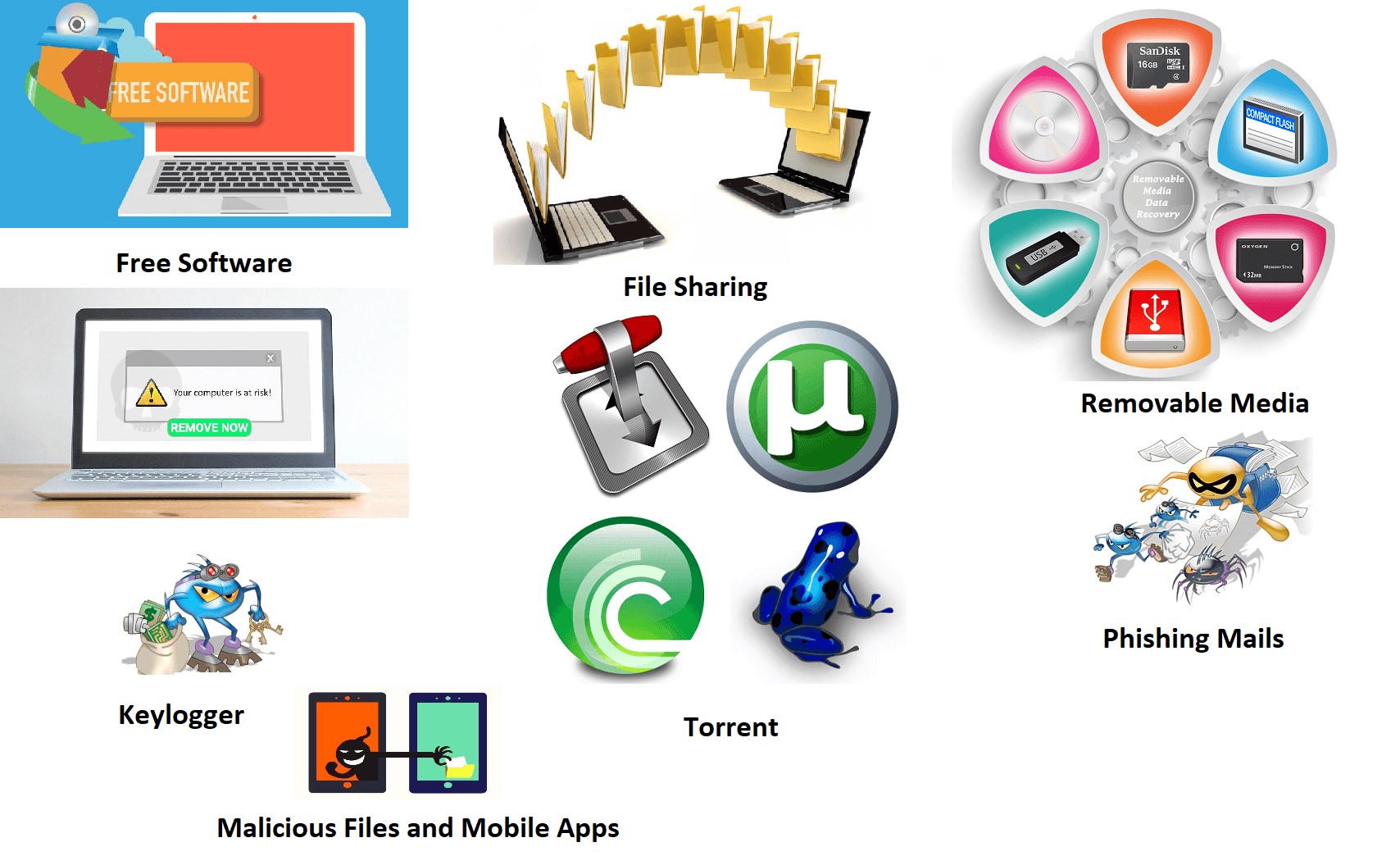

Общие способы, используемые вредоносными программами для проникновения в вашу систему

Вредоносное ПО является преднамеренно злонамеренным, оно нацелено на конфиденциальную личную, деловую и финансовую информацию с целью получения денежной выгоды. Он работает незамеченным в системе и крадет данные.

Существует несколько способов распространения вредоносных программ в системе, некоторые из них описаны ниже:

1. Спам по электронной почте

Традиционный метод обмана пользователей для загрузки вредоносных файлов. Обычно электронное письмо с вредоносным вложением отправляется пользователю, заставляющему его поверить, что он выиграл в лотерею или получил работу за границей. Как только пользователь попадается на эту удочку и загружает вредоносное вложение, вредоносное ПО устанавливается на ПК.

Кроме того, киберпреступники даже отправляли электронные письма, которые, как представляется, исходили от известного, будь то друг, родственник или любой другой надежный источник. Некоторые вредоносные письма способны заразить машину даже без открытия или загрузки.

2. Носитель данных

Распространение инфекций через съемные носители, такие как USB, HDD или другие внешние накопители, является еще одним распространенным способом распространения вредоносных программ и атак на систему. Компьютеры в лаборатории, офисе или дома могут быть легко атакованы, если к системе подключен зараженный USB-накопитель или носитель.

Поэтому, чтобы оставаться в безопасности, перед передачей файлов следует сканировать устройство.

3. Мошенническое программное обеспечение

Вредоносный код распространяется в системе через пиратское ПО. В большинстве случаев было обнаружено, что вредоносное ПО прикрепляется к подлинному продукту при загрузке со сторонних сайтов или файлов, передаваемых через одноранговые сети, которые они устанавливают в системе.

Кроме того, для распространения инфекции используются потенциально нежелательные программы, включающие в себя панели инструментов или программы.

4. Взломанные или скомпрометированные веб-страницы

Вредоносное ПО использует известные уязвимости программного обеспечения (лазейку в системе безопасности программного обеспечения) для заражения вашего ПК. Что делают киберпреступники, так это взламывают законный сайт и внедряют вредоносное ПО. Это означает, что когда пользователь посещает скомпрометированный сайт, его машина заражается. Чтобы оставаться защищенными, нам нужно всегда обращать внимание на URL-адрес.

Читайте также: DeepLocker: использование искусственного интеллекта в разработке вредоносных программ

5. Социальные сети

Авторы вредоносных программ пользуются нашей зависимостью от социальных сетей и заражают профиль червями. Это означает, что любой, кто посещает зараженную страницу профиля, автоматически заражается вредоносным ПО.

Кроме того, чаще всего заражена реклама сторонних приложений, которую вы видите при доступе к социальным сетям. Поэтому следует быть осторожным, давая свое согласие и загружая приложение.

6. Интернет

Работа в Интернете — это то, чем мы все занимаемся, думая, что это личная деятельность, но на самом деле, когда вы просматриваете Интернет, вы в конечном итоге подвергаете свою систему нежелательным угрозам и контактам, у которых есть компьютер и доступ в Интернет. Посещая сайт или переходя по ссылке, вы становитесь потенциальной жертвой атаки вредоносного ПО.

7. Устаревшее программное обеспечение

Авторы вредоносных программ ищут уязвимости в устаревшем ПО, так как это самый простой способ получить доступ к вашей системе. Поэтому при работе в Интернете с устаревшим программным обеспечением нужно быть осторожным. Единственный способ защитить себя — обновить программное обеспечение до последней версии. Это правило распространяется на ваш браузер, операционную систему и плагины.

8. Локальные сети (LAN)

Локальная сеть — это группа локально подключенных компьютеров. Если подключенное устройство в сети заражается, вся сеть подвергается риску взлома.

9. Одноранговый (P2P) обмен файлами

Если вы делитесь данными с помощью торрента или любого другого программного обеспечения для обмена файлами, вредоносное ПО может распространиться на ваш компьютер с помощью уязвимостей, обнаруженных в этих программах для обмена файлами.

10. Всплывающие окна

Со временем авторы вредоносных программ становятся изощренными и используют всплывающие окна для маскировки вредоносных программ. Что они делают, так это показывают всплывающие сообщения с предупреждающим сообщением о том, что ваша машина заражена, чтобы исправить ошибки, установите программу бесплатно. Как только пользователь попадается на эту удочку и устанавливает программное обеспечение для исправления ошибок, он в конечном итоге устанавливает вредоносное ПО.

11. Мобильные устройства

Мобильные устройства становятся частым носителем вредоносных программ. С увеличением числа пользователей смартфонов злоумышленники с вредоносными программами становятся все более подготовленными для проникновения на устройство вредоносных приложений.

Теперь, когда мы знаем некоторые распространенные способы проникновения вредоносных программ в вашу систему. Пришло время узнать, как избежать вредоносных программ.

Обязательно прочтите: Triout — вредоносный фреймворк, превращающий приложения Android в шпионское ПО

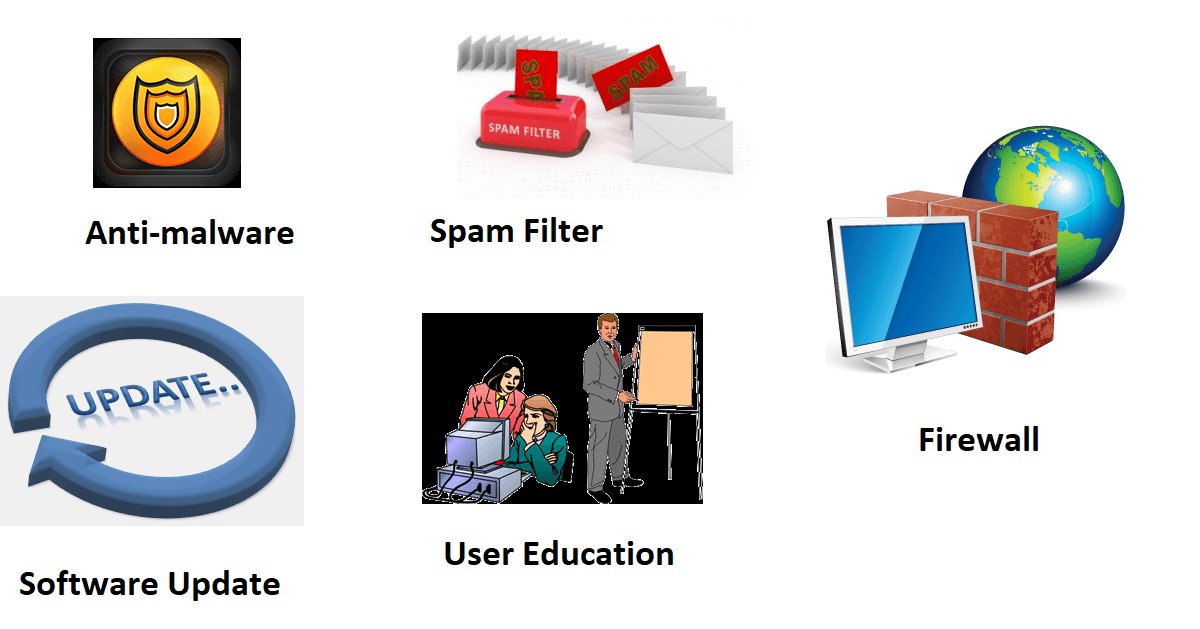

Как избежать вредоносных программ?

Заражение вредоносным ПО не только приводит к утечке данных, но и замедляет коммуникационные процессы. Чтобы оставаться защищенным от атак вредоносных программ, мы предлагаем вам несколько советов:

- Программное обеспечение для защиты от вредоносных программ. Чтобы оставаться защищенным от атак вредоносных программ , лучше всего использовать обновленное и хорошо известное программное обеспечение для защиты от вредоносных программ. Поскольку программа помогает предотвратить установку мошеннического программного обеспечения. Программное обеспечение для защиты от вредоносных программ, такое как Advanced System Protector, может прийти вам на помощь, оно тщательно сканирует вашу систему на наличие всех типов вредоносных программ, а регулярное обновление определений является надстройкой.

- Фильтры спама . Чтобы заблокировать получение сообщений электронной почты от неизвестных отправителей и получать оповещения, следует использовать программное обеспечение фильтра спама. Поскольку они помогают оставаться защищенными от фишинга.

- Брандмауэры — Брандмауэры действуют как копы, которые блокируют несанкционированный доступ. Брандмауэр может быть не в состоянии предотвратить установку вредоносных программ, но он может обнаруживать вредоносные операции, которые пытаются контролировать вашу систему.

- Регулярные обновления — для защиты сети следует устанавливать регулярные обновления, поскольку они исправляют любую уязвимость системы безопасности, обнаруженную в программном обеспечении.

- Здравый смысл . Самый простой способ справиться с атакой вредоносного ПО — не попасться на удочку. Помня о мелочах, вы можете обезопасить себя от этих гнусных угроз. Чаще всего всегда проверяйте орфографию и грамматику содержимого, если вы обнаружите, что оно неверно, не поддавайтесь на это, так как это вредоносное ПО.

- Обучение пользователей . Обучение пользователей — это лучшая практика, которую каждый может применить, чтобы избежать атаки вредоносного ПО. Поскольку это помогает пользователю идентифицировать потенциальное вредоносное ПО, то есть фишинговые электронные письма, мошеннические приложения и многое другое.

- Делайте регулярные резервные копии . Благодаря регулярному и автоматизированному резервному копированию вы всегда будете защищены от программ-вымогателей и разрушительных вирусных атак.

Эти советы, безусловно, помогут нам оставаться на шаг впереди злоумышленников. Но думать, что вы на 100% защищены, будет самой большой ошибкой, которую может совершить любой. Потому что проблема атак вредоносного ПО не исчезнет так скоро. Каналы, по которым вредоносное ПО может атаковать, со временем будут развиваться.

Киберпреступники будут продолжать изобретать новые способы установки вредоносных программ на ваш компьютер.

Поэтому, если вы хотите оставаться защищенными от этих атак, вам необходимо получить как можно больше информации об этих атаках и всегда обновлять программное обеспечение, операционную систему, а также запускать обновленное антивирусное программное обеспечение.