Pirackie przesyłanie strumieniowe wideo: zagrożenie dla bezpieczeństwa w Internecie i bezpieczeństwa użytkowników

Opublikowany: 2019-05-04Wszyscy oddaliśmy się piractwu treści i próbowaliśmy zdobyć nasze ulubione treści rozrywkowe za pomocą nielegalnych środków, unikając zarówno opłat abonamentowych, jak i ograniczeń geologicznych nakładanych na firmy świadczące usługi przesyłania strumieniowego. Chociaż to pozwoliło nam jako użytkownikom nie przegapić żadnego z naszych ulubionych filmów, programów i meczów na żywo; jednak jednocześnie ryzykujemy naszą tożsamość i bezpieczeństwo naszej sieci. Czytaj dalej, aby dowiedzieć się, dlaczego nasze sposoby torrentowania mogą nie być odpowiednie dla nas samych.

Piractwo witryn i aplikacji do strumieniowego przesyłania wideo

Usługi rozrywkowe stały się odnoszącym największe sukcesy branżą biznesową na arenie międzynarodowej, wykorzystując Internet i przetwarzanie w chmurze do dostarczania użytkownikom treści rozrywkowych w czasie rzeczywistym. Firmy rozrywkowe zdecydowały się na strumieniowe przesyłanie treści wideo do Internetu, umożliwiając entuzjastom filmu, telewizji i sportu oglądanie ulubionych i pożądanych treści, relaksując się w domu. Ponieważ ilość danych takich treści dostępnych na tych platformach strumieniowych przewyższa tę dostępną w formatach DVD, te witryny i aplikacje stały się pierwszym wyborem każdego użytkownika na całym świecie.

Jednak te usługi wiążą się z wysokimi rocznymi lub miesięcznymi opłatami za subskrypcję. Który w rzeczywistości staje się wysoki co rok lub dwa. Co więcej, opłaty te zmieniają się w zależności od kraju i mogą nie wchodzić w budżet każdego użytkownika. Poza tym treści dostępne na tych stronach różnią się w zależności od lokalizacji, co uniemożliwia ludziom dostęp do międzynarodowych treści.

Ale ludzie, którzy są ludźmi, mają tendencję do posiadania wszystkiego bez płacenia za nic i uciekają się do niewłaściwych i nieautoryzowanych sposobów dostępu do tych usług.

Jak użytkownicy dokonują piractwa?

Wcześniej torrenty były najczęstszym medium pozyskiwania treści wideo w odniesieniu do filmu, telewizji, sportu, a nawet muzyki. Ludzie pobierali tę zawartość zamiast kupować ją na DVD za pośrednictwem portali takich jak BitTorrent. Stało się tak, ponieważ usługi internetowe na całym świecie nie były tak wydajne, jak obecnie i nie obsługują wysokiej jakości strumieniowego przesyłania treści.

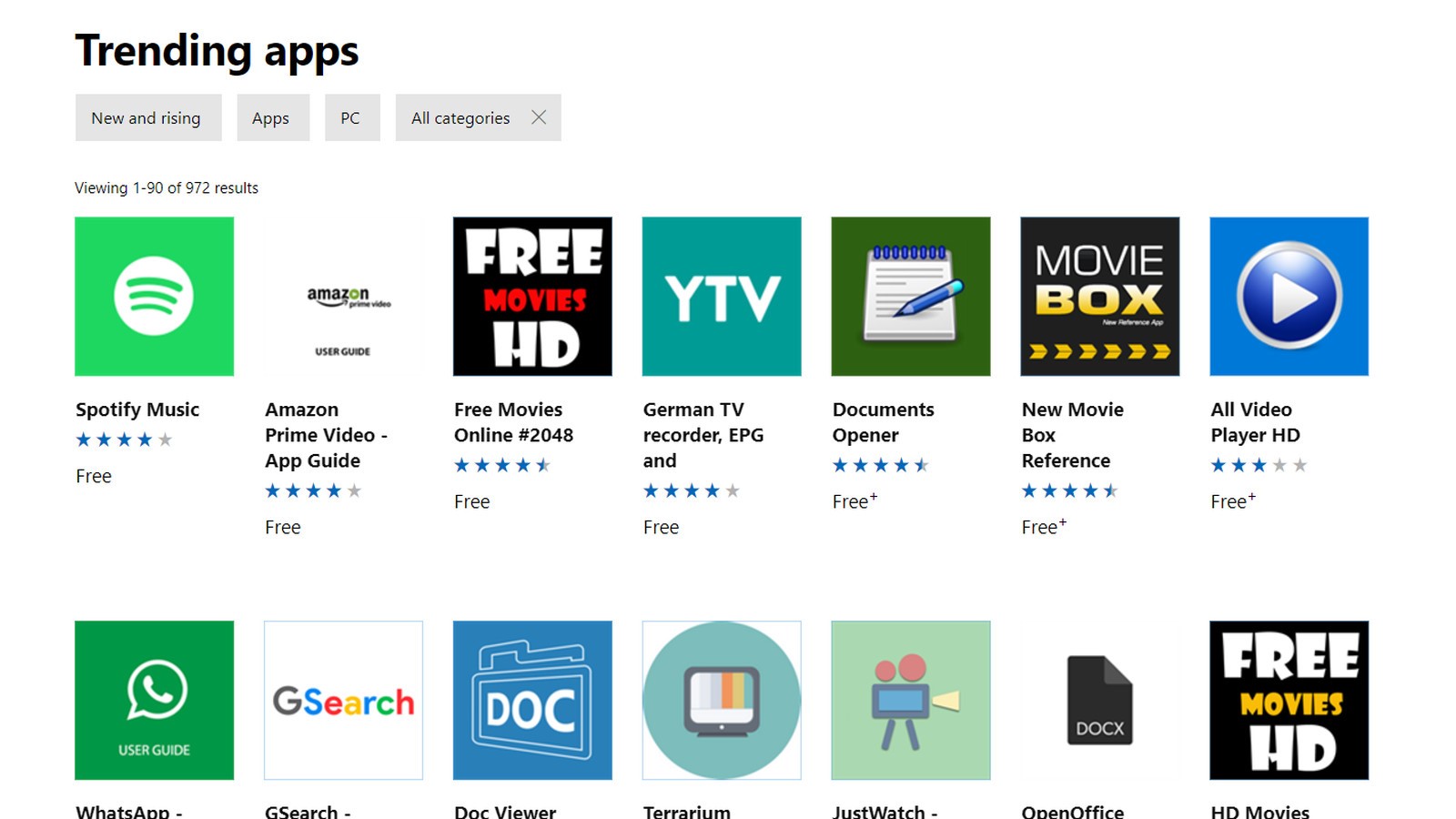

Jednak odkąd Internet stał się bardziej elastyczny i dotarł do niemal wszystkich lokalizacji geograficznych, nielegalni programiści uciekli się do projektowania aplikacji przypominających aplikacje znane z popularnych serwisów streamingowych, takich jak Netflix, które rozpowszechniają w sieci, umożliwiając ludziom ich pobieranie. Aplikacje te, powszechnie znane jako „aplikacje hakerskie”, oferują te same treści, co ich oryginalne odpowiedniki, ale są bezpłatne. „Bezpłatna” część jest tym, co najbardziej przyciąga użytkowników.

Ale nieświadomie wszyscy zgadzają się na warunki bez czytania ich w tych aplikacjach hakerskich i zagrażają bezpieczeństwu i bezpieczeństwu w Internecie.

Przeczytaj także: 10 najlepszych darmowych aplikacji do połączeń wideo na Androida

Hakerzy zagrażają Twojej tożsamości i bezpieczeństwu sieci za pośrednictwem takich aplikacji

Podobnie jak oryginalne witryny rozrywkowe i aplikacje do przesyłania strumieniowego, te aplikacje hakerskie wymagają rejestracji za pomocą identyfikatora i proszą o zgodę na warunki prywatności i umowy użytkownika. Te terminy, których nigdy nie czytamy. Jednak twórcy tych aplikacji hakerskich nie gwarantują ochrony Twoich danych i nigdy nie zgadzają się na niewykorzystywanie Twoich informacji lub preferencji, które wprowadzasz podczas korzystania z ich aplikacji. Mogą używać Twojego adresu e-mail i uzyskiwać wszelkie informacje, które mogą uzyskać za pomocą identyfikatora. W przypadku, gdy podobny adres e-mail jest powiązany z innymi usługami, z których korzystasz, hakerzy mogą łatwo to zebrać, mając tylko Twój adres e-mail.

To sprawia, że jesteś bardzo podatny na kradzież tożsamości i nadużycia informacji, co może dodatkowo narazić Cię na oszustwa finansowe.

Hakerzy wkraczają na wyższy poziom dzięki pirackim witrynom i aplikacjom do przesyłania strumieniowego

W niedawnym incydencie odkryto, że piracka aplikacja usługi przesyłania strumieniowego o nazwie Mobdro (patrz obrazek powyżej) została wstrzyknięta ze złośliwym oprogramowaniem, które może włamać się do Twojej sieci, kradnąc Twoje dane uwierzytelniające Wi-Fi i hasła. Mobdro to nielegalna aplikacja, która umożliwia użytkownikom oglądanie treści rozrywkowych i sportowych. Jeśli Twoja sieć zostanie naruszona, możesz zostać narażony na wiele złośliwych działań, a także przejąć inne pliki i konta, które są przesyłane do Twojej sieci. Oto kilka przypadków, które mogą wystąpić, jeśli padniesz ofiarą aplikacji zainfekowanej złośliwym oprogramowaniem, takiej jak Mobdro:

- Takie złośliwe oprogramowanie ma duże szanse na pozostanie niewykrytym. Większość takiego złośliwego oprogramowania przechowuje skradzione dane uwierzytelniające i hasło do połączenia sieciowego na serwerze zagranicznym. Powodzenia w złapaniu napastnika.

- Gdy Twoja sieć zostanie naruszona, hakerzy mogą dostać się do dowolnego urządzenia, które łączyłoby się z tą samą siecią, a także mogą przeprowadzać przejęcia kont lub ataki phishingowe na te urządzenia.

- Twoje dane logowania do sieci umożliwiłyby hakerom przesyłanie do systemu większej liczby złośliwych plików i uczyniłyby go bardziej podatnym na cyberataki.

- Te aplikacje, gdy znajdą się w używanej sieci, mogą również przejąć kontrolę nad innymi aplikacjami przechowywanymi na urządzeniu i zagrozić również ich niezawodności.

- Hakerzy mogą przesyłać złośliwe oprogramowanie typu rootkit do twojego systemu poprzez włamanie się do twojej sieci, co dałoby im nieautoryzowaną kontrolę nad twoim urządzeniem i umożliwiłoby im dalszą kontrolę twoich plików i folderów.

Musisz przeczytać: jak rozpoznać fałszywe filmy w Internecie

- Chociaż jest bardzo mało prawdopodobne, aby przydarzyło się to pojedynczemu użytkownikowi, naruszenie sieci może również narazić system na ataki ransomware.

Czy istnieje rozwiązanie tego problemu?

Te aplikacje są chętnie wykorzystywane przez ludzi do realizacji ich zainteresowań i to od nich zależy, czy unikną szkodliwego wpływu na ich bezpieczeństwo sieci i Internetu. Zaleca się, aby nie używać takich aplikacji i zawsze korzystać z autentycznych wersji usług przesyłania strumieniowego treści wideo. Chociaż autentyczne wersje tych witryn i aplikacji mają wiele ograniczeń i mogą być nieopłacalne. Biorąc pod uwagę gwarantowane bezpieczeństwo Twojej sieci oraz szyfrowanie Twoich preferencji i danych, warto zapłacić za tę kwotę abonamentu.