ランサムウェアの扱いが難しくなる

公開: 2018-07-062017年はサイバーセキュリティの面で信じられないほどの年でした。 WannaCryやNotPetyaなどのランサムウェアの脅威がユーザーによって目撃されました。 ランサムウェア攻撃がこれほど法外なものになるとは誰も予想していなかったため、これらの脅威はデジタルの世界を震撼させました。 それ以来、事態は悪化の一途をたどっており、これらの脅威に終わりはありません。 実際、クリプトジャッキングやファイル暗号化マルウェアなど、より深刻な脅威への移行が進んでいます。 日を追うごとに、これらの脅威は蔓延しています。

これは、マルウェア攻撃がすぐに停止することはないことを意味します。 サイバー攻撃者とセキュリティ専門家の間のいたちごっこゲームは、長く、そしておそらく永遠に生き続けるでしょう。

2017年に見られた主な脅威

状況を変えた攻撃はWannaCryとNotPetyaだけだとは思わないでください。 昨年、中小企業と大企業の両方にとって事態を悪化させた他の脅威もありました。

これらの脅威の直後に、BadRabbitとして知られる3番目のランサムウェアの発生が発生しました。 それほど大きくはありませんでしたが、ロシアと東ヨーロッパの主要なセクションに影響を及ぼしました。

さらに、これらには、病院のネットワークを信用しないLockyランサムウェア、Cerberランサムウェアなど、他のマルウェア攻撃が蔓延していました。 これらの脅威はニュースの見出しにはならなかったが、世界の大部分に影響を及ぼしたため、信じられないかもしれません。

しかし、時間の経過とともにランサムウェアの脅威が薄れ始め、ランサムウェア攻撃の突然の減少に気づき、人々にランサムウェア攻撃が死にかけていると信じ込ませました。 しかし、暗号通貨マイニングマルウェア、別名クリプトジャッキングがそれらに取って代わっていたため、これは神話でした。

クリプトジャッキングとは何ですか?

クリプトジャッキングとして一般に知られているクリプトマイニングマルウェアは新しい用語ですが、オンラインの脅威の世界でその地位を確立しています。 これは、ユーザーの許可なしに暗号通貨をマイニングするためにコンピューターのリソースを引き継ぐように設計されたソフトウェアプログラムとマルウェアを意味します。

攻撃者が行うことは、CPU処理能力を密かに使用して暗号通貨をマイニングするマルウェアにマシンを感染させることです。この方法は、Monero暗号通貨をマイニングするために使用されます。

ランサムウェアとは異なり、クリプトジャッキングはユーザーによるシステムへのアクセスをブロックしません。 実際、攻撃者が暗号通貨をマイニングするためにCPUパワーが使用されるため、システム速度が低下します。 このマルウェアはマシン上でステルスに動作し、攻撃者に安定した収入をもたらします。 これにより、暗号ジャックはランサムウェアよりも人気があります。 被害者と攻撃者の両方がお互いの仕事に干渉することなく彼らの仕事をすることができるので。

それで、これはもはやランサムウェアについて心配する必要がないことを意味しますか? おそらく、そうではありません。

また読む: SamSamランサムウェア:とらえどころのないマルウェア

ランサムウェアは依然として脅威であり、生きています。

その証拠は、最近の3月のアトランタ市への攻撃で見られました。 2015年から運用されているランサムウェアのファミリーであるSamSamは攻撃の背後にあり、データの暗号化に使用されたため、かなりの数のオンラインサービスがシャットダウンに直面する必要がありました。

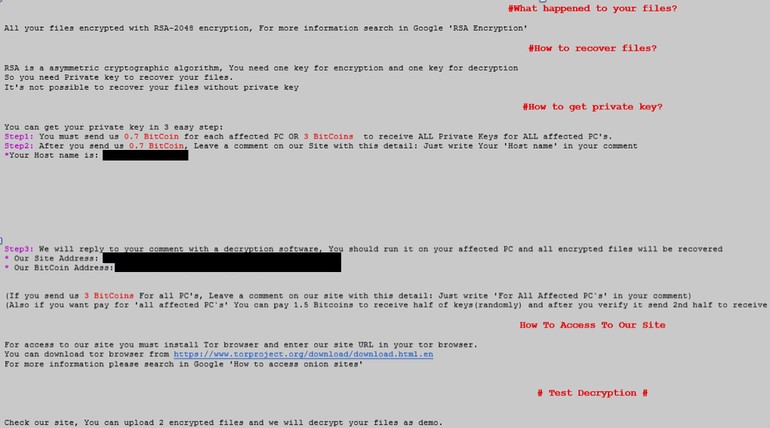

感染したシステムに関するSamSam身代金メモ。

被害者がシステムを稼働させるためにお金を払ったため、攻撃は非常に成功しました。 ランサムウェアは依然として脅威であり、それに対処するにはある程度の専門知識が必要であるため、これはすべて可能でした。

データランサムウェアがビジネスにとって脅威であり続けるまで。

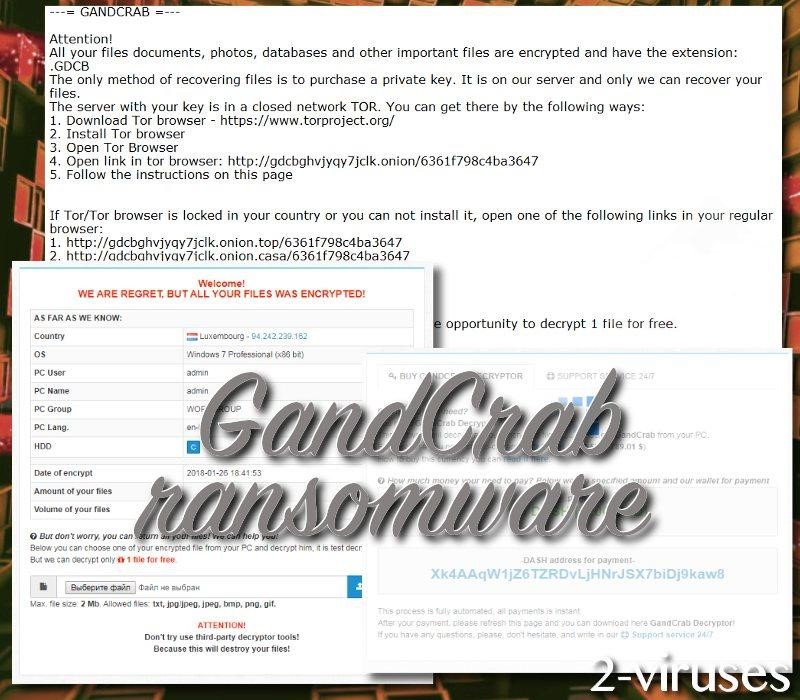

成功したランサムウェアの別のバリエーションはGandCrabでした。 このマルウェアは1月に最初に出現し、アフィリエイトモデルを提供します。 それ以来、毎日更新されており、バグにパッチが適用されて修正されています。 これは、依然として攻撃者がランサムウェアに真剣に取り組んでおり、成功させるために多大な努力を払っていることを示しています。

GandCrab身代金メモ

さらに、これら2つには、DataKeeperという名前のランサムウェアが潜んでいます。 それはブロックの新しい子供ですが、非常に危険です。 DataKeeperは2018年2月に登場し、それ以来問題を引き起こしています。 この脅威の背後にいる攻撃者は非常に深刻で、ランサムウェアを修正するためにリリースされた各セキュリティログを注意深く監視しています。 パッチがランサムウェアを検出できることを発見するとすぐに、脆弱性にパッチを適用して脆弱性を強化します。

彼らはコードを変更し、更新し続けます。

ランサムウェア攻撃の有害な影響

ランサムウェア攻撃に終わりはなく、常に脅威になります。 しかし、時間の経過とともにその有効性は低下し、以前のランサムウェア攻撃と同じ規模ではなくなりました。これはすべて、クリプトジャッキング攻撃の人気によるものです。

しかし、脅威を無視することは間違っています。そうし始めたその日、これらの脅威がデータにどのような害を及ぼす可能性があるかはわかりません。 ランサムウェア攻撃は非アクティブになっている可能性がありますが、深刻な悪影響を及ぼします。 彼らはレーダーの下を飛んでいるので、適切なタイミングで攻撃することができます。 短期的な被害が発生したとしても、ランサムウェアがファイルを暗号化すると、サイトやビジネスが機能しなくなります。 これはすべて顧客の信頼を失うことにつながり、ユーザーは会社がもはやデータを保護できないと信じ始めます。

支払いを解放するために忍耐を必要とするcrptojackingとは異なり、ランサムウェアはそれを待たずにサイバー犯罪者に大きな支払い日を提供します。

結論

ランサムウェアの攻撃は森の中での火災のように急速に広がり、単一の脆弱性が検出されると大混乱につながる可能性があります。 NotPetyaとWannaCryがネットワーク上に広がることを可能にしたEternalBlueSMBの脆弱性は、これらのような感受性がいつ損傷を引き起こす可能性があるかわからないため、見逃すことはできません。

組織は、脆弱性について知ったらすぐにネットワークにパッチを適用する必要があります。 WannaCryとNotPetyaの場合、ほとんどの組織はNSAの脆弱性についてすでに知っていましたが、それを見落としていたため、莫大な損失を被る必要がありました。

必読:ダルマランサムウェア:忘却から戻ってきた別のランサムウェア

サイバー犯罪者は非常に賢く、機会が不足しているわけではありません。常に目を開いており、脆弱性を検出できるとすぐに被害者を標的にし始めます。 ランサムウェアは短期間で多額の支払いをするからです。 そしてこれが、サイバー犯罪者がランサムウェアを展開し続ける理由です。

一瞬でもランサムウェアの焦点が合っていないと思っていたのなら、あなたは間違っています。 ランサムウェアマルウェアは存在し、今後も存在します。 時間の経過とともに動作方法が異なる場合がありますが、その背後にある目的は決して変わりません。 サイバー犯罪者は、ランサムウェアが数百万を稼ぐための最も簡単な方法であり、お金を稼ぐために石を残さないことを知っています。