Technologien, die Sie zum Opfer von Cyber-Angriffen machen können

Veröffentlicht: 2018-10-26Die technologische Förderung hat viele Dinge möglich gemacht, und die moderne Welt ist so süchtig nach dem Lebensstil und der Bequemlichkeit geworden, die durch die Technologie verursacht werden. Ob es sich um künstliche Intelligenz oder das Internet der Dinge handelt, Sie verwenden diese Technologien und Produkte, die von diesen angetrieben werden, um die Dinge überschaubar zu machen.

Die Sicherheitslücken der neuesten Technologien wurden erwähnt. Den Technologien, die wir in unserem täglichen Leben verwenden, kann man jedoch auch nicht vollständig vertrauen! Die Geräte und Programme könnten Sie anfällig für Cyberangriffe machen.

In diesem Beitrag haben wir einige der am häufigsten verwendeten Technologien aufgelistet, die nicht so zuverlässig sind, wie Sie denken! Werfen wir einen Blick!

1. Intelligente Sicherheitssysteme

Ein zusätzliches Auge für Ihr Haus scheint zu einem wichtigen Teil eines schützenden Details geworden zu sein. Mit diesen Systemen können Sie stundenlang in der Cloud gespeichertes Filmmaterial ordnen. Außerdem kann KI verwendet werden, um bekannte Gesichter zu erkennen, die an Ihre Tür kommen.

Sicherheitssysteme weisen jedoch auch Unvollkommenheiten auf. Ein Forschungsteam für Cybersicherheit stieß auf einen Fehler in intelligenten Überwachungskameras namens Swann, der Aufnahmen von einem Haus zu anderen Häusern zeigte. Dies könnte eine Katastrophe sein, wenn das Problem Hackern statt dem Forschungsteam aufgefallen wäre. Sie hätten dies als Vorteil nutzen können, um Leute auszuspionieren, die das Sicherheitssystem benutzen.

2. USB-Laufwerke

Ein USB- oder Flash-Laufwerk verbessert die Zugänglichkeit, da Sie damit Dateien von einem Speicherort zu einem anderen verschieben können. Aber es ist auch eine einfache Möglichkeit für Hacker, den USB zu beschädigen, indem sie Würmer oder andere Malware speichern. Das US-Militär hielt sie für gefährlich und verbot sie vor Jahren. Allerdings ist es nicht überall sonst verboten. Viele Personen oder Geschäftsleute verwenden USB-Laufwerke, da sie die Risiken nicht verstehen, die mit einer Internetverbindung verbunden sind, während Sie ein USB-Laufwerk verwenden.

3. Intelligente Lautsprecher

Intelligente Lautsprecher mit einem digitalen Assistenten wie Google Home, Apple HomePod und Amazon Echo verfügen über viele Funktionen, die den Benutzern helfen. Cybersicherheitsforscher haben vermutet, dass sie für viele Bedrohungen anfällig sind.

Einige der Bedrohungen umfassen Personen, die Lautsprecher mit Überschallbefehlen steuern (normale Menschen können nicht hören), aber die Lautsprecher fangen den Ton ein, wenn er in YouTube-Videos oder andere Inhalte implantiert wird.

Die Forscher erfuhren auch, dass Hacker intelligente Lautsprecher-Apps entwickeln könnten, die legal zu sein scheinen, aber hinter den Cyber-Angriffen stecken. Diese Lautsprecher sind so verkabelt, dass sie, obwohl wir die Apps geschlossen haben, weiterhin Gespräche und andere Geräusche im Haus aufzeichnen und im Hintergrund an Kriminelle weiterleiten.

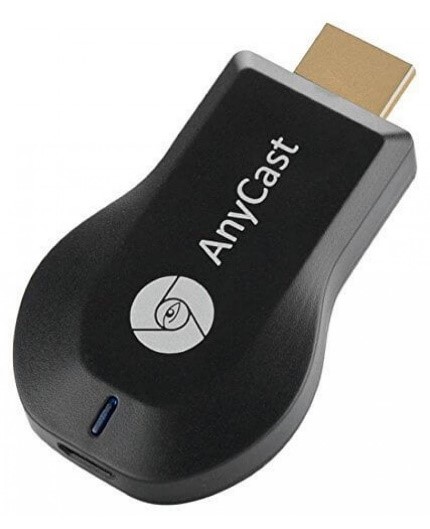

4. Dongles

Zusammen mit USB-Laufwerken kamen Dongles, die USB-Anschlüsse nützlicher denn je machten, da sie die Leistung durch die Bereitstellung zusätzlicher Funktionen verbessern. Ein gutes Beispiel für Dongles ist der Chromecast- oder Smart-TV-Dongle, der Ihnen zusätzliche Inhalte bietet.

Cybersicherheitsforscher haben im Rahmen eines Experiments einen von einer Versicherungsgesellschaft bereitgestellten Dongle gehackt, um die Fahrgewohnheiten eines Benutzers zu verfolgen. Beim Hacken konnten die Spezialisten die Bremsen aktivieren oder deaktivieren, die Scheibenwischer des Fahrzeugs steuern und vieles mehr.

Dies ist nicht das einzige Beispiel für solche Bedrohungen. Ein solches Problem betraf den Amazon Fire Stick. Die Hacker installierten Krypto-Mining-Malware, die verborgen war und keine laufende App-Liste aufwies. Es verlangsamte die Internetverbindung und führte auch zu einer trägen Leistung von Fire Stick. Außerdem können Sie das Vorhandensein von Malware erkennen, wenn das Wort „Test“ zusammen mit dem Android-Bot-Symbol auf dem Bildschirm angezeigt wird. Das Problem kann behoben werden, indem die Einstellungen des Dongles auf die Standardeinstellungen zurückgesetzt werden.

Lesen Sie auch: Die wichtigsten Fakten, Zahlen und Statistiken zur Cybersicherheit dieses Jahres

5. Wi-Fi-Netzwerk

Das Wi-Fi-Netzwerk ist eine ziemlich beliebte Quelle für die Nutzung des Internets, aber es ist auch der Modus des Internets, der uns anfällig machen kann. Deshalb nutzen Hacker es, wann immer sie eine Chance haben. Außerdem können Hacker illegale, öffentliche Wi-Fi-Netzwerke mit echten Namen erstellen, die echt zu sein scheinen.

Eine Untersuchung zeigt auch, dass es für einen Benutzer sehr wichtig ist, das WLAN-Netzwerkkennwort für sich zu behalten, insbesondere wenn Sie ein Smart-Home-System haben. Behalten Sie auch Ihre Smart-Home-App für sich, als ob jemand Zugriff darauf bekommt und Sie belasten möchte, die Einstellungen des Systems ändern und das Leben im eigenen Haus ungünstig machen kann.

6. Webbrowser

Wir greifen mit Hilfe von Webbrowsern auf das Internet zu, wäre es ohne sie nicht sehr umständlich? Dies ist jedoch ein weiterer Modus für Hacker, um Ihren Computer ohne Ihre Erlaubnis zu kontrollieren oder zu hacken. Alles, was diese Cyberkriminellen wollen, ist eine Lücke, um in Ihre Privatsphäre einzudringen. Einer der im April 2018 beliebten Bugs infizierte den Windows-Computer aufgrund einer Lücke im IE. Der Fehler verwendete eine bösartige MS Word-Datei, um die Systeme zu infizieren.

Das ist es nicht! Es gibt mehrere ähnliche Beispiele für die Angelegenheit. Vega Stealer ist eine weitere Malware, die Kreditkartenanmeldeinformationen stiehlt, wenn Personen die Details mit Firefox- oder Chrome-Browsern eingeben. Außerdem stiehlt es auch Daten aus Excel- und Word-Dateien.

Eine weitere Möglichkeit, die Browser zu infizieren, sind Browser-Plugins. Hacker haben Browser-Plugins entwickelt, die auch in den Webshops von Browsern gelistet werden und ihnen einen legalen Stempel verleihen. Da die Erweiterung von den Stores genehmigt wird, wird sie in ein bösartiges Update geändert, daher infizieren Sie den Benutzer, der die Add-Ons herunterlädt.

7. Smartphones

Das Smartphone ist das am häufigsten verwendete Gerät in der Liste. Das Gerät ist aufgrund der Nutzung des Internets anfällig für Bedrohungen. Die Hacker entwickeln Apps, die legitim erscheinen, aber eine Malware im Hintergrund haben, die bereit ist, Ihr Gerät zu infizieren. Wenn Sie also die App herunterladen, wird Ihr Gerät infiziert.

Auch Smartphones können durch SMS-Phishing infiziert werden, wobei infizierte Links per SMS an Ihr Telefon gesendet werden.

Das Problem ist nicht auf die Hoax-Apps beschränkt, es geht darüber hinaus! Ein Problem, bei dem Amnesty International zeigte, dass Hacker eine Spyware namens Pegasus über WhatsApp installiert haben. Dies ist nicht der einzige Fall.

Fazit

Zweifellos sind diese Technologie-Gadgets nützlich und haben Ihr Leben überschaubar gemacht. Da Forscher jedoch die Schlupflöcher aufgedeckt haben, ist es wichtig, dass wir uns auch um Datenschutz und Sicherheit kümmern, anstatt uns vollständig auf diese Technologie zu verlassen.

Muss gelesen werden: Welche Bedrohungen bringen Tools von Drittanbietern mit sich?

Seien Sie also immer proaktiv, da dies Sie vor vielen technologischen Katastrophen bewahren könnte.