Technologie, które mogą sprawić, że staniesz się ofiarą cyberataków

Opublikowany: 2018-10-26Rozwój technologii umożliwił wiele rzeczy, a współczesny świat stał się tak uzależniony od stylu życia i wygody narzucanych przez technologię. Niezależnie od tego, czy jest to sztuczna inteligencja, czy Internet rzeczy, korzystasz z tych technologii i produktów, które umożliwiają zarządzanie.

Wspomniano o lukach bezpieczeństwa najnowszych technologii. Jednak technologiom, z których korzystamy na co dzień, nie można całkowicie ufać! Urządzenia i programy mogą narazić Cię na cyberataki.

W tym poście wymieniliśmy niektóre z najczęściej używanych technologii, które nie są tak niezawodne, jak myślisz! Spójrzmy!

1. Inteligentne systemy bezpieczeństwa

Wydaje się, że dodatkowe oko na Twój dom stało się ważną częścią ochronnego detalu. Systemy te umożliwiają porządkowanie godzin nagrań zapisanych w chmurze. Ponadto sztuczna inteligencja może być używana do rozpoznawania znajomych twarzy, które przychodzą do twoich drzwi.

Chociaż systemy bezpieczeństwa mają również niedoskonałości. Zespół badawczy ds. cyberbezpieczeństwa natrafił na błąd w inteligentnych kamerach bezpieczeństwa o nazwie Swann, które pokazywały nagranie z jednego domu do drugiego. Mogłoby to być katastrofą, gdyby problem został zauważony przez hakerów, a nie zespół badawczy. Mogli wykorzystać to jako zaletę do szpiegowania osób korzystających z systemu bezpieczeństwa.

2. Dyski USB

Dysk USB lub Flash poprawia dostępność, ponieważ umożliwia przenoszenie plików z lokalizacji do innej. Ale jest to również łatwy sposób dla hakerów na uszkodzenie USB poprzez przechowywanie robaków lub innego złośliwego oprogramowania. Wojsko amerykańskie podejrzewało, że są niebezpieczne i zakazało ich lata temu.\Jednak nie jest to zakazane wszędzie indziej. Wiele osób lub biznesmenów korzysta z dysków USB, ponieważ nie rozumieją ryzyka związanego z łączeniem się z Internetem podczas korzystania z dysku USB.

3. Inteligentne głośniki

Inteligentne głośniki z cyfrowym asystentem, takim jak Google Home, Apple HomePod, Amazon Echo, mają wiele funkcji, które pomogą użytkownikom. Badacze cyberbezpieczeństwa podejrzewali, że są podatni na wiele zagrożeń.

Niektóre z zagrożeń obejmują osobę kontrolującą głośniki za pomocą poleceń naddźwiękowych (normalny człowiek nie słyszy), jednak głośniki wychwytują dźwięk, gdy jest on wszczepiany w filmy na YouTube lub inne treści.

Badacze dowiedzieli się również, że hakerzy mogą projektować inteligentne aplikacje głośnikowe, które wydają się legalne, ale są mózgiem cyberataków. Głośniki te są okablowane w taki sposób, że mimo że zamknęliśmy aplikacje, kontynuują nagrywanie rozmów i innych dźwięków w domu i przekazują je przestępcom w tle.

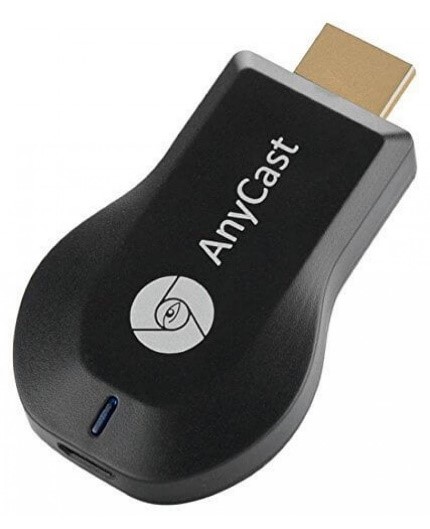

4. Klucze sprzętowe

Wraz z dyskami USB pojawiły się klucze sprzętowe, które sprawiły, że porty USB były przydatne niż kiedykolwiek, ponieważ zwiększają wydajność, renderując dodatkowe funkcje. Dobrym przykładem klucza sprzętowego jest klucz sprzętowy Chromecast lub smart TV, który zapewnia dodatkową zawartość.

Badacze cyberbezpieczeństwa w ramach eksperymentu zhakowali klucz sprzętowy dostarczony przez firmę ubezpieczeniową w celu śledzenia nawyków jazdy użytkownika. Po zhakowaniu specjaliści byli w stanie włączyć lub wyłączyć hamulce, sterować wycieraczkami przedniej szyby pojazdu i nie tylko.

To nie jedyny przykład takich zagrożeń. Jeden z takich problemów dotyczył Amazon Fire Stick. Hakerzy zainstalowali złośliwe oprogramowanie do wydobywania kryptowalut, które było ukryte i nie wyświetlało się na liście uruchomionych aplikacji. Spowodowało to spowolnienie połączenia internetowego i spowolnienie działania Fire Stick. Oprócz tego możesz wykryć obecność złośliwego oprogramowania, wyświetlając na ekranie słowo „test” wraz z ikoną bota Androida. Problem można rozwiązać, resetując ustawienia klucza do domyślnych.

Przeczytaj także: Najważniejsze fakty, liczby i statystyki dotyczące cyberbezpieczeństwa w tym roku

5. Sieć Wi-Fi

Sieć Wi-Fi jest dość popularnym źródłem korzystania z Internetu, ale jest to również tryb Internetu, który może nas narażać. Dlatego hakerzy korzystają z tego, gdy tylko mają szansę. Ponadto hakerzy mogą tworzyć nielegalne, publiczne sieci Wi-Fi z prawdziwymi nazwami, które wydają się prawdziwe.

Badanie podkreśla również, że bardzo ważne jest, aby użytkownik zachował dla siebie hasło do sieci Wi-Fi, zwłaszcza jeśli masz system inteligentnego domu. Zachowaj też swoją aplikację smart home dla siebie, tak jakby ktoś miał do niej dostęp i chciał się na Tobie zemścić, mógł zmienić ustawienia systemu i utrudnić życie we własnym domu.

6. Przeglądarki internetowe

Dostęp do internetu uzyskujemy za pomocą przeglądarek internetowych, bez nich nie byłoby to bardzo niewygodne? Jest to jednak kolejny tryb, w którym hakerzy mogą kontrolować komputer lub włamywać się do niego bez Twojej zgody. Wszystko, czego chcą cyberprzestępcy, to luka, która pozwoli im zaatakować Twoją prywatność. Jeden z błędów, który był popularny w kwietniu 2018 r., zainfekował komputer z systemem Windows z powodu luki w IE. Błąd wykorzystywał złośliwy plik MS Word do infekowania systemów.

To nie to! Istnieje kilka innych podobnych przykładów sprawy. Vega Stealer to kolejne złośliwe oprogramowanie, które kradnie dane uwierzytelniające karty kredytowe, gdy ludzie wprowadzają dane za pomocą przeglądarki Firefox lub Chrome. Poza tym kradnie również dane z plików Excela i Worda.

Innym sposobem infekowania przeglądarek są wtyczki do przeglądarek. Hakerzy opracowali wtyczki do przeglądarek, które są również umieszczane w sklepach internetowych przeglądarek, nadając im legalną pieczęć. Ponieważ rozszerzenie jest zatwierdzane przez sklepy, zmienia się w złośliwą aktualizację, dlatego infekuje użytkownika, który pobiera dodatki.

7. Smartfony

Smartfon to urządzenie używane najczęściej na liście. Urządzenie jest podatne na zagrożenia ze względu na wykorzystanie na nim internetu. Hakerzy tworzą aplikacje, które wydają się legalne, ale mają w tle złośliwe oprogramowanie gotowe do zainfekowania urządzenia. Tak więc, gdy pobierasz aplikację, Twoje urządzenie zostaje zainfekowane.

Ponadto smartfony mogą zostać zainfekowane przez phishing SMS, w którym zainfekowane łącza są wysyłane na Twój telefon za pośrednictwem wiadomości SMS.

Problem nie ogranicza się do fałszywych aplikacji, wykracza poza to! Problem, w którym Amnesty International pokazała, że hakerzy zainstalowali oprogramowanie szpiegujące o nazwie Pegasus za pośrednictwem WhatsApp. To nie jedyny przypadek.

Wniosek

Niewątpliwie te gadżety technologiczne są przydatne i ułatwiają zarządzanie życiem. Jednak, ponieważ naukowcy ujawnili luki, ważne jest, abyśmy dbali również o prywatność i bezpieczeństwo, a nie całkowicie polegali na technologii.

Trzeba przeczytać: jakie zagrożenia niosą ze sobą narzędzia innych firm?

Dlatego zawsze bądź proaktywny, ponieważ może to uchronić Cię przed wieloma katastrofami technologicznymi.