Des technologies qui peuvent faire de vous une victime de cyberattaques

Publié: 2018-10-26L'avancement de la technologie a rendu beaucoup de choses possibles et le monde moderne est devenu tellement dépendant du style de vie et de la commodité infligés par la technologie. Qu'il s'agisse d'intelligence artificielle ou d'Internet des objets, vous utilisez ces technologies et ces produits alimentés par ceux-ci, ce qui rend les choses gérables.

Les failles de sécurité des dernières technologies ont été évoquées. Cependant, les technologies que nous utilisons dans notre vie quotidienne ne sont pas non plus totalement fiables ! Les appareils et les programmes pourraient vous rendre vulnérable aux cyberattaques.

Dans cet article, nous avons répertorié certaines des technologies les plus utilisées qui ne sont pas aussi fiables que vous le pensez ! Regardons!

1. Systèmes de sécurité intelligents

Un œil supplémentaire sur votre maison semble être devenu un élément important d'un détail protecteur. Ces systèmes vous permettent d'organiser des heures de séquences enregistrées dans le cloud. De plus, l'IA peut être utilisée pour reconnaître les visages familiers qui se présentent à votre porte.

Cependant, les systèmes de sécurité présentent également des imperfections. Une équipe de recherche en cybersécurité a découvert un bogue dans les caméras de sécurité intelligentes nommées Swann qui montrait des images réalisées d'une maison à d'autres maisons. Cela pourrait être un désastre si le problème avait été remarqué par des pirates au lieu de l'équipe de recherche. Ils auraient pu utiliser cela comme un avantage pour espionner les personnes utilisant le système de sécurité.

2. Clés USB

Une clé USB ou Flash améliore l'accessibilité, car elle vous permet de déplacer des fichiers d'un emplacement à un autre. Mais c'est aussi un moyen facile pour les pirates de corrompre l'USB en stockant des vers ou d'autres logiciels malveillants. L'armée américaine les soupçonnait de danger et les a interdits il y a des années. Cependant, ce n'est pas interdit partout ailleurs. De nombreuses personnes ou hommes d'affaires utilisent des clés USB car ils ne comprennent pas le risque encouru lorsque vous vous connectez à Internet tout en utilisant une clé USB.

3. Haut-parleurs intelligents

Les haut-parleurs intelligents avec un assistant numérique tels que Google Home, Apple HomePod, Amazon Echo, sont livrés avec de nombreuses fonctionnalités pour aider les utilisateurs. Les chercheurs en cybersécurité les soupçonnent d'être vulnérables à de nombreuses menaces.

Certaines des menaces incluent une personne contrôlant les haut-parleurs avec des commandes supersoniques (l'homme normal ne peut pas entendre), cependant, les haut-parleurs captent le son lorsqu'il est implanté dans des vidéos YouTube ou un autre contenu.

Les chercheurs ont également appris que les pirates pouvaient concevoir des applications de haut-parleurs intelligents qui semblent être légales, mais c'est un cerveau derrière les cyber-attaques. Ces haut-parleurs sont câblés de telle sorte que même si nous avons fermé les applications, ils continuent d'enregistrer les conversations et autres bruits dans la maison et les transmettent aux criminels en arrière-plan.

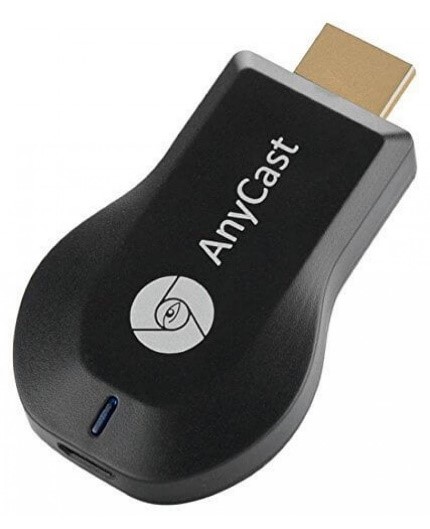

4. Clés électroniques

Avec les clés USB, sont venus les dongles qui ont rendu les ports USB plus utiles car ils améliorent les performances en offrant des fonctionnalités supplémentaires. Un bon exemple de dongle est le dongle Chromecast ou smart TV qui vous fournit du contenu supplémentaire.

Dans le cadre d'une expérience, des chercheurs en cybersécurité ont piraté un dongle fourni par une compagnie d'assurance pour suivre les habitudes de conduite d'un utilisateur. Lors du piratage, les spécialistes ont pu activer ou désactiver les freins, contrôler les essuie-glaces du véhicule et plus encore.

Ce n'est pas le seul exemple de telles menaces. Un de ces problèmes a affecté Amazon Fire Stick. Les pirates ont installé des logiciels malveillants de crypto-minage qui ont été masqués et n'ont pas affiché la liste des applications en cours d'exécution. Cela ralentissait la connexion Internet et ralentissait également le fonctionnement de Fire Stick. Parallèlement à cela, vous pouvez détecter la présence de logiciels malveillants lorsqu'il affiche le mot "test" avec l'icône du bot Android à l'écran. Le problème peut être résolu en réinitialisant les paramètres du dongle par défaut.

A lire également : Principaux faits, chiffres et statistiques sur la cybersécurité de cette année

5. Réseau Wi-Fi

Le réseau Wi-Fi est une source d'utilisation d'Internet assez populaire, mais c'est aussi le mode d'Internet qui peut nous rendre vulnérables. C'est pourquoi les pirates en profitent chaque fois qu'ils en ont l'occasion. De plus, les pirates peuvent créer des réseaux Wi-Fi publics illégaux avec des noms authentiques qui semblent être réels.

De plus, une recherche souligne qu'il est très important pour un utilisateur de garder pour lui le mot de passe du réseau Wi-Fi, surtout si vous avez un système de maison intelligente. De plus, gardez votre application de maison intelligente pour vous, comme si quelqu'un y avait accès et voulait vous nuire, pouvait modifier les paramètres du système et rendre la vie dans votre propre maison défavorable.

6. Navigateurs Web

Nous accédons à Internet à l'aide de navigateurs Web, sans eux, ne serait-ce pas très gênant ? Cependant, il s'agit d'un autre mode permettant aux pirates de contrôler ou de pirater votre ordinateur sans votre permission. Tout ce que ces cybercriminels veulent, c'est une échappatoire pour envahir votre vie privée. L'un des bogues qui était populaire en avril 2018 a infecté l'ordinateur Windows en raison d'une faille dans IE. Le bogue utilisait un fichier MS Word malveillant pour infecter les systèmes.

Ce n'est pas ça ! Il existe plusieurs autres exemples similaires de la question. Vega Stealer est un autre malware qui vole les informations d'identification de carte de crédit lorsque les gens saisissent les détails à l'aide des navigateurs Firefox ou Chrome. En plus de cela, il vole également des données à partir de fichiers Excel et Word.

Les plugins de navigateur sont une autre façon d'infecter les navigateurs. Les pirates ont développé des plugins de navigateur qui sont également répertoriés dans les boutiques en ligne des navigateurs, leur donnant un cachet légal. Comme l'extension est approuvée par les magasins, elle est changée en mise à jour malveillante, donc infecte l'utilisateur qui télécharge les add-ons.

7. Smartphones

Le smartphone est l'appareil le plus utilisé de la liste. L'appareil est vulnérable aux menaces dues à l'utilisation d'Internet sur celui-ci. Les pirates développent des applications qui semblent légitimes mais qui ont un malware en arrière-plan prêt à infecter votre appareil. Ainsi, lorsque vous téléchargez l'application, votre appareil est infecté.

De plus, les smartphones peuvent être infectés par hameçonnage par SMS, dans lequel des liens infectés sont envoyés à votre téléphone par SMS.

Le problème ne se limite pas aux applications canulars, il va au-delà ! Un problème dans lequel Amnesty International a montré que des pirates avaient installé un logiciel espion nommé Pegasus via WhatsApp. Ce n'est pas le seul cas.

Conclusion

Sans aucun doute, ces gadgets technologiques sont utiles et ont rendu votre vie gérable. Cependant, comme les chercheurs ont révélé les failles, il est important que nous prenions également soin de la confidentialité et de la sécurité, plutôt que de nous fier entièrement à leur technologie.

Doit lire : Quelles menaces les outils tiers apportent-ils ?

Alors, soyez toujours proactif car cela pourrait vous éviter de nombreuses catastrophes technologiques.