Технологии, которые могут сделать вас жертвой кибератак

Опубликовано: 2018-10-26Развитие технологий сделало возможным многое, и современный мир стал настолько зависимым от образа жизни и удобства, которые обеспечивают технологии. Будь то искусственный интеллект или Интернет вещей, вы используете эти технологии и продукты, которые делают вещи управляемыми.

Были упомянуты лазейки безопасности новейших технологий. Однако нельзя полностью доверять и технологиям, которые мы используем в повседневной жизни! Устройства и программы могут сделать вас уязвимыми для кибератак.

В этом посте мы перечислили некоторые из наиболее часто используемых технологий, которые не так надежны, как вы думаете! Давайте посмотрим!

1. Умные системы безопасности

Дополнительный глаз на ваш дом, кажется, стал важной частью защитной детали. Эти системы позволяют упорядочивать часы отснятого материала, сохраненного в облаке. Кроме того, ИИ можно использовать для распознавания знакомых лиц, которые подходят к вашей двери.

Хотя системы безопасности тоже имеют недостатки. Исследовательская группа по кибербезопасности обнаружила ошибку в интеллектуальных камерах безопасности под названием Swann, которая показывала кадры, сделанные из одного дома в другой. Это могло бы стать катастрофой, если бы проблему заметили хакеры, а не исследовательская группа. Они могли бы использовать это как преимущество, чтобы шпионить за людьми, использующими систему безопасности.

2. USB-накопители

USB-накопитель или флэш-накопитель улучшают доступность, поскольку позволяют перемещать файлы из одного места в другое. Но это также простой способ для хакеров повредить USB, сохранив червей или другое вредоносное ПО. Американские военные заподозрили их в опасности и запретили много лет назад. Однако в других странах это не запрещено. Многие люди или бизнесмены используют USB-накопители, поскольку они не понимают риска, связанного с подключением к Интернету при использовании USB-накопителя.

3. Умные колонки

Умные колонки с цифровым помощником, такие как Google Home, Apple HomePod, Amazon Echo, имеют множество функций, помогающих пользователям. Исследователи кибербезопасности подозревают, что они уязвимы для множества угроз.

Некоторые из угроз включают человека, управляющего динамиками с помощью сверхзвуковых команд (обычный человек не может слышать), однако динамики улавливают звук, когда он имплантирован в видео на YouTube или в какой-либо другой контент.

Исследователи также узнали, что хакеры могут разрабатывать приложения для умных динамиков, которые кажутся законными, но на самом деле являются вдохновителем кибератак. Эти динамики подключены таким образом, что даже если мы закрыли приложения, они продолжают записывать разговоры и другие шумы в доме и передавать их преступникам в фоновом режиме.

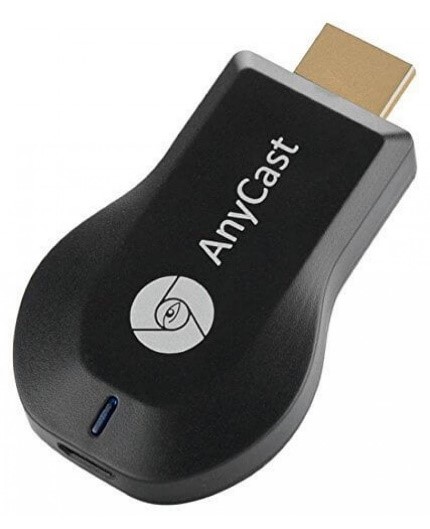

4. Ключи

Наряду с USB-накопителями появились ключи, которые сделали USB-порты полезными как никогда, поскольку они повышают производительность за счет предоставления дополнительных функций. Хорошим примером ключей является ключ Chromecast или Smart TV, который предоставляет вам дополнительный контент.

Исследователи кибербезопасности в рамках эксперимента взломали ключ, предоставленный страховой компанией, для отслеживания манеры вождения пользователя. После взлома специалисты смогли включить или отключить тормоза, управлять стеклоочистителями автомобиля и многое другое.

Это не единственный пример подобных угроз. Одна из таких проблем затронула Amazon Fire Stick. Хакеры установили вредоносное ПО для майнинга криптовалют, которое было скрыто и не отображалось в списке запущенных приложений. Это замедляло подключение к Интернету, а также замедляло работу Fire Stick. Наряду с этим вы можете обнаружить наличие вредоносного ПО, когда оно отображает слово «тест» вместе со значком Android-бота на экране. Проблема может быть устранена путем сброса настроек ключа на значения по умолчанию.

Читайте также: Основные факты о кибербезопасности, цифры и статистика этого года

5. Сеть Wi-Fi

Сеть Wi-Fi является довольно популярным источником использования Интернета, но это также режим Интернета, который может сделать нас уязвимыми. Вот почему хакеры пользуются этим всякий раз, когда у них появляется шанс. Кроме того, хакеры могут создавать нелегальные общедоступные сети Wi-Fi с подлинными именами, которые кажутся реальными.

Кроме того, исследование подчеркивает, что для пользователя очень важно хранить пароль сети Wi-Fi при себе, особенно если у вас есть система «умный дом». Кроме того, держите свое приложение для умного дома при себе, так как если кто-то получит к нему доступ и захочет нанести вам ущерб, может изменить настройки системы и сделать жизнь в вашем собственном доме невыгодной.

6. Веб-браузеры

Мы выходим в Интернет с помощью веб-браузеров, без них было бы очень неудобно? Однако это еще один способ, с помощью которого хакеры могут контролировать или взламывать ваш компьютер без вашего разрешения. Все, что хотят эти киберпреступники, — это лазейка, чтобы проникнуть в вашу частную жизнь. Одна из популярных в апреле 2018 года ошибок заразила компьютер с Windows из-за лазейки в IE. Ошибка использовала вредоносный файл MS Word для заражения систем.

Это не так! Есть и другие подобные примеры. Vega Stealer — еще одна вредоносная программа, которая крадет учетные данные кредитной карты, когда люди вводят данные с помощью браузеров Firefox или Chrome. Помимо этого, он также крадет данные из файлов Excel и Word.

Еще один способ заразить браузеры — браузерные плагины. Хакеры разработали плагины для браузеров, которые также попадают в интернет-магазины браузеров, что дает им юридическую отметку. Поскольку расширение одобрено магазинами, оно заменяется вредоносным обновлением, поэтому заражает пользователя, загружающего дополнения.

7. Смартфоны

Смартфон — устройство, используемое чаще всего в списке. Устройство уязвимо для угроз из-за использования на нем Интернета. Хакеры разрабатывают приложения, которые кажутся законными, но в фоновом режиме содержат вредоносное ПО, готовое заразить ваше устройство. Итак, когда вы загружаете приложение, ваше устройство заражается.

Также смартфоны могут заразиться через SMS-фишинг, при котором зараженные ссылки отправляются на ваш телефон через SMS.

Проблема не ограничивается ложными приложениями, она выходит за рамки этого! Проблема, в которой Amnesty International показала, что хакеры установили шпионское ПО под названием Pegasus через WhatsApp. Это не единственный случай.

Вывод

Несомненно, эти технологические гаджеты полезны и сделали вашу жизнь управляемой. Однако, поскольку исследователи обнаружили лазейки, важно, чтобы мы также заботились о конфиденциальности и безопасности, а не полностью полагались на их технологии.

Обязательно к прочтению: Какие угрозы несут сторонние инструменты?

Поэтому всегда будьте активны, так как это может спасти вас от множества технологических катастроф.