サイバー攻撃の犠牲者になる可能性のあるテクノロジー

公開: 2018-10-26テクノロジーの助成により多くのことが可能になり、現代の世界はテクノロジーによってもたらされるライフスタイルと利便性に夢中になっています。 人工知能であろうとモノのインターネットであろうと、あなたはこれらのテクノロジーと製品を使用して、物事を管理しやすくしています。

最新技術のセキュリティの抜け穴が言及されています。 しかし、私たちが日常生活で使用している技術も完全に信頼できるわけではありません。 デバイスやプログラムにより、サイバー攻撃に対して脆弱になる可能性があります。

この投稿では、あなたが思っているほど信頼性が高くない、最も使用されているテクノロジーのいくつかをリストアップしました! みてみましょう!

1.スマートセキュリティシステム

あなたの家への余分な目は、保護の詳細の重要な部分になっているようです。 これらのシステムを使用すると、クラウドに保存されている何時間もの映像を整理できます。 また、AIを使用して、ドアにやってくるおなじみの顔を認識することができます。

ただし、セキュリティシステムにも欠点があります。 サイバーセキュリティ研究チームは、ある家から別の家に作成された映像を表示するSwannという名前のスマートセキュリティカメラのバグに遭遇しました。 研究チームではなくハッカーが問題に気付いたとしたら、これは惨事になる可能性があります。 彼らはこれを、セキュリティシステムを使用している人々をスパイするための利点として使用できたはずです。

2.USBドライブ

USBまたはフラッシュドライブを使用すると、ファイルを別の場所に移動できるため、アクセシビリティが向上します。 しかし、ハッカーがワームやその他のマルウェアを保存してUSBを破壊する簡単な方法でもあります。 米軍は彼らを危険だと疑って何年も前に禁止しました。\しかし、それは他のどこでも禁止されていません。 USBドライブを使用しているときにインターネットに接続する際のリスクを理解していないため、多くの人やビジネスマンがUSBドライブを使用しています。

3.スマートスピーカー

Google Home、Apple HomePod、Amazon Echoなどのデジタルアシスタントを備えたスマートスピーカーには、ユーザーを支援する多くの機能が備わっています。 サイバーセキュリティの研究者は、彼らが多くの脅威に対して脆弱であると疑っています。

脅威の中には、超音速コマンドでスピーカーを制御する人(通常の人間には聞こえない)が含まれますが、YouTubeビデオやその他のコンテンツに埋め込まれると、スピーカーは音をキャッチします。

研究者たちはまた、ハッカーが合法と思われるスマートスピーカーアプリを設計できることを知りましたが、それはサイバー攻撃の背後にある首謀者です。 これらのスピーカーは、アプリを閉じても、家の中で会話やその他のノイズを録音し続け、バックグラウンドで犯罪者に転送するように配線されています。

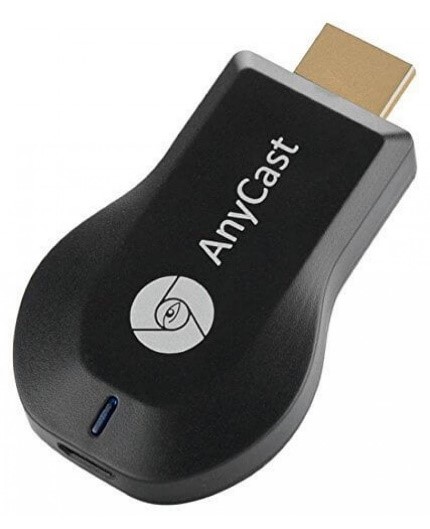

4.ドングル

USBドライブに加えて、追加機能をレンダリングすることでパフォーマンスを向上させるUSBポートをこれまで以上に便利にするドングルが登場しました。 ドングルの良い例は、追加のコンテンツを提供するChromecastまたはスマートTVドングルです。

実験中のサイバーセキュリティ研究者は、保険会社から提供されたドングルをハッキングして、ユーザーの運転習慣を追跡しました。 ハッキングすると、スペシャリストはブレーキを有効または無効にしたり、車両のワイパーを制御したりすることができました。

これはそのような脅威の唯一の例ではありません。 そのような問題の1つがAmazonFireStickに影響を及ぼしました。 ハッカーは暗号マイニングマルウェアをインストールしましたが、これは隠されていて、実行中のアプリのリストには表示されませんでした。 インターネット接続が遅くなり、FireStickのパフォーマンスも低下しました。 これに加えて、画面にAndroidボットアイコンとともに「テスト」という単語が表示されたときにマルウェアの存在を検出できます。 この問題は、ドングルの設定をデフォルトにリセットすることで修正できます。

また読む:今年のサイバーセキュリティの事実、数字、統計

5.Wi-Fiネットワーク

Wi-Fiネットワークは、インターネットを使用するための非常に人気のあるソースですが、インターネットのモードでもあり、脆弱性を残す可能性があります。 そのため、ハッカーはチャンスがあればいつでもそれを利用します。 また、ハッカーは本物のように見える本物の名前で違法なパブリックWi-Fiネットワークを作成する可能性があります。

また、調査によると、特にスマートホームシステムを使用している場合は、ユーザーがWi-Fiネットワークのパスワードを自分で保持することが非常に重要であることが明らかになっています。 また、スマートホームアプリは、誰かがアクセスして料金を請求したいと思っているかのように自分自身に留めておくと、システムの設定が変更され、自分の家での生活が不利になる可能性があります。

6.Webブラウザ

私たちはウェブブラウザの助けを借りてインターネットにアクセスしますが、それらがなければ、それは非常に不便ではないでしょうか? ただし、これは、ハッカーが許可なくコンピュータを制御またはハッキングするための別のモードです。 これらのサイバー犯罪者が望んでいるのは、プライバシーを侵害するための抜け穴です。 2018年4月に流行したバグの1つは、IEの抜け穴が原因でWindowsコンピューターに感染しました。 このバグは、悪意のあるMSWordファイルを使用してシステムに感染しました。

これじゃない! 問題の他のいくつかの同様の例があります。 Vega Stealerは、FirefoxまたはChromeブラウザを使用して詳細を入力したときにクレジットカードのクレデンシャルを盗む別のマルウェアです。 これに加えて、ExcelやWordファイルからデータを盗みます。

ブラウザに感染する別の方法は、ブラウザプラグインです。 ハッカーはブラウザプラグインを開発しました。これはブラウザのWebストアにも掲載され、合法的なスタンプを与えます。 拡張機能がストアによって承認されると、悪意のある更新に変更されるため、アドオンをダウンロードするユーザーに感染します。

7.スマートフォン

スマートフォンは、リストの中で最も使用されているデバイスです。 デバイスは、インターネットを使用しているため、脅威に対して脆弱です。 ハッカーは、合法であるように見えるが、デバイスに感染する準備ができているマルウェアをバックグラウンドで持っているアプリを開発します。 そのため、アプリをダウンロードすると、デバイスが感染します。

また、スマートフォンはSMSフィッシングを介して感染する可能性があり、感染したリンクはSMSを介して携帯電話に送信されます。

問題はデマアプリに限定されるものではなく、それを超えています! アムネスティ・インターナショナルが、ハッカーがWhatsAppを介してPegasusという名前のスパイウェアをインストールしたことを示した問題。 これだけではありません。

結論

間違いなく、これらのテクノロジーガジェットは便利であり、あなたの生活を管理しやすくしています。 ただし、研究者が抜け穴を明らかにしたように、テクノロジーに完全に依存するのではなく、プライバシーとセキュリティにも注意を払うことが重要です。

必読:サードパーティツールはどのような脅威をもたらしますか?

したがって、多くの技術的災害からあなたを救うことができるので、常に積極的に行動してください。