Tecnologías que pueden hacerte víctima de ataques cibernéticos

Publicado: 2018-10-26El avance de la tecnología ha hecho posible muchas cosas y el mundo moderno se ha vuelto tan adicto al estilo de vida y la comodidad que ofrece la tecnología. Ya sea que se trate de inteligencia artificial o Internet de las cosas, está utilizando estas tecnologías y productos impulsados por estos, lo que hace que las cosas sean manejables.

Se han mencionado las lagunas de seguridad de las últimas tecnologías. Sin embargo, ¡no se puede confiar completamente en las tecnologías que usamos en nuestra vida cotidiana! Los dispositivos y programas podrían hacerte vulnerable a los ataques cibernéticos.

¡En esta publicación, hemos enumerado algunas de las tecnologías más utilizadas que no son tan confiables como crees! ¡Echemos un vistazo!

1. Sistemas de seguridad inteligentes

Un ojo adicional en su casa parece haberse convertido en una parte importante de un detalle de protección. Estos sistemas le permiten organizar horas de metraje guardado en la nube. Además, la IA se puede usar para reconocer rostros familiares que tocan a tu puerta.

Aunque, los sistemas de seguridad también vienen con imperfecciones. Un equipo de investigación de seguridad cibernética encontró un error en las cámaras de seguridad inteligentes llamadas Swann que mostraban imágenes hechas de una casa a otra. Esto podría ser un desastre si los piratas informáticos hubieran notado el problema en lugar del equipo de investigación. Podrían haber usado esto como una ventaja para espiar a las personas que usan el sistema de seguridad.

2. Unidades USB

La unidad USB o Flash mejora la accesibilidad, ya que le permite mover archivos de una ubicación a otra. Pero también es una manera fácil para que los piratas informáticos corrompan el USB almacenando gusanos u otro malware. El ejército de los EE. UU. sospechó que eran peligrosos y los prohibió hace años. Sin embargo, no está prohibido en ningún otro lugar. Muchas personas o empresarios usan unidades USB porque no entienden el riesgo que implica conectarse a Internet mientras usa una unidad USB.

3. Altavoces inteligentes

Los parlantes inteligentes con un asistente digital como Google Home, Apple HomePod, Amazon Echo, vienen con muchas funciones para ayudar a los usuarios. Los investigadores de ciberseguridad han sospechado que son vulnerables a muchas amenazas.

Algunas de las amenazas incluyen personas que controlan los parlantes con comandos supersónicos (los humanos normales no pueden oír), sin embargo, los parlantes captan el sonido cuando se implanta en videos de YouTube o algún otro contenido.

Los investigadores también se enteraron de que los piratas informáticos podrían diseñar aplicaciones de parlantes inteligentes que parecen ser legales, pero es el cerebro detrás de los ataques cibernéticos. Estos altavoces están cableados de tal manera que, aunque hayamos cerrado las aplicaciones, continúan grabando conversaciones y otros ruidos en la casa y reenviándolos a los delincuentes en segundo plano.

4. Llaves electrónicas

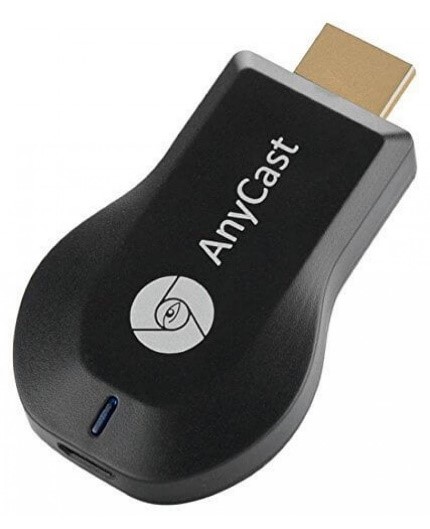

Junto con las unidades USB, llegaron los dongles, que hicieron que los puertos USB fueran más útiles que nunca, ya que mejoran el rendimiento al ofrecer funciones adicionales. Un buen ejemplo de dongles es Chromecast o smart TV dongle que le brinda contenido adicional.

Investigadores de ciberseguridad bajo un experimento hackearon un dongle proporcionado por una compañía de seguros para rastrear los hábitos de conducción de un usuario. Tras la piratería, los especialistas pudieron habilitar o deshabilitar los frenos, controlar los limpiaparabrisas del vehículo y más.

Este no es el único ejemplo de tales amenazas. Uno de esos problemas afectó a Amazon Fire Stick. Los piratas informáticos instalaron malware de criptominería que estaba oculto y no aparecía en la lista de aplicaciones en ejecución. Hizo que la conexión a Internet fuera lenta y también hizo que Fire Stick funcionara con lentitud. Junto con esto, puede detectar la presencia de malware cuando muestra la palabra "prueba" junto con el ícono del bot de Android en la pantalla. El problema se puede solucionar restableciendo la configuración del dongle a los valores predeterminados.

Lea también: Los principales datos, cifras y estadísticas de ciberseguridad de este año

5. Red wifi

La red Wi-Fi es una fuente bastante popular de uso de Internet, pero también es el modo de Internet que puede dejarnos vulnerables. Es por eso que los piratas informáticos se benefician de él cada vez que tienen la oportunidad. Además, los piratas informáticos pueden crear redes Wi-Fi públicas e ilegales con nombres genuinos que parecen reales.

Además, una investigación destaca que es muy importante que un usuario mantenga la contraseña de la red Wi-Fi para sí mismo, especialmente si tiene un sistema de hogar inteligente. Además, mantén tu aplicación de hogar inteligente para ti, ya que si alguien tiene acceso a ella y quiere cobrarte un peaje, puede alterar la configuración del sistema y hacer que la vida en tu propia casa sea desfavorable.

6. Navegadores web

Accedemos a Internet con la ayuda de navegadores web, sin ellos, ¿no sería muy inconveniente? Sin embargo, este es otro modo para que los piratas informáticos controlen o pirateen su computadora sin su permiso. Todo lo que estos ciberdelincuentes quieren es una escapatoria para abrirse camino para invadir su privacidad. Uno de los errores que fue popular en abril de 2018 infectó la computadora con Windows debido a una laguna en IE. El error usó un archivo malicioso de MS Word para infectar los sistemas.

¡Esto no lo es! Hay otros varios ejemplos similares del asunto. Vega Stealer es otro malware que roba credenciales de tarjetas de crédito cuando las personas ingresan los detalles usando los navegadores Firefox o Chrome. Además de esto, también roba datos de archivos de Excel y Word.

Otra forma de infectar los navegadores son los complementos del navegador. Los piratas informáticos desarrollaron complementos de navegador que también aparecen en las tiendas web de los navegadores, lo que les da un sello legal. A medida que las tiendas aprueban la extensión, se cambia a una actualización maliciosa, por lo tanto, infecta al usuario que descargue los complementos.

7. Teléfonos inteligentes

El smartphone es el dispositivo más utilizado de todos en la lista. El dispositivo es vulnerable a las amenazas debido al uso de Internet en él. Los piratas informáticos desarrollan aplicaciones que parecen legítimas pero tienen un malware en segundo plano listo para infectar su dispositivo. Entonces, a medida que descarga la aplicación, su dispositivo se infecta.

Además, los teléfonos inteligentes pueden infectarse a través del phishing de SMS, en el que los enlaces infectados se envían a su teléfono a través de SMS.

El problema no se limita a las aplicaciones engañosas, ¡va más allá! Un problema en el que Amnistía Internacional demostró que los piratas informáticos instalaron un software espía llamado Pegasus a través de WhatsApp. Este no es el único caso.

Conclusión

Sin duda, estos aparatos tecnológicos son útiles y te han hecho la vida más llevadera. Sin embargo, como los investigadores han revelado las lagunas, es importante que también nos ocupemos de la privacidad y la seguridad, en lugar de depender completamente de su tecnología.

Debe leer: ¿Qué amenazas traen consigo las herramientas de terceros?

Por lo tanto, sea siempre proactivo, ya que podría salvarlo de muchos desastres tecnológicos.