Eine kurze Einführung in die Datenverschlüsselung

Veröffentlicht: 2019-01-31Seit sich die IT-Technologie weiterentwickelt hat, ist der Schutz von Daten ein wichtiges Anliegen. Der Datenschutz ist für jede persönliche und geschäftliche Stelle erforderlich, die sich darauf freut, mehrere Informationen für sich zu behalten. Jüngste Hacks und Vorfälle von Datenschutzverletzungen haben jedoch gezeigt, dass auf Ihrem Computer oder Ihrer Festplatte gespeicherte Daten nicht mehr sicher sind, wenn sie leicht zugänglich sind. Hier kommt die Datenverschlüsselung ins Spiel.

Wenn Sie über Datenverschlüsselung sprechen, ist es wichtig, dass Sie wissen, dass die geschützten Daten für immer verloren sein können, wenn Sie das Passwort vergessen oder an jemand anderen verlieren. Es wird dringend empfohlen, Ihr Backup auf solche Situationen vorzubereiten. Heute helfen wir Ihnen mit einer kurzen Einführung in die Datenverschlüsselung, ihren Prozess und die Arten der Datenverschlüsselung.

Was ist Datenverschlüsselung?

Die Datenverschlüsselung ist eine Sicherheitsmethode, die Daten in eine sichere Form übersetzt, z. B. einen Code, auf den ein Benutzer zugreifen kann, indem er entweder ein Passwort oder einen geheimen Schlüssel verwendet. Dieses Verfahren wird Entschlüsselungsschlüssel genannt.

Verschlüsselte Daten werden als Chiffretext bezeichnet, und die unverschlüsselten Daten werden als Klartext bezeichnet. Derzeit ist die Verschlüsselung eine der besten und bekanntesten Datensicherheitsmethoden, die von Unternehmen verwendet werden.

Mit anderen Worten, Verschlüsselung kann als eine Methode zum Verbergen von lesbaren Informationen in einem unlesbaren Format definiert werden. Verschlüsselung wird für verschiedene Dinge verwendet, aber vor allem dient sie der sicheren Übertragung von Informationen.

Lassen Sie uns also mehr über Verschlüsselung und Verschlüsselungsarten sprechen.

Wie es funktioniert und welche Arten es gibt

Die Datenverschlüsselung kann in wenigen Schritten durchgeführt werden. Die Daten verwenden normalerweise die mathematische Formel zur Verschlüsselung, die als Algorithmus bekannt ist. Diese Methode wandelt die normalen Daten in die verschlüsselten um. Die Algorithmen generieren einen Schlüssel und ein Passwort schützt die Daten mit demselben Schlüssel.

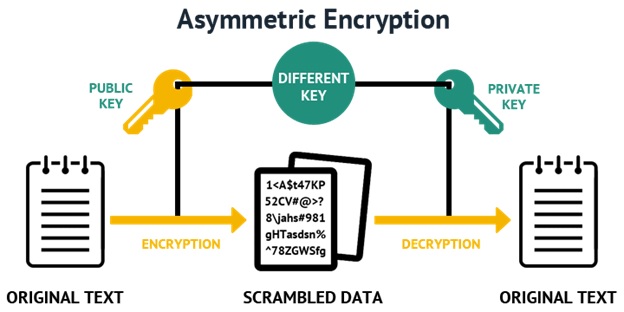

Die Datenverschlüsselung kann weiter in zwei Arten unterteilt werden: Die eine ist asymmetrische Verschlüsselung, auch Public-Key-Verschlüsselung genannt, und die andere ist eine symmetrische Verschlüsselung.

Muss gelesen werden: Warum ist es schwierig, Daten in einer BYOD-Ära zu sichern?

Was ist symmetrische Verschlüsselung?

Die symmetrische Verschlüsselung ist eine Verschlüsselung mit privatem Schlüssel, bei der die Daten mit dem geheimen Schlüssel verschlüsselt werden, der von beiden kommunizierenden Parteien geteilt wird. Der Schlüssel stellt sicher, dass die Daten geschützt sind und nur von den jeweiligen Parteien darauf zugegriffen wird. Die Partei sendet einen sicheren und geheimen Schlüssel, der eine mathematische Operation ist, um einfachen Text in Geheimtext zu verschlüsseln. Die empfangende Partei wendet denselben geheimen Schlüssel an, um auf die Daten zuzugreifen, was als Entschlüsselung bezeichnet wird.

Symmetric Encryption arbeitet mit dem RSA RC4-Algorithmus, der die Grundlage für Microsoft Point-to-Point Encryption, den International Data Encryption Algorithm, Data Encryption Standard, enthält.

Lassen Sie uns das Wesentliche von Verschlüsselungsschemata verstehen:

Entschlüsselungsalgorithmus

Der Entschlüsselungsalgorithmus ist Teil des Verschlüsselungsalgorithmus, der umgekehrt ausgeführt wird. Es arbeitet mit Chiffretext zusammen mit dem geheimen Schlüssel, um die Nachricht zu erstellen.

Klartext

Es ist eine einfache Textnachricht, auf die ein Algorithmus aufgesetzt ist.

Geheimer Schlüssel

Secret Key ist eine Eingabe für den Algorithmus, der sie leicht als Ergebnis verschlüsselter Daten identifiziert.

Geheimtext

Chiffriertext ist ein verschlüsselter oder verschlüsselter Text, der generiert wird, indem der Algorithmus mit Hilfe des geheimen Schlüssels in die Klartextnachricht eingefügt wird.

Verschlüsselungsalgorithmus

Es arbeitet mit mathematischen Operationen, um die Ersetzungen und Änderungen am Grundtext zu erhalten.

Was ist asymmetrische Verschlüsselung?

Lesen Sie auch: Sind Regierungs- und Militärdaten sicher vor Cyberangriffen?

Asymmetrische Verschlüsselung wird auch als Public-Key-Verschlüsselung bezeichnet. Bei dieser Verschlüsselung werden zwei mathematisch verwandte Schlüssel verwendet. Einer verschlüsselt die Nachrichten und der andere entschlüsselt sie. Diese beiden Schlüssel bilden ein Paar. Public Key Encryption speichert die Datenverschlüsselung und Validierung der Identitäten beider Parteien. Sie gilt als sicherer als symmetrische Verschlüsselung, ist aber rechnerisch langsamer.

Die asymmetrische Verschlüsselung besteht aus sechs wichtigen Teilen:

Verschlüsselungsalgorithmus

Führt mathematische Operationen aus, um den Austausch und die Transformation des Klartextes zu handhaben

Klartext

Text, auf den der Algorithmus angewendet wird.

Geheimtext

Verschlüsselte Nachricht, die mithilfe eines Algorithmus für Klartext mithilfe eines Schlüssels generiert wurde

Öffentliche und private Schlüssel

Paar Schlüssel, einer wird zum Verschlüsseln und der andere zum Entschlüsseln verwendet.

Entschlüsselungsalgorithmus

Generiert Chiffretext und passt den Schlüssel an, um Klartext zu erhalten.

Wie funktioniert die Verschlüsselung bei der asymmetrischen Verschlüsselung?

Die asymmetrische Verschlüsselung verwendet die folgenden Schritte zum Verschlüsseln:

Schritt 1: Die Verschlüsselung beginnt mit der Umwandlung des Textes in einen Pre-Hash-Code. Der Code wird durch eine mathematische Formel generiert.

Schritt 2: Dieser Pre-Hash-Code wird dann von der Software mit Hilfe des privaten Schlüssels des Absenders verschlüsselt.

Schritt 3: Mit dem Algorithmus der Software wird nun ein privater Schlüssel generiert.

Schritt 4: Die Nachricht und der verschlüsselte Pre-Hash-Code werden erneut unter Verwendung des privaten Schlüssels des Absenders verschlüsselt.

Schritt 5: Jetzt muss der Absender der Nachricht den öffentlichen Schlüssel des Empfängers wiederherstellen.

Schritt 6: Der letzte Schritt besteht darin, den geheimen Schlüssel mit dem öffentlichen Schlüssel des Empfängers zu verschlüsseln, sodass nur der Empfänger ihn mit dem privaten Schlüssel entschlüsseln kann.

Wie funktioniert die Entschlüsselung bei der asymmetrischen Verschlüsselung?

Die Entschlüsselung kann durch die folgenden Schritte durchgeführt werden:

Schritt 1: Der Empfänger muss den privaten Schlüssel für die Entschlüsselung verwenden.

Schritt 2: Benötigen Sie sowohl den geheimen Schlüssel als auch den privaten Schlüssel, um die verschlüsselten Codes zu entschlüsseln und die verschlüsselten Informationen in die Hände zu bekommen.

Schritt 3: Der Empfänger stellt den öffentlichen Schlüssel des Senders wieder her, der für die Entschlüsselung des Pre-Hash-Codes unerlässlich ist. Der öffentliche Schlüssel ist wichtig, um die Identität des Absenders zu bestätigen.

Schritt 4: Der Empfänger erstellt einen Post-Hash-Code. Falls der pos~-Hash-Code ein ähnlicher Pre-Hash-Code ist, bestätigt er, dass die Daten nicht geändert wurden.

Wenn Sie Ihre Daten verschlüsseln, müssen Sie sicherstellen, dass das gemeinsame Geheimnis und der private Schlüssel nicht mit anderen geteilt werden. Die Methode zum Teilen von Schlüsseln muss sicher sein und aus vertrauenswürdigen Quellen stammen.