Uma breve introdução à criptografia de dados

Publicados: 2019-01-31Desde que a tecnologia de TI se tornou mais avançada, a proteção de dados tem sido uma grande preocupação. A proteção de dados é exigida a todas as entidades pessoais e empresariais que pretendam guardar para si diversas informações. No entanto, hacks recentes e incidentes de violação de dados revelaram que os dados armazenados em seu computador ou disco rígido não são mais seguros se forem facilmente acessíveis. É quando a criptografia de dados vem à tona.

Ao falar sobre criptografia de dados, é importante que você saiba que os dados protegidos podem ser perdidos para sempre se você esquecer ou perder a senha para outra pessoa. É altamente recomendável preparar seu backup para situações como essa. Hoje, vamos ajudá-lo com uma breve introdução à criptografia de dados, seu processo e os tipos de criptografia de dados.

O que é criptografia de dados?

A criptografia de dados é um método de segurança que traduz dados em um formato seguro, como um código que um usuário pode acessar usando senha ou chaves secretas. Esse método é chamado de chave de descriptografia.

Os dados criptografados são chamados de texto cifrado e os dados não criptografados são conhecidos como texto simples. Atualmente, a criptografia é um dos melhores e famosos métodos de segurança de dados usados pelas empresas.

Em outras palavras, a criptografia pode ser definida como um método de ocultar informações legíveis em um formato que não pode ser lido. A criptografia é usada para várias coisas, mas o mais importante é que ela é usada para transferir informações com segurança.

Então, vamos falar mais sobre criptografia, tipos de criptografia.

Como funciona e quais são seus tipos

A criptografia de dados pode ser realizada usando algumas etapas. Os dados normalmente usam a fórmula matemática para criptografia, conhecida como algoritmo. Este método converte os dados normais em criptografados. Os algoritmos geram uma chave e senha protegem os dados com a mesma chave.

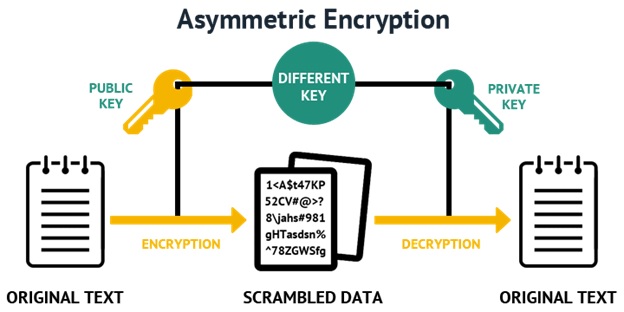

A criptografia de dados pode ser dividida em dois tipos: um é a criptografia assimétrica, também chamada de criptografia de chave pública, e o outro é uma criptografia simétrica.

Deve ler: Por que é desafiador proteger dados em uma era BYOD?

O que é criptografia simétrica?

A criptografia simétrica é a criptografia de chave privada que criptografa os dados usando a chave secreta que é compartilhada por ambas as partes comunicantes. A chave garante que os dados sejam protegidos e acessados apenas pelas respectivas partes. A parte envia uma chave segura e secreta que é uma operação matemática para criptografar texto simples em texto cifrado. A parte receptora aplica a mesma chave secreta para acessar os dados que são chamados de descriptografia.

A Criptografia Simétrica funciona no algoritmo RSA RC4 que contém a base da Criptografia Ponto a Ponto da Microsoft, o Algoritmo Internacional de Criptografia de Dados, Padrão de Criptografia de Dados.

Vamos entender o essencial dos esquemas de criptografia:

Algoritmo de Descriptografia

Algoritmo de descriptografia é parte do algoritmo de criptografia que é executado vice-versa. Ele trabalha com texto cifrado junto com a chave secreta para originar a mensagem.

Texto simples

É uma mensagem de texto simples na qual um algoritmo é colocado.

Chave secreta

A Chave Secreta é uma entrada para o algoritmo que os identifica facilmente como resultado de dados criptografados.

Texto cifrado

O texto cifrado é um texto criptografado ou embaralhado gerado ao colocar o algoritmo na mensagem de texto simples com a ajuda da chave secreta.

Algoritmo de criptografia

Trabalha em operações matemáticas para obter as substituições e alterações do texto básico.

O que é criptografia assimétrica?

Leia também: Os dados governamentais e militares estão protegidos contra ataques cibernéticos?

A criptografia assimétrica também é conhecida como criptografia de chave pública. Nesta criptografia, duas chaves matematicamente relacionadas são usadas. Um criptografa as mensagens e outro descriptografa. Essas duas chaves formam um par. A Criptografia de Chave Pública armazena criptografia de dados e validação das identidades de ambas as partes. Diz-se que é mais seguro que a criptografia simétrica, no entanto, é mais lento em termos de computação.

A criptografia assimétrica consiste em seis partes importantes:

Algoritmo de criptografia

Executa operações matemáticas para lidar com trocas e transformações no texto simples

Texto simples

Texto ao qual o algoritmo é aplicado.

Texto cifrado

Mensagem criptografada gerada usando um algoritmo para texto simples usando chave

Chaves Públicas e Privadas

Par de Chaves, uma é usada para criptografia e outra para descriptografia.

Algoritmo de Descriptografia

Gera texto cifrado e corresponde à chave para obter texto simples.

Como a criptografia funciona na criptografia assimétrica?

A criptografia assimétrica usa as seguintes etapas para criptografar:

Etapa 1: a criptografia começa alterando o texto para código pré-hash. O código é gerado por uma fórmula matemática.

Passo 2: Em seguida, este código pré-hash é criptografado pelo software com a ajuda da chave privada do remetente.

Passo 3: Agora usando o algoritmo pelo software, uma chave privada seria gerada.

Etapa 4: A mensagem e o código pré-hash criptografado são criptografados novamente utilizando a chave privada do remetente.

Passo 5: Agora, o remetente da mensagem precisa recuperar a chave pública do destinatário.

Etapa 6: A última etapa é criptografar a chave secreta com a chave pública do destinatário para que apenas o destinatário possa descriptografá-la usando a chave privada.

Como a descriptografia funciona na criptografia assimétrica?

A descriptografia pode ser realizada pelas seguintes etapas:

Etapa 1: O receptor precisa usar a chave privada para a descriptografia.

Etapa 2: precisa de chave secreta e chave privada para decifrar os códigos criptografados e obter as informações criptografadas.

Etapa 3: O receptor recupera a chave pública do remetente, essencial para descriptografar o código pré-hash. A chave pública é importante para confirmar a identidade dos remetentes.

Etapa 4: o receptor cria um código pós-hash. Caso o código pos~-hash seja semelhante ao código pré-hash, ele verifica se os dados não foram modificados.

Ao criptografar seus dados, você precisa garantir que o segredo compartilhado e a chave privada não sejam compartilhados com mais ninguém. O método de compartilhamento de chaves deve ser seguro e de fontes confiáveis.