Une brève introduction au chiffrement des données

Publié: 2019-01-31Depuis que la technologie informatique est devenue plus avancée, la protection des données a été une préoccupation majeure. La protection des données est requise pour chaque entité personnelle et commerciale qui souhaite conserver plusieurs informations pour elle-même. Cependant, de récents incidents de piratage et de violation de données ont révélé que les données stockées sur votre ordinateur ou votre disque dur ne sont plus en sécurité si elles sont facilement accessibles. C'est à ce moment que le cryptage des données entre en scène.

Tout en parlant de cryptage des données, il est important que vous sachiez que les données protégées peuvent être perdues à jamais si vous oubliez ou perdez le mot de passe au profit de quelqu'un d'autre. Il est fortement recommandé de préparer votre sauvegarde pour des situations comme celle-ci. Aujourd'hui, nous allons vous aider avec une brève introduction au chiffrement des données, à son processus et aux types de chiffrement des données.

Qu'est-ce que le chiffrement des données ?

Le cryptage des données est une méthode de sécurité qui traduit les données sous une forme sécurisée telle qu'un code auquel un utilisateur peut accéder en utilisant un mot de passe ou des clés secrètes. Cette méthode s'appelle une clé de déchiffrement.

Les données cryptées sont appelées texte chiffré et les données non cryptées sont appelées texte en clair. Actuellement, le cryptage est l'une des méthodes de sécurité des données les meilleures et les plus connues utilisées par les entreprises.

En d'autres termes, le chiffrement peut être défini comme une méthode de masquage des informations lisibles dans un format qui ne peut pas être lu. Le cryptage est utilisé pour diverses choses, mais il est surtout utilisé pour transférer des informations en toute sécurité.

Parlons donc davantage du cryptage, des types de cryptage.

Comment ça marche et quels sont ses types

Le cryptage des données peut être effectué en quelques étapes. Les données utilisent normalement la formule mathématique de cryptage connue sous le nom d'algorithme. Cette méthode convertit les données normales en données cryptées. Les algorithmes génèrent une clé et un mot de passe protègent les données avec la même clé.

Le cryptage des données peut en outre être divisé en deux types : l'un étant un cryptage asymétrique, également appelé cryptage à clé publique, et l'autre est un cryptage symétrique.

Doit lire : Pourquoi est-il difficile de sécuriser les données à l'ère du BYOD ?

Qu'est-ce que le chiffrement symétrique ?

Le cryptage symétrique est un cryptage à clé privée qui crypte les données à l'aide de la clé secrète partagée par les deux parties communicantes. La clé garantit que les données sont protégées et accessibles uniquement par les parties respectives. La partie envoie une clé sécurisée et secrète qui est une opération mathématique pour chiffrer un texte simple en texte chiffré. La partie réceptrice applique la même clé secrète pour accéder aux données appelées décryptage.

Le chiffrement symétrique fonctionne sur l'algorithme RSA RC4 qui contient la base du chiffrement point à point Microsoft, l'algorithme international de chiffrement des données, la norme de chiffrement des données.

Comprenons l'essentiel des schémas de chiffrement :

Algorithme de déchiffrement

L'algorithme de décryptage fait partie de l'algorithme de cryptage qui est effectué vice-versa. Il fonctionne avec le texte chiffré ainsi que la clé secrète pour générer le message.

Texte clair

Il s'agit d'un simple message texte sur lequel un algorithme est mis en place.

Clef secrète

La clé secrète est une entrée pour l'algorithme qui les identifie facilement comme le résultat de données cryptées.

Texte chiffré

Le texte chiffré est un texte crypté ou brouillé généré en mettant l'algorithme dans le message en clair à l'aide de la clé secrète.

Algorithme de cryptage

Il fonctionne sur des opérations mathématiques pour obtenir les substitutions et les modifications du texte de base.

Qu'est-ce que le chiffrement asymétrique ?

Lisez aussi : Les données gouvernementales et militaires sont-elles à l'abri des cyberattaques ?

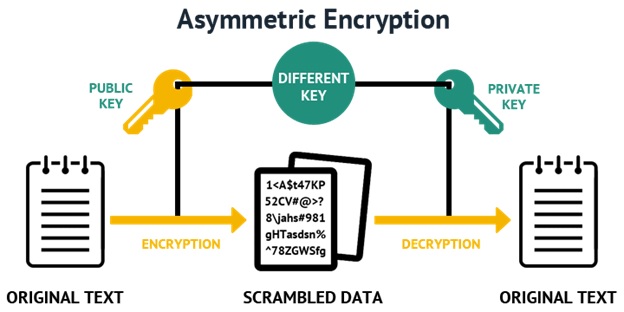

Le cryptage asymétrique est également connu sous le nom de cryptage à clé publique. Dans ce cryptage, deux clés mathématiquement liées sont utilisées. L'un chiffre les messages et l'autre les déchiffre. Ces deux clés forment une paire. Public Key Encryption stocke le cryptage des données et la validation des identités des deux parties. On dit qu'il est plus sûr que le chiffrement symétrique, cependant, il est plus lent en termes de calcul.

Le chiffrement asymétrique se compose de six parties importantes :

Algorithme de cryptage

Exécute des opérations mathématiques pour gérer les échanges et les transformations du texte brut

Texte clair

Texte auquel l'algorithme est appliqué.

Texte chiffré

Message crypté généré à l'aide d'un algorithme en texte brut à l'aide de la clé

Clés publiques et privées

Paire de clés, une est utilisée pour le cryptage et une autre pour le décryptage.

Algorithme de déchiffrement

Génère un texte chiffré et fait correspondre la clé pour obtenir du texte brut.

Comment fonctionne le chiffrement dans le chiffrement asymétrique ?

Le chiffrement asymétrique utilise les étapes suivantes pour chiffrer :

Étape 1 : Le chiffrement commence par transformer le texte en code de pré-hachage. Le code est généré par une formule mathématique.

Étape 2 : Ensuite, ce code de pré-hachage est crypté par le logiciel à l'aide de la clé privée de l'expéditeur.

Étape 3 : En utilisant maintenant l'algorithme du logiciel, une clé privée serait générée.

Étape 4 : Le message et le code de pré-hachage chiffré sont à nouveau chiffrés à l'aide de la clé privée de l'expéditeur.

Étape 5 : Maintenant, l'expéditeur du message doit récupérer la clé publique du destinataire.

Étape 6 : La dernière étape consiste à chiffrer la clé secrète avec la clé publique du destinataire afin que seul le destinataire puisse la déchiffrer à l'aide de la clé privée.

Comment fonctionne le déchiffrement dans le chiffrement asymétrique ?

Le déchiffrement peut être effectué par les étapes suivantes :

Étape 1 : Le destinataire doit utiliser la clé privée pour le décryptage.

Étape 2 : Besoin à la fois d'une clé secrète et d'une clé privée pour déchiffrer les codes cryptés et mettre la main sur les informations cryptées.

Etape 3 : Le destinataire récupère la clé publique de l'expéditeur qui est indispensable pour déchiffrer le code pré-hachage. La clé publique est importante pour confirmer l'identité des expéditeurs.

Étape 4 : Receiver crée un code post-hachage. Dans le cas où le code pos~-hash est un code de pré-hash similaire, il vérifie que les données n'ont pas été modifiées.

Lorsque vous cryptez vos données, vous devez vous assurer que le secret partagé et la clé privée ne sont partagés avec personne d'autre. La méthode de partage des clés doit être sécurisée et provenir de sources fiables.